Cada vez más, tanto los particulares como las empresas realizan uso de las tecnologías inalámbricas en su infraestructura técnica. La posibilidad de tener conectividad entre dispositivos sin necesidad de cables permite un alto nivel de movilidad que resulta muy útil en determinadas circustancias.

No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad.

No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad.

Evidentemente no podemos certificar “el aire” de nuestra oficina como lo hariamos con un cable de red para verificar la calidad de la conexión, pero este es un tema de eficiencia que quizá sea más conveniente tratar en otro artículo. Por el momento en este artículo nos vamos a referir al otro aspecto destacable de este tipo de redes, que es la seguridad.

Históricamente la tecnología Wifi (802.11) ha adolecido de diversos problemas de seguridad que han permitido a los intrusos entrar en nuestras redes inalámbricas, bien sea en nuestra red doméstica para obtener un acceso gratuito a Internet, bien sea a la red de nuestra empresa para obtener información sensible, y evadiendo de esta manera las restricciones de nuestro cortafuegos.

Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal.

Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal.

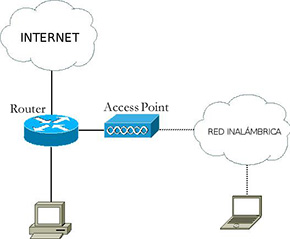

Pero, ¿qué pasa si un intruso configura un punto de acceso falso con nuestro mismo SSID? Esto puede verse en el diagrama siguiente:

Efectivamente, si el intruso consigue que su señal llegue al destinatario del ataque con más potencia que alguno de los puntos de acceso reales, el equipo cambiará de punto de acceso (o se conectará al falso directamente sin pasar por el verdadero) y pasará a utilizar el falso, permitiendo de esta manera al intruso realizar todo tipo de ataques de Sniffing, Man-In-The-Middle y una gran variedad de otros ataques.

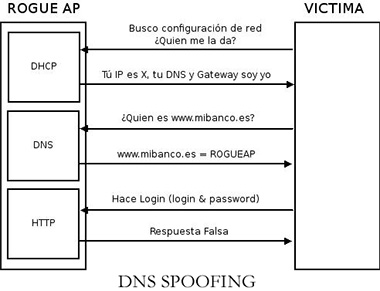

Una de las cosas que puede hacer es un ataque de DNS Spoofing (o suplantación de DNS), como se muestra en el diagrama adjunto.

Como podemos ver, con este tipo de ataques un intruso puede suplantar la identidad de cualquier máquina basándose en la resolución por DNS. Seguro que muchos de los lectores de este artículo estarán pensando que el ejemplo que muestro en el diagrama no sería posible puesto que la web de “mibanco” está protegida mediante conexión HTTPS, pero eso no es del todo exacto. Dejemos eso no obstante para un futuro artículo.

Como podemos ver, con este tipo de ataques un intruso puede suplantar la identidad de cualquier máquina basándose en la resolución por DNS. Seguro que muchos de los lectores de este artículo estarán pensando que el ejemplo que muestro en el diagrama no sería posible puesto que la web de “mibanco” está protegida mediante conexión HTTPS, pero eso no es del todo exacto. Dejemos eso no obstante para un futuro artículo.

Retomando el título de este artículo, ¿por qué el título es “el cazador cazado”? Hasta el momento sólo estamos viendo cómo “un cazador” ataca a “sus presas” pero, ¿qué pasaría si la supuesta víctima inocente —aquel de cuyo Wifi se están aprovechando— resulta ser un “cazador” que tiene intenciones cuanto menos dudosas? Déjenme que me explique.

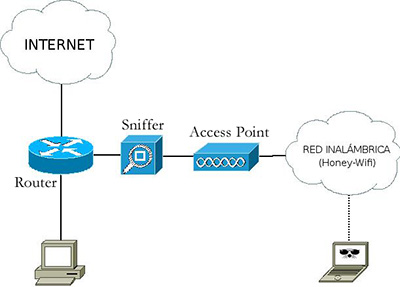

Imaginen que utilizando las mismas técnicas empleadas por los intrusos para realizar la suplantación, la víctima se monta su particular versión digital del “timo de la estampita”, simulando una red abierta o con cifrado débil que una persona pueda utilizar para conectarse a Internet o para observar qué tenemos dentro de la red. Por supuesto, en este caso no todo es lo que parece.

Cualquiera que entrara en dicha red aprovechando alguna de sus debilidades pasaría a ser víctima de un robo de información de la misma forma que se ha explicado que se realiza en los “Rogue AP”, pero con la particularidad de que en esta ocasión el papel de víctima se ve invertido, viendo el “espabilado” o “atacante” vulnerada su seguridad al intentar aprovechar o vulnerar este a su vez la seguridad —o falta de ella— de otra persona o empresa. Además, por supuesto, de que invertir los términos puede provocar en el “cazador cazado” una falsa sensación de seguridad.

Cualquiera que entrara en dicha red aprovechando alguna de sus debilidades pasaría a ser víctima de un robo de información de la misma forma que se ha explicado que se realiza en los “Rogue AP”, pero con la particularidad de que en esta ocasión el papel de víctima se ve invertido, viendo el “espabilado” o “atacante” vulnerada su seguridad al intentar aprovechar o vulnerar este a su vez la seguridad —o falta de ella— de otra persona o empresa. Además, por supuesto, de que invertir los términos puede provocar en el “cazador cazado” una falsa sensación de seguridad.

Evidentemente, no es recomendable (ni legal) montar una “Honey-Wifi” en casa para cotillear el correo ni las cuentas de banco de los vecinos listillos que intenten abusar de nuestra red abierta o poco protegida, pero no todo el mundo tiene el mismo código ético ni le representa ningún problema tomar acciones ilegales.

¿Cuántos de ustedes han conectado alguna vez a una red inalámbrica abierta para la que no estaban autorizados? Probablemente muchos, si no la gran mayoría. Este artículo pretende alertar sobre los riesgos que puede tener para la propia seguridad este tipo de prácticas.

Cuidado con las redes inalámbricas abiertas y con las estampitas con la cara del príncipe, que no todo el mundo que parece tonto lo es en realidad.

Hola,

Este es mi primer comentario en el bloq, así que espero que esté a la altura de las entradas que he podido ver, las cuales son a mi parecer, muy acertadas:

He de reconocer que la tentación de “cazar” a los “cazadores” siempre ha recorrido mi mente, sobretodo desde que tengo vecinos que llaman a sus redes ‘se os acabo el chollo’ como si una proteccion WPA-PSK fuese la panacea de las redes inalámbricas.

Sin embargo, fuera de dilemas morales que nos aparten de tales prácticas, ¿Qué diferencia existiría entre usar una Honey-Net para tantear a nuestros asaltantes virtuales y usar una Honey-Wifi para tantear a nuestros vecinos? (o visitantes circunstanciales)

La legalidad o no de estas medidas es cuestión aparte y depende de muchos factores, sin embargo, suponiendo que realizando una ubicación estratégica de los puntos de acceso en las partes centrales del edificio, intentando inhibir la señal para que no salga de nuestro perímetro físico (léase disminuyendo la potencia de la señal del punto de acceso, usando pinturas especiales o simplemente emitiendo ruido) no consiguiesemos que la señal no saliese del perímetro (por X razones), considero que establecer una honey-wifi, dificilmente accesible y que aleje la atención sobre las reales puede ser una medida de seguridad así como de realimentación sobre los riesgos que cubren a nuestras transmisiones inalámbricas.

Y eso sin hablar de que nuestros “vecinos curiosos” estén dentro de la organización.

¿Es muy descabellada mi idea?

Un cordial saludo.

En primer lugar, muchas gracias por el cumplido :^)

Respecto a lo que comentas, y dejando efectivamente de lado cuestiones legales y morales, hay que tener en cuenta que con una honey-net (o un mero honey-pot) se pretende engañar al atacante con una falsa infraestructura, de modo que todos sus esfuerzos sean estériles, y puedan posteriormente ser analizados. En este caso, por tanto, hay un ataque, y un destino claro del ataque: nosotros.

En el caso de que decidiésemos instalar una honey-wifi para disuadir a nuestros vecinos, sin embargo, no hay por la parte del fisgón un ataque como tal que pueda ser analizado o neutralizado. Si el uso (y a menudo abuso) de nuestra Wifi es el “tradicional”, puede considerarse que hay por la otra parte un intento de uso ilegítimo de ancho de banda, por decirlo de alguna manera, pero el destino es el acceso a Internet, y no estoy del todo seguro que el concepto de “ataque” pueda emplearse del mismo modo. Por supuesto, eso cambia si el Wifi no está completamente abierto, y el sujeto en cuestión intenta realizar modificaciones de la configuración del router, suplantación de MAC, o captura de nuestra señal para crackearla. Entonces en mi opinión estamos hablando de otra cosa, pero si el router está completamente abierto, aunque no sea completamente legítimo, no hay un ataque.

Respecto al otro tema que comentas, bueno, si después de hacer todo lo que está en tu mano no consigues que la señal no salga de tu perímetro, probablemente podría utilizarse una honey-wifi para atraer a los curiosos, pero eso no te salvaría de que se viesen las otras. También hay que distinguir entre Wifis personales que simplemente son utilizadas para acceso a Internet y Wifis corporativas que dan acceso a la red interna de la empresa; en este último caso sí que podríamos hablar de un honey-wifi en el sentido de un honey-pot. En cualquier caso, pienso que desde el punto de vista de la seguridad, y para no complicarse, a nivel Wifi quizá sea mejor utilizar WPA2 e implantar un conjunto de medidas de seguridad apropiadas, que emplear este tipo de medidas. Ten en cuenta, para acabar con el ladrillo, que acceder por una inalámbrica no es exactamente lo mismo que un acceso convencional por cable: no hay logs en proveedores de servicios de telecomunicaciones ni IPs que puedan ser rastreadas; no hay una localización física, una roseta o un punto de acceso en una casa o una empresa; sólo quizá un portátil dentro de un coche, y nada más. Es de alguna forma, como poner un lazo sabiendo que aunque alguien caiga en él, nunca lo cogerás.

Bueno mi idea con la honey-wifi no era atrapar a un potencial atacante, sino más bien persuadirlo para que ataque a una red en teoría más asequible que la corporativa, por ejemplo siendo la honey-wifi WPA-PSK (sin filtrado MAC por ejemplo) mientras que la corporativa puede usar WPA2, autenticación ante servidores Radius, etc.

Luego se me ocurrió -ya para cerrar este tema- que quizás sería más interesante usar unos cuantos FAKEAP (léase unas decenas) de tal forma que desde fuera no acierten, ni a la de 3, cual es el bueno. Esto sería más sencillo y no requeriría de monitorizar la honey-wifi.

Por suerte soluciones hay para todos los gustos y necesidades casi.

Saludos :-)

Hola Giga, tu idea de los FAKEAP plantea algunas dudas:

1) Si las redes tienen el mismo SSID que la original, ¿Como puedes evitar que uno de los clientes “auténticos” reciba con mayor potencia una de estos APs y cambie de dispositivo, perdiendo con ello la conexión con el resto de la red?. Hasta donde yo sé, no conozco ningún driver o software para controlar la conexión Wifi en la que le puedas especificar la MAC del AP, aunque puede existir y que yo no lo conozca, por supuesto.

2) El número de canales a través de los cuales se puede emitir señal Wifi es limitado, por lo que si metes un número grande de APs en una zona geográfica cercana corres el riesgo de que se produzca una degradación en la red corporativa. Por supuesto, si el tráfico de estos puntos de acceso va a ser poco o nulo, el problema es menor, pero siempre están los paquetes en los que el AP se anuncia y esas cosas.

3) Existen gran cantidad de herramientas muy conocidas que te permiten ver cuantos usuarios hay conectados a cada punto de acceso. De hecho, muchas de las técnicas empleadas para romper WEP y WPA obtienen información por medio de desconectar a un usuario legítimo de la red Wifi (para capturar info cuando este vuelva a conectarse). Es por ello que si un intruso ve redes WPA en las que no hay nadie conectado y no hay tráfico y ve otra que tiene gran cantidad de usuarios conectados y mucho tráfico, irán directamente a por la red auténtica.

Yo no me complicaría la vida, si tienes una red Wifi con WPA y RADIUS y las contraseñas tienen una fortaleza alta, ya podemos considerar una seguridad suficiente para la gran mayoría de empresas.

En cualquier caso, si tu nivel de paranoia es extrema (el mio siempre lo es, pero he aprendido a comportarme en público :P) puedes hacer algunas cosas más, como colocar la red Wifi en una red controlada (tipo DMZ) para controlar mediante un Firewall los accesos al resto de la red, colocar un monitor para detectar intentos de vulneración de la seguridad Wifi (por ejemplo, al detectar una tasa de repetición de un paquete superior a un umbral) o alguna cosa más que seguro que se me ocurre algunos minutos después de poner este post.

Agradecemos mucho tus preguntas GigA, gracias por participar en nuestro blog.

Saludos.