(Para empezar la semana de Fallas, una entrada de uno de nuestros colaboradores habituales, Francisco Benet, en la que introduce dos posibles alternativas al control del flujo de la información en una organización)

Uno de los problemas con los que se encuentran hoy en día las organizaciones es el control de la información en todo el ciclo de vida de ésta. Como es natural una organización suele disponer de más de un sistema que alberga información, además de los propios puestos de usuario, los dispositivos móviles y la posibilidad de extraer la información por medios electrónicos; así la información puede ir cambiando de entorno y modificándose, dejando ‘huella’ en varios entornos, resultando al final muy difícil concretar dónde esta residiendo la información realmente y, aspecto mas critico, quien esta siendo capaz de verla. ¿Por qué sucede esto? Básicamente porque los métodos de control de acceso a la información son barreras individuales que residen en cada uno de los sistemas en los que la información está dispersa, y no se trata por tanto de una barrera global que valide si tenemos o no tenemos acceso a ésta.

De hecho lo que realmente está sucediendo en la mayoría de organizaciones es lo siguiente: se dispone de N fuentes de información, las cuales utilizan los usuarios para 2 acciones básicamente: mantener esa información actuando sobre ella (operatoria diaria) y extraer esa información, interpretarla y enriquecerla con información de otras fuentes (información de ‘negocio’). La primera parte del uso de la información estará controlada en más o menos medida, pero es menos importante que la segunda pues requiere de un conocimiento de la acción ejecutada. Sin embargo el segundo tipo de información ha sido elaborada y refinada, y aunque sea menos particular es más precisa sobre el negocio y por lo tanto mas ‘preciada’. Esa segunda información sufre un ciclo de vida mas extenso pero a su vez se le “mima” más y se pretende que menos personal tenga acceso. El problema reside en que ese acceso esta gobernado por varios sistemas de control de acceso NO sincronizados (léase directorios departamentales, equipos de los usuarios, correo electrónico, etc.), sino dependientes del sistema de información, por lo que en muchas de las ocasiones nos podemos encontrar personal autorizado a información privilegiada sin razón alguna.

¿Solución global o sumatorio de soluciones locales?

Presentado el problema, siempre hay una solución, pero como se suele decir en ocasiones es peor el remedio que la enfermedad. Podemos estudiar la solución del control de acceso a la información como (a) la suma de todos los controles de acceso y medidas técnicas a adoptar en cada uno de los sistemas de información o (b) como la necesidad de implantar un sistema global que sincronice todos los sistemas de control de accesos. Para analizar estas posibilidades tenemos que partir de unas premisas:

(i) Tenemos una clasificación de la información establecida y la información clasificada.

(ii) Tenemos bien definidos los grupos que pueden acceder a cada categoría de información

Ahora podemos analizar ambos casos. Imaginemos para ello que tenemos tres fuentes de información y además la posibilidad de extraer la información a través de e-mail, memory stick, discos duros portátiles, etc.

Caso 1. Soluciones locales

Si tomamos la solución como un conjunto de soluciones locales, donde en cada sistema de información tenemos catalogada la información, deberemos definir contenedores de información con listas de control de acceso en las que podamos aplicar las medidas de seguridad necesaria para cada nivel de información. Parece todo correcto, pero tenemos tres problemas potencialmente importantes :

1. Qué hacer cuando un usuario existe en una lista de control de acceso de un sistema de información, pero no existe dentro de una lista de control de acceso de otro sistema de información. O lo que es lo mismo, qué pasa cuando las listas de control de acceso a diferentes contenedores de información no contienen exactamente los mismos usuarios.

2. Qué sucede cuando un usuario transfiere la información de un contenedor controlado a un contenedor propio, eliminando por tanto las restricciones impuestas.

3. Cuando un usuario genera información nueva, ¿cómo podemos decidir de forma automática el nivel de dicha información?

En los sistemas de soluciones locales se delega en el usuario la responsabilidad de seguir las políticas de seguridad establecidas, así como la de aplicar controles de seguridad al extraer la información del lugar controlado. Es más, no se restringe el ciclo de vida de la información a los lugares protegidos de la empresa, pues estas ubicaciones carecen de un sistema de control de acceso o de seguridad centralizado. Por ejemplo, cuando un usuario autorizado Z para los directorios A y B deja información de A en B, es posible que esté abriendo el acceso a la información a más personas de las que debieran tenerla, al tratarse de dos ACLs potencialmente diferentes. Yendo más lejos, si extrae la información a otro dispositivo o contenedor de la información no podemos delegar la función de aplicar las medidas de seguridad ni de etiquetado de esa información, ya que puede tratarse de un contenedor que ni siquiera es informático.

En conclusión, nos encontramos con un gobierno de la seguridad de la información descentralizado en una arquitectura de control de acceso basada en pares <contenedor_información, ACL — grupos de usuarios> que no hereda los controles iniciales de acceso ni las medidas de seguridad aplicadas, pues estas no se fuerzan y son los propios usuarios los que deben decidir sobre la aplicación o no de las medidas de seguridad asociadas a la categoría de dicha información (cifrado, auditoría, etc.).

Caso 2. Solución global

Esta aproximación tal vez sea la más golosa pero también la más costosa y de mayor riesgo. Nos encontramos delante de un sistema que contiene las reglas de control de acceso a la información de todas las fuentes de información, un sistema basado en tickets o en certificados digitales de la siguiente forma (muy muy muy simplificada):

1. El usuario Z solicita realizar una acción sobre el objeto información i.

2. Si esta autorizado se le aprueba la aplicación de la acción.

3. Resultado de la acción: se cataloga la información con la etiqueta de la categoría mas restrictiva que el usuario este autorizado.

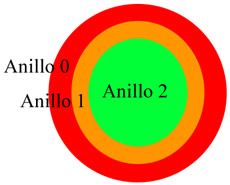

Lo que aquí podemos ver es que existe un sistema central que autoriza o deniega las acciones del usuario en base a objetos de información o incluso a contenedores, basandose en tripletas <usuario, acción, objeto_información>. La idea de este tipo de sistemas es definir anillos, como capas de cebolla, donde dependiendo del anillo que te encuentres tienes acceso a los anillos interiores, y estás exento de los anillos exteriores.

Lo que aquí podemos ver es que existe un sistema central que autoriza o deniega las acciones del usuario en base a objetos de información o incluso a contenedores, basandose en tripletas <usuario, acción, objeto_información>. La idea de este tipo de sistemas es definir anillos, como capas de cebolla, donde dependiendo del anillo que te encuentres tienes acceso a los anillos interiores, y estás exento de los anillos exteriores.

El sistema central suele establecer el nivel del usuario en el momento que hace logon mediante la apertura de una sesión, de forma que todos los objetos están catalogados y en los accesos se contrasta el nivel de acceso contra el del objeto. Asimismo el sistema registra nuevos objetos de forma continua. Como es natural, esto no esta exento de problemas e incomodidades:

(i) Heterogeneidad de los sistemas: desgraciadamente es demasiado complejo —aunque no imposible— que los sistemas interoperen entre si de manera adecuada.

(ii) Coste: una alta complejidad implica siempre un alto coste.

Estos no son los únicos problemas que tiene la solución global, ya que también tiene problemas prácticos. Aunque aquí estamos limitándonos al control de la información y de las medidas de seguridad a aplicar, nos encontramos a su vez con exigencias de mantenimientos elevadamente altas (por no hablar del coste de implantación) y que actúan sobre la disponibilidad de la información, la dificultad de encontrar software comercial que realmente cumpla con nuestras expectativas, además del hecho de tener que encontrar una solución para el envío la información a entes externos no incluidos en nuestro sistema de seguridad de la información.

¿Qué solución es mejor?

Dependiendo de los objetivos que se pretenda con la catalogación de la información se puede obtener un mix de las dos soluciones. Yo, personalmente, prefiero la mas restrictiva y la que ofrezca el mayor nivel de seguridad y control sobre la información, pero esto suele ser en la mayoría de casos desproporcionado y suele acabar en un proyecto fracasado. La opción de delegar en los sistemas la aplicación de las medidas de seguridad y control de acceso requiere dedicación por parte de los administradores y una política estricta sobre dicho control, cosa que raramente se da pues se delega demasiadas acciones en el usuario final. Ya ven que como seguramente intuían, no hay una solución buena, bonita y barata; tal vez haya que esperar un tiempo antes de poder tener una solución real.