Como vimos hace un tiempo, el tiempo de reacción ante un ataque se vuelve un proceso crítico para nuestra organización. Si en la entrada anterior (orden shun), vimos como realizar un filtrado, tanto de las conexiones actuales como de futuras conexiones en un firewall Cisco ASA, hoy veremos como realizar el mismo proceso en un Firewall-1 de Check Point.

Antes de ver las opciones que FW-1 nos ofrece para el filtrado de conexiones, debemos tener en cuenta qué sucede cuando aplicamos la política en nuestro Gateway. Habitualmente, es normal que los firewalls mantengan las conexiones establecidas y denieguen (si así lo indica la política), las nuevas conexiones. Sin embargo, en Firewall-1 esta forma de funcionamiento es configurable, por lo que dentro de las opciones ‘connection persistence’ del propio gateway podemos encontrar las siguientes:

- Keep all connections: mantiene todas las conexiones de control y datos hasta que finalizan. La nueva política únicamente se aplica a las nuevas conexiones.

- Keep data connections: mantiene las conexiones de datos hasta que finalizan. Las conexiones de control son finalizadas.

- Rematch connections: todas las conexiones no permitidas por la nueva política son finalizadas.

Por lo tanto, podríamos llegar a filtrar las conexiones sospechosas aplicando una nueva política de seguridad y comprobando de nuevo, todas las conexiones usando la nueva política de seguridad. Tras ver las distintas alternativas posibles de instalación de la política, vamos a realizar un filtrado más rápido sobre las conexiones mediante la aplicación Smartview Tracker (también podríamos usar el comando fw sam del propio Gateway)

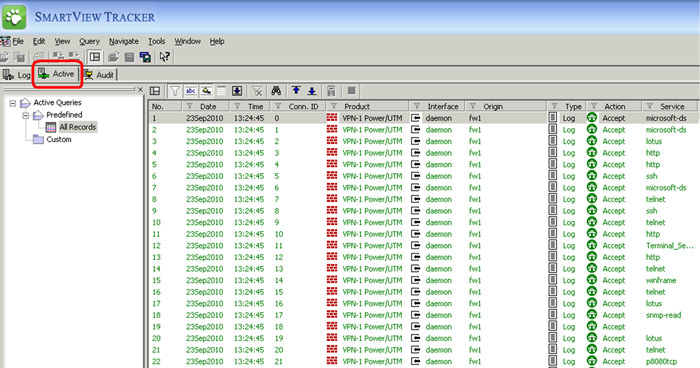

Smartview Tracker es la herramienta de Check Point que nos permite la supervisión en tiempo real de la red. Contiene un módulo de gestión de logs de los distintos gateways, registros de auditoria y control de cambios, etc. Al arrancar la herramienta podemos distinguir tres pestañas: Log, Active y Audit. Active es la pestaña que nos interesa, puesto que nos permite ver todas las conexiones activas en el firewall donde cada una de ellas tiene un identificador de conexión (Conn. ID).

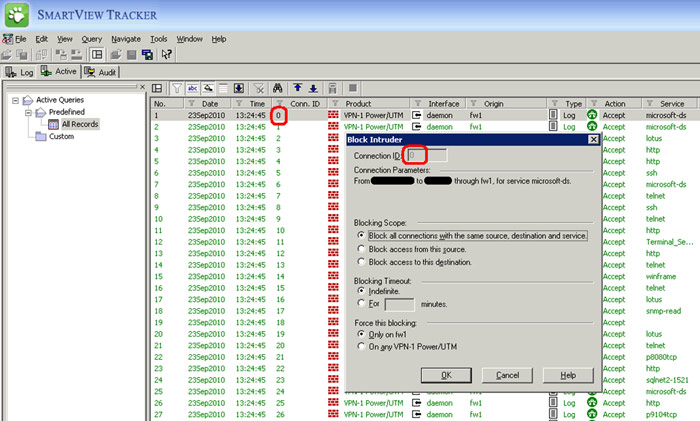

Al seleccionar la pestaña Active, y una vez tenemos a la vista todas las conexiones (es posible que afecte al rendimiento del sistema), podemos situarnos en una de ellas y mediante el menú Tools -> block intruder seleccionar las distintas opciones de filtrado que nos proporciona el sistema. Dentro de esta ventana nos podemos encontrar el ámbito del filtrado (conexiones con la misma IP origen, la misma IP destino, o el grupo IP origen – IP destino – servicio), el tiempo de filtrado (infinito o un número determinado de minutos) y los módulos donde podemos realizar el filtrado.

Como vimos en la entrada de introducción a Firewall-1, por debajo del Smartcenter Server, encontramos los distintos gateways (firewall), por lo tanto, nuestras acciones se verían reflejadas en ellos; al realizar el filtrado anterior, el Gateway internamente modificará su base de datos SAM (Suspicious Activity Monitoring), concretamente en la tablas sam_requests (información acerca del origen, destino y servicio filtrado) y sam_blocked_ips (intentos de conexión filtrados y el tipo de servicio), las cuales podríamos comprobar mediante los comandos fw tab –t sam_requests y fw tab –t sam_blocked_ips.

Con esto, tenemos los conceptos básicos para el filtrado de conexiones en los dos de los sistemas FW-1 más utilizados actualmente: Cisco ASA y Checkpoint FW-1. Si tienen alguna duda o cuestión, no tienen más que dejarla en los comentarios.

[…] Bloqueo de conexiones en FW-1 Como vimos hace un tiempo, el tiempo de reacción ante un ataque se vuelve un proceso crítico para nuestra organización. Si en la entrada anterior (orden shun), vimos como realizar un filtrado, tanto de las conexiones actuales como de futuras conexiones en un firewall Cisco ASA, hoy veremos como realizar el mismo proceso en un Firewall-1 de Check Point. […]