Entre toda la información que recopilamos diariamente, podemos encontrar un interesante artículo publicado por la empresa de seguridad Panda Labs en una nota de prensa que trata sobre el mercado negro de la compra/venta de información robada.

Entre toda la información que recopilamos diariamente, podemos encontrar un interesante artículo publicado por la empresa de seguridad Panda Labs en una nota de prensa que trata sobre el mercado negro de la compra/venta de información robada.

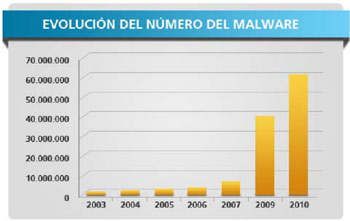

He de decir que, siendo consciente de que existe un mercado bastante amplio de este tipo de información, no deja de sorprenderme la utilización de técnicas clásicas de venta que se emplean con tal de llegar a captar compradores. Los propios vendedores lanzan mensajes de tipo “busque, compare y si encuentra algo mejor, compre…”, e incluso permiten un breve tiempo de prueba para que el cliente pruebe el producto comprado, y si no le gusta puede devolverlo. Es increíble que en un mercado como este pueda llegar a haber tanta competencia, cuyo crecimiento queda evidenciado por la gráfica de la izquierda.

No es aventurado a la vista de los datos deducir que el malware es un negocio muy rentable, y me atrevo a decir que gran parte es gracias a las malas prácticas de muchos usuarios, que normalmente se traduce en un arrepentimiento inmediato y un desprecio hacia las nuevas tecnologías, debido a que muchos de ellos desconocen los riesgos y aún conociéndolos piensan que nunca van a ser víctimas. Para hacerse una idea de lo que podemos encontrar entre los productos ofertados, hay: tarjetas de crédito, falsas tiendas online, alquiler de spam, exploits de vulnerabilidades para conseguir el control de equipos, malware de todo tipo, etc… y por supuesto, información crítica de empresas muy valorada por la respectiva competencia.

Por otra parte, según el reporte, el FBI ha podido clasificar distintas especialidades dependiendo de la funcionalidad de cada persona involucrada en este tipo de mercados. Entre ellos podemos destacar los siguientes:

1. Programadores. Desarrollan los exploits y el malware que se utiliza para cometer los cibercrímenes.

2. Distribuidores. Recopilan y venden los datos robados, actuando como intermediarios.

3. Técnicos expertos. Mantienen la infraestructura de la “compañía” criminal, incluyendo servidores, tecnologías de cifrado, bases de datos, etc.

4. Hackers. Buscan aplicaciones exploits y vulnerabilidades en sistemas y redes.

5. Defraudadores. Crean técnicas de ingeniería social y despliegan diferentes ataques de phishing o spam, entre otros.

6. Proveedores de hosting. Ofrecen un entorno seguro para alojar contenido ilícito en servidores y páginas.

7. Vendedores. Controlan las cuentas y los nombres de las víctimas y las proveen a otros criminales mediante un pago.

8. Muleros. Realizan las transferencias bancarias entre cuentas de banco.

9. Blanqueadores. Se ocupan de blanquear los beneficios.

10. Líderes de la organización. Frecuentemente, personas sin conocimientos técnicos que crean el equipo y definen los objetivos.

Tal y como podemos comprobar, existe un gran nivel de especialización, así como infraestructuras totalmente organizadas y con roles perfectamente definidos que no tendrían nada que envidiar a muchas organizaciones; probablemente algunas serían susceptibles de ser certificadas en ISO 27001 e ISO 9001, aunque por supuesto, no creo que ninguna entidad de certificación se atreviese con la venta de servicios y productos ilícitos con los que sacar provecho a costa de la inseguridad de los sistemas y usuarios.

Tras conocer todos estos datos, se me ocurre una vez más sugerir el uso de buenas prácticas tales como desconfiar de sitos web desconocidos, no abrir correos sospechosos, mantener el antivirus actualizado… En general, mantener los sistemas informáticos protegidos, y como no, estar al día de noticias, parches, alertas de seguridad publicadas por fabricantes y empresas de seguridad como S2 Grupo en su blog https://www.securityartwork.es.

Para acabar, hay que indicar que aunque pongamos todas las medidas de seguridad a nuestro alcance, la seguridad total no existe, por lo que siempre existirá la posibilidad de que seamos víctimas de algún fraude tecnológico. En ese caso, es importante saber que puede denunciarlo a través de la Brigada de Investigación Tecnológica del cuerpo Nacional de Policía o a través del Grupo de Delitos Telemáticos de la Guardia Civil y por supuesto, puede realizar cualquier consulta al equipo de respuesta ante incidentes que la Generalitat Valenciana pone a disposición del ciudadano.

Raúl que les vas a cerrar el chiringuito jaja.

El problema es el de siempre, gente muy buena con muy pocas oportunidades: federación rusa, países del este y Sudamérica.

Los mismos perros con distintos collares, o lo que es lo mismo, los mismos delitos con distintos medios. Parece que los delincuentes se adaptan mejor que el resto a las nuevas tecnologías. Muy buen post Raúl.