Recientemente ha sido publicado en el foro de lampiweb un algoritmo que genera la contraseña de los routers Comtrend que despliega Movistar y Jazztel a sus clientes de ADSL. Esta vulnerabilidad es más grave si cabe que los famosos cifrados WEP con ssid WLAN_XX, puesto que este último usaba claves de 13 letras con 4 dígitos hexadecimales aleatorios, y era necesario generar un diccionario con las 65536 posibles combinaciones.

En este caso la obtención de la clave es directa y la forma de conseguirla es la siguiente:

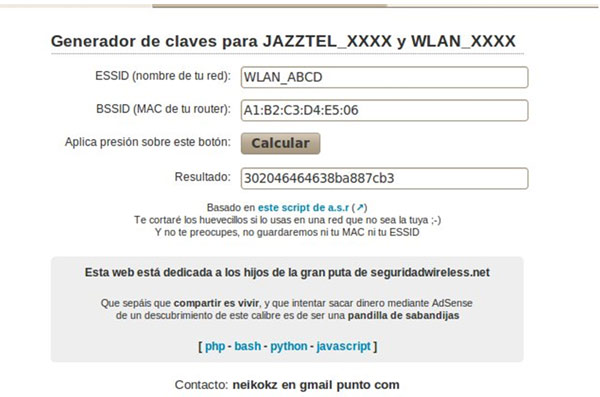

- Dadas la ESSID y BSSID del router vulnerable, usaremos como ejemplo WLAN_ABCD y A1:B2:C3:D4:E5:06 respectivamente.

- Sustituimos las 4 últimas letras de la BSSID por las 4 últimas letras del ESSID, quedando: A1B2C3D4ABCD

- Concatenamos la BSSID original al final de la cadena: A1B2C3D4ABCDA1B2C3D4E506

- Concatenamos la cadena “bcgbghgg” al principio de la cadena: bcgbghggA1B2C3D4ABCDA1B2C3D4E506

- Calculamos el hash md5 de la cadena anterior: 302046464638ba887cb3d9afc11105a1

- Nos quedamos con los 20 primeros caracteres del hash resultante: 302046464638ba887cb3

Eso es todo. Lo que nos queda es la clave. Sencillo, ¿verdad? ;) El proceso para averiguar el algoritmo si que imaginamos que no habrá sido tan fácil. Al haber un md5 en la construcción de la clave habrá sido necesario ingeniería inversa usando rainbow tables, aunque parece más lógico que haya sido una filtración de alguna empresa implicada.

Para hacer las cosas más fáciles, han creado una aplicación web que calculará por nosotros la contraseña, introduciéndole los datos necesarios:

Desde SecurityArtWork recomendamos a las personas que tengan estos dispositivos que cambien urgentemente la contraseña para evitar el acceso de personas ajenas a nuestra red, con el peligro que ello supone, y esperamos que las respectivas operadoras se pongan manos a la obra para subsanar estos graves problemas de seguridad (aunque mejor no esperen a ello).

Muy buen artículo, se agradecen éstos conocimientos que normalmente los usuarios no solemos tener.

Esperemos que tanto las personas como las operadores tomen cartas en el asunto, la seguridad es lo primero.

Gracias por el aviso!

Nótese Thrillka que el mérito no es nuestro, simplemente nos hemos limitado a informar de algo que ya es público.

Interesante la vulnerabilidad, algunos comentarios al respecto:

-Error grave de los proveedores el haber generado los password wifi de manera no aleatoria.

-Curioso que dos proveedores diferentes (Jazztel y Telefonica) tengan la misma vulnerabilidad, esta claro que tiene algo que ver el proveedor de los routers, pero llama la atención que tengan el mismo algoritmo, incluso la palabra password que precede a la cadena, parece diseñada a ser personalizada por cada proveedor, y es la misma. ¿En manos de quien estamos?¿No tienen departamento de seguridad los operadores?

-No tengo tan claro que aunque el algoritmo MD5 haya podido ser utilizada su debilidad en este caso, ya que el ataque habitual es generar un codigo que de el MD5 pero encontar uno concreto. Yo tambien creo que ha venido de dentro.

-Por otro lado tambien ha habido cierta polemica, con el disclosure, que en un principio no fue total (sino a través de una web con publicidad), y que ademas fuer reprimido por la operadoras…. me gustaria saber tambien que medidas han tomado las operadoras.

En cuanto a medidas me pregunto ¿Han avisado a sus clientes?

http://www.meneame.net/story/desvelado-patron-claves-wpa-redes-wlan_xxxx-jazztel_xxxx-jazztel

Seguridadwireless ha averiguado el patrón utilizado por ambas operadoras para configurar las claves WPA por defecto con las que se proporciona el router a los clientes. Una herramienta online permite calcularla simplemente introduciendo el nombre de la red (WLAN_XXXX y JAZZTEL_XXXX) y la MAC del punto de acceso, dos datos públicos que el router transmite constantemente. El fabricante establece en el router una clave por defecto, utilizando un algoritmo que se basa en el nombre de la red y la MAC del punto de acceso.

Eso ya tiene un par de meses,creo que no lo habian publicado,por intentar solventar la vulnerabilidad con Comtrend.

@unknown @damia efectivamente, el equipo de seguridadwireless descubrió el algoritmo y publicaron la aplicación aunque la retiraron inmediatamente después para darle algo de margen a las operadoras para quedaran avisadas y se pusieran manos a la obra para arreglar este incidente. También están colaborando con Comtrend para mejorar la seguridad de los protocolos de sus dispositivos. Sin embargo, una web ajena a seguridadwireless acaba de hacer público el algoritmo, como se comenta en la noticia.

Por otra parte, que nosotros sepamos, hasta la fecha no hemos visto ningún comunicado oficial por parte de las operadoras ni un aviso a sus clientes informándoles de que pueden tener su red en peligro.

Aquí tenéis otra aplicación para escritorio que recupera tus claves! http://bit.ly/enn15U

Que razon teneis a esa gentuza de seguridadwireless ni agua por peseteros

me he kedado flipao

incluso con 2 programas se puede hacer, facilisimo,

mirar este tuto

http://goo.gl/nCcmG

@Bitácora: NO tienes ni idea de lo que escupes….que fácil es hablar si tener ni puñ3tera idea…

Habeis puesto una imagen que se mete con las madres de unas personas… imagino que vosotros también teneis madres …así que podríais cambiar la imagen o actualizarla

El generador en C++

https://sourceforge.net/projects/wjd/files/bin/wjd_v2.1.exe/download

Gracias por el aporte, pero no funciona con la mayoria de las wlanXXXX. Yo de 5 redes he dado con 1

Todo esto no pasaria si la conexion a internet se reconociera como un derecho gratuito y dejaran de robar a los españoles entre operadoras y administraciones.

Como se calcula mp5

Digo md5

bien

Muy buen aporte amigo gracias

seguridadwireless…jamás volveré a poner nada en ese sitio de mierda.

hola kital