Continuando con la anterior entrada sobre Echelon, aparte de esa archiconocida red ha habido, y continúa habiendo, otras instituciones y países que se han unido a la utilización de estas prácticas creando sus propias “redes espía”. El FBI, sin ir más lejos, tenía su propio software llamado Carnivore, el cual nació en octubre de 1997 como sucesor de Omnivore y fue reemplazada en 2005 por el software comercial NarusInsight, que explicaremos en el siguiente post de la serie.

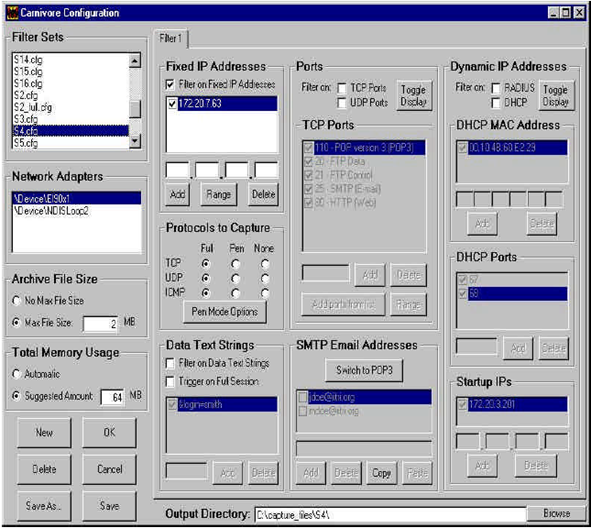

Carnivore funcionaba básicamente como un sniffer más que era utilizado bajo el sistema operativo Microsoft Windows. Su tecnología era bastante sencilla y común, pero lo que marcaba la diferencia y la efectividad era que podía ser instalado en los proveedores de Internet o en cualquier otro punto en el que se tuviera un acceso preferente a los datos que se intercambiaban en las comunicaciones. Además de este factor tan importante, como es la posición donde se situaba, su funcionalidad clave era el gran poder de filtrado del que se disponía, siendo éste su elemento diferencial. En la imagen podemos ver una captura de su interfaz de configuración.

En un informe del Centro de Información para la Privacidad Electrónica (EPIC), los expertos del FBI reconocían que la capacidad que poseía esta herramienta para vigilar las actividades de los internautas era ilimitada. Pese a esta afirmación, aseguraban que únicamente se basaban en los permisos que les otorgaba la ley, y que únicamente eran objeto de monitorización aquellas personas que eran sospechosas de haber infringido la ley. Por lo tanto, en la mayoría de las ocasiones, era necesaria una instancia judicial tras la cual eran capaces de rastrear todo lo que un usuario hacía durante su conexión a Internet, desde los mails que enviaba, hasta las páginas que visitaba.

Referente al tema del sistema de filtrado que utilizaba, se cree que una gran parte del mismo se hacía servir de diccionarios (a pesar de que ellos dijesen que su gran efectividad no se basaba en ese sistema), con los cuales detectaba aquellas palabras que podían considerar como “peligrosas”, como nombres de políticos, de ciudades o aquellas relacionadas con posibles atentados. Una vez uno de estos mensajes era interceptado, se procedía a su almacenamiento, guardando la fecha, la hora y los participantes del mismo.

En diferentes ocasiones se ha comentado que el software era capaz de diferenciar entre aquellas “partes” de los mensajes que se podían interceptar (según la ley) y aquellas que no, y además aseguran que aquella información que no relacionaba directamente al sospechoso era descartada. De hecho, a raíz de todas las críticas generalizadas hacía este sistema, el director del FBI, Donald Kerr, respondió a todas estas acusaciones destacando el verdadero objetivo de Carnivore.

En su artículo (Richard F. Forno, Who’s Afraid of Carnivore? Not me. Cryptome.org. Mayo del 2005.) se dice que Carnivore trabajaba como un simple sniffer más, con la única habilidad de poder distinguir entre las comunicaciones aquello que era legal interceptar y lo que no. Se decía, que por ejemplo, si la orden judicial les daba permiso para interceptar un tipo de comunicación (por ejemplo los e-mails), los otros tipos (como podían ser las compras on-line) eran excluidos, y que además, dentro de los e- mails podía seleccionar aquellos que cumplían ciertas características, como podían ser las direcciones de origen y destino o el asunto que contenía dicho mensaje. También se decía que el sniffer solo guardaba aquellos paquetes que pasaban por el filtro, y que este filtro podía ser extremadamente complejo, ya que así lo era el hecho de poder distinguir entre los mensajes de los diferentes usuarios de Internet. Además, afirmaba que el filtro no buscaba entre el contenido de todo el mensaje intentando encontrar palabras clave como “bomba” o “drogas”, que se basaba en ciertos criterios que eran dados por la orden judicial, como por ejemplo mensajes desde o hacia cierta cuenta o persona.

En definitiva, otro sistema de monitorización social, con mucho menor alcance que Echelon, pero igualmente inquietante. En próximas entradas hablaremos brevemente de NarusInsight y de GhostNet, una red de espionaje cibernético china.

[…] Continuar Leyendo. […]