Hace unos días se publicaba en The Honeynet Project una entrada que hablaba sobre una serie de nuevos plugins para Wireshark desarrollados en el Google Summer of Code (GSoC) de este año.

Uno de esos plugins, WireShnork, permite aplicar las reglas de Snort al tráfico de red capturado por Wireshark y añade un nuevo filtro para que se pueda seleccionar aquellos paquetes que hacen saltar una regla que tengamos definida en Snort. Parece muy interesante, sobre todo a la hora de hacer un análisis forense ya que cuando el tamaño de la captura a analizar contiene miles de paquetes se hace inmanejable y es necesario filtrar por lo más relevante.

Por ahora WireShnork (y el resto de nuevos plugins del GSoC) solo está para Wireshark 1.7 (Development Release) y, tal y como indican en la entrada de The Honey Project, se pueden descargar vía GIT:

$ git clone git://git.honeynet.org/wireshark.git

Tras descargarlos se habrá creado un nuevo directorio:“wireshark”, con los plugins y un script llamado get-wireshark.sh. Para probarlo es necesario tener también Snort instalado (para las pruebas que hice usé Snort 2.9.1.2). Una vez se tiene Snort funcionando, Wireshark 1.7 instalado, y los nuevos plugins compilados ya se puede probar el funcionamiento de WireShnork.

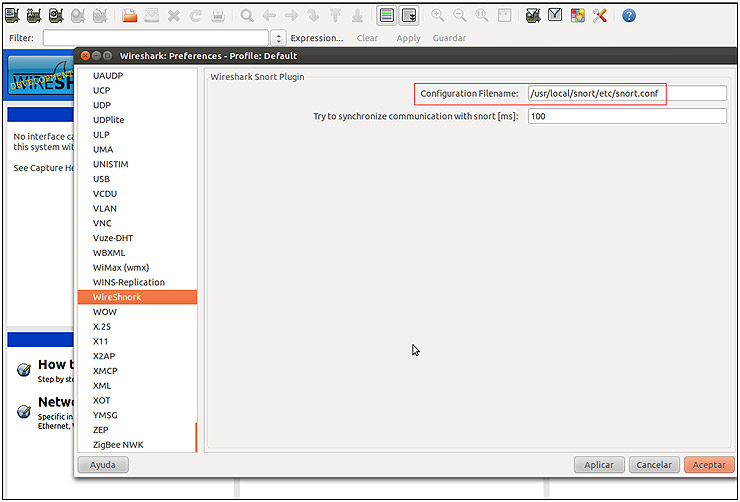

Al arrancar la primera vez Wireshark salta un aviso indicando que no se encuentran los ficheros de configuración de Snort, así que se debe indicar la ruta a snort.conf en Edit-> Preferences -> Protocols-> Wireshnork tal y como se muestra en la siguiente figura:

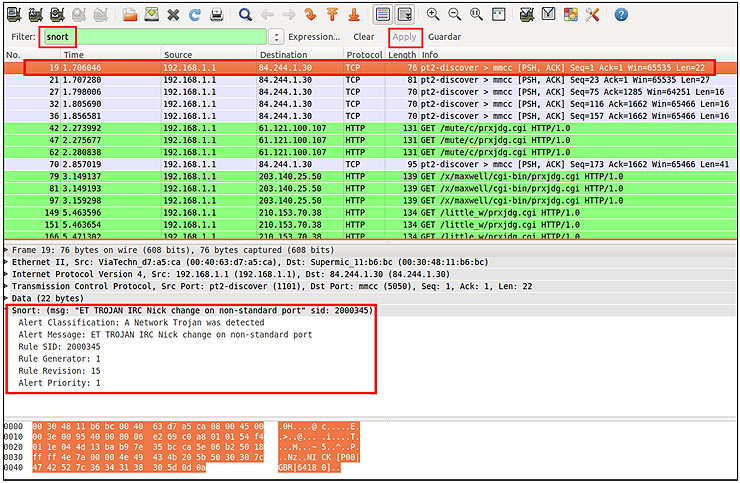

Para realizar las pruebas con WireShrork pasé un pcap descargado del repositorio de pcap públicos que nos ofrece Sourceforge. Concretamente utilicé una captura de una máquina infectada por el gusano W32/Sdbot.

En el cuadro de texto disponible para realizar los filtrados, añadimos “snort” y aplicamos dicha regla de filtrado. Esto seleccionará solo aquellos paquetes que hayan hecho “match” con las reglas de Snort que estén activas, tal y como se ve en la siguiente figura:

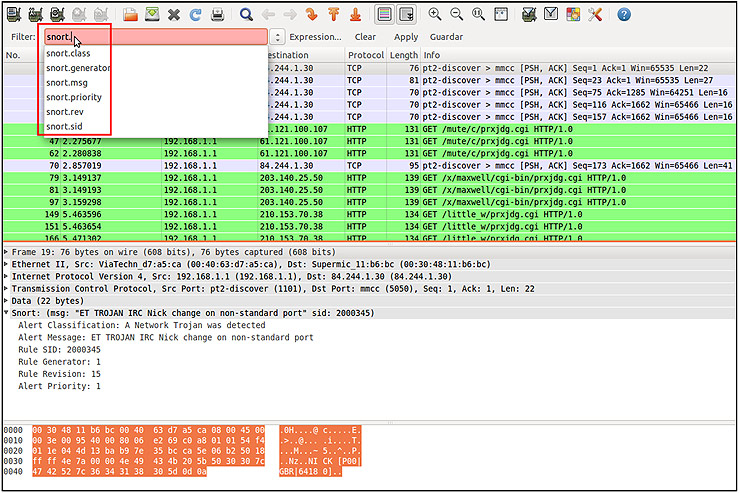

Se puede filtrar también por el SID de la regla del snort, Message, etc:

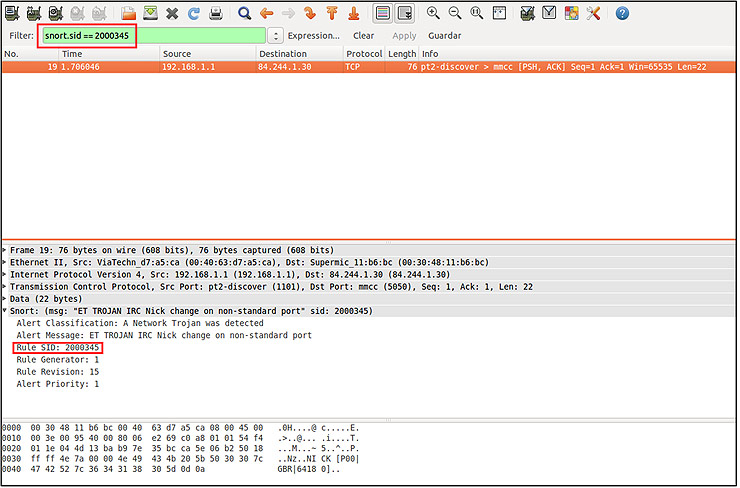

Por ejemplo, filtrando por un SID concreto mostraría solamente aquellos paquetes que hicieran saltar la regla de Snort con dicho SID como se puede ver a continuación:

Resulta de gran utilidad para ahorrar tiempo al analizar, desde el punto de vista forense, una captura de tráfico de gran tamaño.

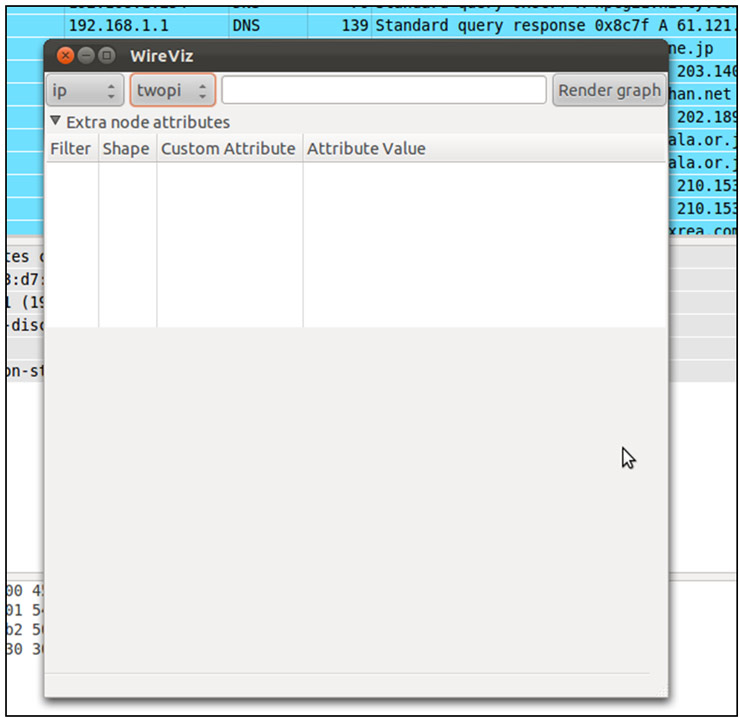

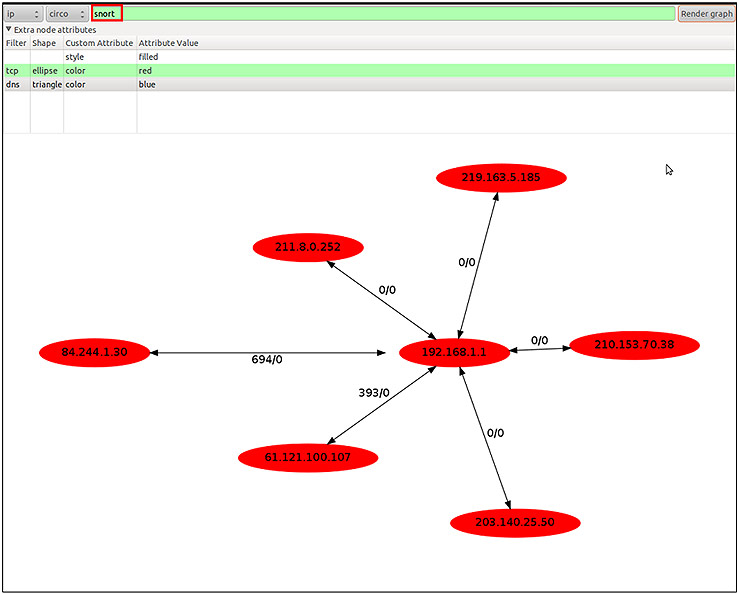

Otro plugin del paquete del GSoC que también parece muy interesante para Wireshark es WireViz, éste nos muestra gráficamente con GraphViz las interconexiones de tráfico que se indiquen. En el menú Statistics de Wireshark, si se lanza WireViz se muestra una cuadro en el se puede elegir como queremos que se dibuje el gráfico, filtrando por ip, tcp, eth,udp, ivpv6 o el diseño que queremos aplicarle a dicho gráfico:

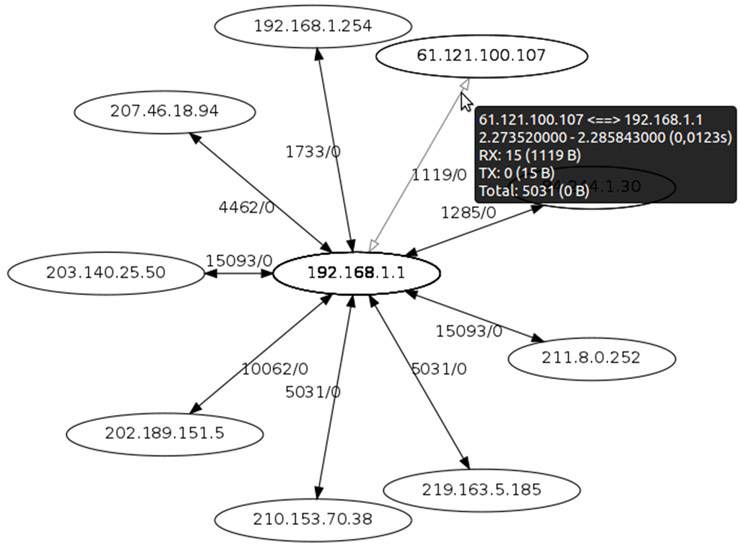

Si filtramos por ip y con la opción twopi para que pinte un diseño radial, el gráfico quedaría de la siguiente forma:

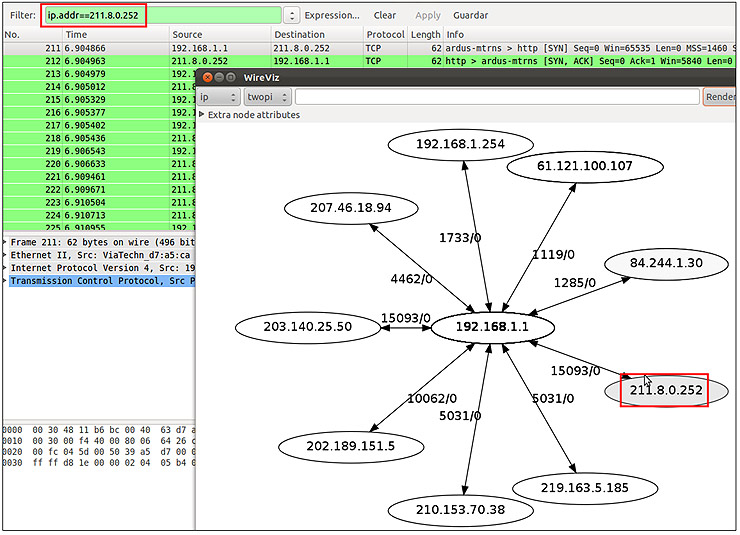

Pinchando en cada nodo se puede aplicar un filtrado en el propio Wireshark:

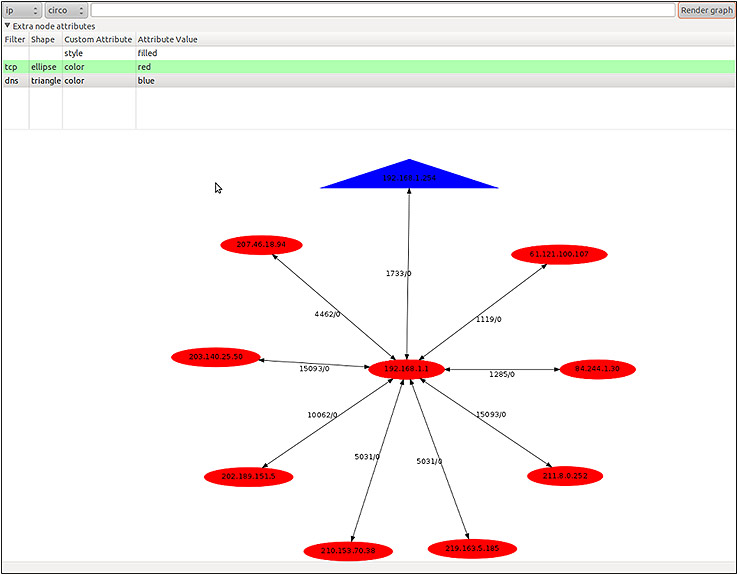

Se puede también personalizar nuestro gráfico aplicando diferentes formas y colores y filtrando según protocolo por ejemplo:

Se puede afinar más los resultados usando la barra de filtrado, de manera que es posible, por ejemplo, seleccionar únicamente por las interconexiones que hacen saltar las reglas de Snort, tal y como se ha comentado para WireShnork:

Para finalizar, os dejo un video muy ilustrativo de cómo usar WireViz y comentaros que, como dicen en The Honeynet Project , cualquier feedback acerca de estos nuevos plugins será bien recibido.

Gracias. Buen articulo.

Gracias a usted por leernos. Un saludo

Parecen unos complementos bastante interesantes, sobretodo el segundo, ya que permitiría ver los participantes en un ataque de forma más cómoda que el Flow-Graph. Éste último se vuelve a menudo muy engorroso si hay muchos equipos implicados, ya que se hace algo ilegible.

El punto más interesante del WireViz es que permite configurar la gráfica a golpe de click y filtrarlos a modo de wireshark.

Muy interesante.

Gracias por tu aportación Nelo. Con Wireviz, como bien dices se puede configurar el gráfico de manera fácil y además quedan unos gráficos visualmente muy atractivos de cara a plasmarte lo que quieras ver en un solo “golpe de vista”.

Un saludo.

muy pero, muy buen, articulo señor :D

Gracias. Un saludo

En mi entorno actual el wirewiz no me sirve de mucho, pero el wireshnork me va a venir genial.

Muchas gracias, Maite. desconocía estos plugins.

Hola bicho,ante todo gracias a ti por leernos :)

Como comento en el post, Wireshrok creo que resulta muy útil de cara, por ejemplo, hacer un forense de un pcap de gran tamaño.

Todo un descubrimiento y con unas aplicaciones muy interesantes.

Gracias por el articulo.

Hola Sergio, muchas gracias por tu comentario y por leernos. Realmente, tal y como comentas las aplicaciones que presentan estos plugins son muy interesantes.

Un saludo :)

Saludo,

Solicito un manual para hacerlo funcionar en Win7 profesional

Gracias

moenjo, me temo que este no es el lugar adecuado para dicha solicitud, exigencia que por otra parte es difícil que vaya a ser atendida.