OCTAVE

OCTAVE es una metodología de análisis de riesgos desarrollada por la Universidad Carnegie Mellon en el año 2001, y su acrónimo significa “Operationally Critical Threat, Asset and Vulnerability Evaluation“, estudia los riesgos en base a tres principios Confidencialidad, Integridad y Disponibilidad, esta metodología se emplea por distintas agencias gubernamentales tales como el Departamento de defensa de Estados Unidos.

Existen 3 versiones de la metodología OCTAVE:

- La versión original de OCTAVE

- La versión para pequeñas empresa OCTAVE-S

- La versión simplificada de la herramienta OCTAVE-ALLEGRO

Al igual que CRAMM cuenta con 3 fases durante el proceso de desarrollo de la metodología:

1) La primera contempla la evaluación de la organización, se construyen los perfiles activo-amenaza, recogiendo los principales activos, así como las amenazas y requisitos como imperativos legales que puede afectar a los activos, las medidas de seguridad implantadas en los activos y las debilidades organizativas.

2) En la segunda se identifican las vulnerabilidades a nivel de infraestructura de TI.

3) En la última fase de desarrolla un plan y una estrategia de seguridad, siendo analizados los riesgos en esta fase en base al impacto que puede tener en la misión de la organización.

Además se desarrollan planes para mitigar los riesgos prioritarios y una estrategia de protección para la organización.

MEHARI

MEHARI es la metodología de análisis y gestión de riesgos desarrollada por la CLUSIF (CLUb de la Sécurité de l’Information Français) en 1995 y deriva de las metodologías previas Melissa y Marion. La metodología ha evolucionado proporcionando una guía de implantación de la seguridad en una entidad a lo largo del ciclo de vida. Del mismo modo, evalúa riesgos en base a los criterios de disponibilidad, integridad y confidencialidad.

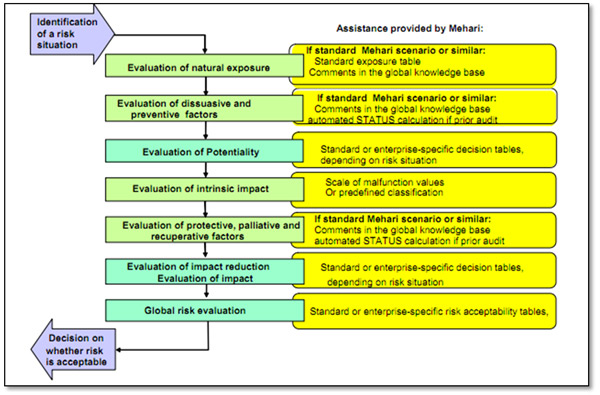

En cuanto al proceso de análisis de riesgos mediante esta metodología, se expone a continuación de un modo resumido:

SP800-30

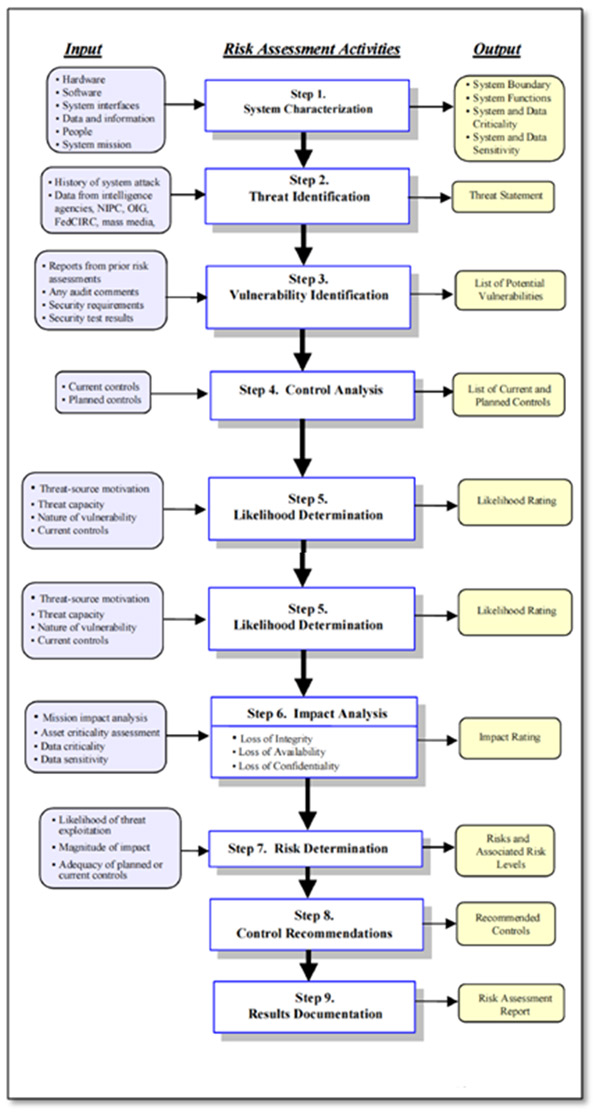

SP800-30 es un documento de la serie SP-800 dedicada a la seguridad de la información y desarrollada por el NIST (National Institute of Standards and Techonogy), el cual es una agencia del Departamento de Comercio de los Estados Unidos. La publicación de esta guía data julio de 2002, y a continuación se muestra el flujo de proceso para el desarrollo del análisis de riesgos mediante el SP800-30

Espero que este breve resumen de metodologías de análisis de riesgos les haya servido a nuestro lectores para hacerse una idea de las tareas asociadas a la realización de un análisis de riesgos. Continuaremos en la siguiente entrada a analizar una de las vistas anteriormente…  .

.

Importante mencionar Magerit que, a pesar de ser levemente farragosa y complicada, es un proyecto español.

Y, por supuesto, el 27005 que lo echo a faltar en este artículo.

Román, MAGERIT está comentada en la primera parte de la serie.

Respecto a la ISO 27005, me atrevo a decir que su nivel de implantación frente a MAGERIT, OCTAVE, CRAMM o SP800-30 es más bien escaso.

Tengo entendido que la ISO 27005 es mas bien una norma de como debería ser una metodología razón de lo cual es más general, en ese aspecto me gustaría saber si alguien sabe una metodología compatible en términos y procedimientos con la ISO 27005 dado que MAGERIT, si bien muy completa, no menciona mucho ni explícitamente el termino vulnerabilidades y no me gustaría tener que leer una por una las metodologías existentes, se los agradecería mucho.

Que metodología se recomienda usar para Análisis de Riesgos. Cual es mejor y por qué?

Estimado Gustavo, perdona el retraso en la contestación recientemente salio la nueva revisión de MAGERIT V3, adaptada a los requisitos del ENS. Si bien no he podido comprobar si cumple los requisitos definidos en la 27005, se que se tratan las vulnerabilidades de modo más extenso.