En esta entrada trataremos otra vez de cómo sacarle provecho a Nessus, en concreto vamos a comentar brevemente algunas de las mejoras que trae su nueva versión, Nessus 5 y algunas de sus posibles aplicaciones.

La instalación y configuración ahora es mucho más sencilla y puede realizarse a través de un panel de administración vía Web. Además han incluido una nueva clasificación para la criticidad de las vulnerabilidades, ahora las engloban en Info, Low, Medium, High y Critical. Hay diferentes novedades pero la que personalmente me ha llamado más la atención es la incorporación de nuevos filtros tanto para la creación de Informes (Reports) como de Políticas de escaneo (Policies).

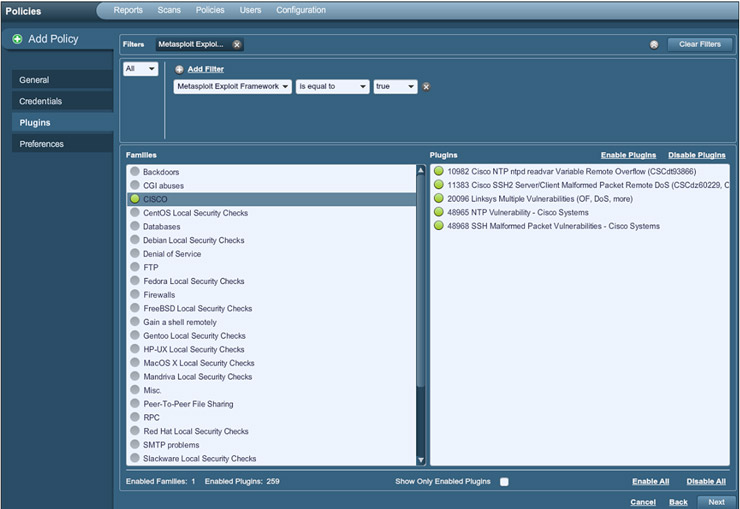

Por ejemplo a la hora de crear una nueva política podemos seleccionar solo aquellos plugins para los que haya exploit en el Framework Metasploit, para ello deshabilitamos todos los plugins, creamos nuestros filtros exigiendo que cumpla lo que deseamos, los guardamos y al ir seleccionando las familias de plugins que queramos solo se habilitarán aquellos que cumplan con las opciones de filtrado:

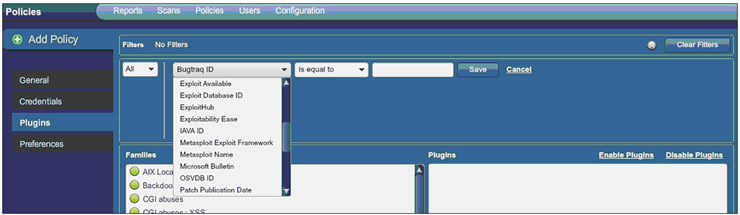

Como vemos en la siguiente imagen hay diferentes criterios de filtrado: fecha de publicación del parche, si hay exploit disponible, facilidad de explotación, etc. Podemos ir añadiendo filtros hasta que la política se adecue a nuestros requerimientos:

Este tipo de filtrados nos permite ser mas precisos y tácticos a la hora de realizar un escaneo dentro de un entorno predeterminado.

Una interesante aplicación del filtrado de plugins comentado sería la basada en la integración de Nessus con Metasploit para facilitarnos el trabajo en las fases de descubrimiento y ataque controlado dentro de un test de intrusión, tal y como se indica en este interesante artículo de @Carlos_ Perez. Como se indica podríamos crear una política de escaneo que cubra solo los plugins que indiquen vulnerabilidades para las que hay un exploit en Metasploit e integrándolo con Nessus escanear directamente desde Mestasploit usando esa política. Con el reporte obtenido comprobaríamos con el comando vulns que hay vulnerabilidades para las que existe exploit en ese reporte. Si las hay, cargando directamente el plugin auto_exploit y usando el comando vuln_exploit podemos lanzar los exploits contra las vulnerabilidades encontradas.

Otra aplicación interesante para estos nuevos filtros podría ser que, dados unos objetivos considerados de “alto riesgo”, por ejemplo servidores que permiten conexiones externas (desde Internet), y que necesitaran ser monitorizados con mayor interés se podría crear una plantilla que englobara plugins que detectaran solo vulnerabilidades explotables o para las que existe exploit público y programar escaneos periódicos (véase la siguiente imagen) de manera muy frecuente. Tratando los resultados podríamos hacer que nos llegara un aviso cada vez que se detecte una vulnerabilidad con esas características en alguno de esos objetivos, es decir que nos alertara cuando alguno de esos objetivos críticos expuestos a Internet es vulnerable y además existe exploit para dicha vulnerabilidad.

Relacionado con esta última idea comentada sobre la monitorización de objetivos “críticos”, Tenable publicó un paper titulado Predicting Attack Paths en el que muestran como utilizando diferentes filtrados en las políticas de Nessus y el PVS (Passive Vulnerability Scanner) son capaces (o son de una gran ayuda) de identificar puntos débiles en nuestra red que pueden ser vulnerados en diferentes escenarios. Para ello plantean y dan respuesta a algunas preguntas como:

- ¿Qué servidores tengo en mi red que aceptan conexiones directamente desde Internet y donde están localizados?

- ¿Cuáles de los servicios abiertos a Internet son fácilmente explotables a través de un ataque directo?

- ¿Cuáles de mis sistemas internos se conectan a Internet?

- ¿Cuáles de mis sistemas internos navegan por Internet y tienen software cliente explotable?

- ¿Cuáles de mis servidores abiertos a Internet tienen una aplicación cliente vulnerable de ser explotada?

La idea es que con un descubrimiento activo y pasivo de vulnerabilidades en nuestros sistemas seamos capaces de identificar la presencia de cualquier software/agujero de seguridad explotable con el objetivo de minimizar el riesgo que eso supone lo antes posible. Tenable tiene sus productos para dar respuesta a estas preguntas pero hay diversas alterativas que podemos usar y que intentaremos plantear en futuros post al respecto.

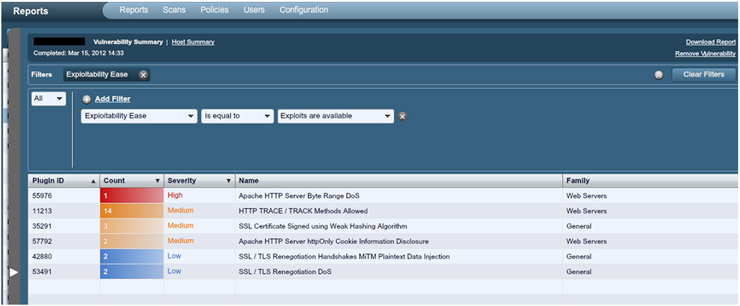

Volviendo a las mejoras significativas que ha traído la nueva actualización de Nessus comentar que los reportes también han cambiado su formato y también podemos aplicarles diferentes filtros al igual que ocurría al definir las políticas, así por ejemplo podemos seleccionar una vulnerabilidad encontrada y eliminarla del reporte para que directamente no nos la muestre o filtrar por ejemplo por aquellas vulnerabilidades detectadas en el informe para las que hay un exploit disponible:

Para ampliar esta información no dudéis en consultar las siguientes referencias:

¿Que tal queda OpenVas en comparación?

Hola!

Personalmente llevo dos años sin tocar OpenVas así que no se cuales son las últimas novedades respecto a este producto. Comparándolo con la versión de Nessus gratis,en su día, OpenVas me pareció mas complicado de instalar, configurar y usar que Nessus sin embargo me pareció una herramienta muy potente y los resultados obtenidos en cuanto a detección de vulnerabilidades eran similares entre ambos productos. Desconozco si en la parte de creación de políticas o generación de informes OpenVas ‘afina’ tanto como Nessus (siempre hablando de la versión gratis de Nessus).

Tomo nota para escribir una nueva entrada comparando en profundidad ambas herramientas.

Un saludo, y gracias por comentar.

Damia, te dejo un post que se publicó hace poco y que acabo de encontrar.

http://www.el-palomo.com/2012/05/alternativas-a-nessus-comparativa-entre-nessus-openvas-y-retina/

Saludos