Si tienen algo de memoria, recordarán que no hace mucho hicimos una breve introducción a PILAR (Deconstruyendo a PILAR y que en otras ocasiones nos hemos introducido en las metodologías de análisis de riesgos: primera parte y segunda parte).

Si tienen algo de memoria, recordarán que no hace mucho hicimos una breve introducción a PILAR (Deconstruyendo a PILAR y que en otras ocasiones nos hemos introducido en las metodologías de análisis de riesgos: primera parte y segunda parte).

Si conocen PILAR, sabrán que es una mujer que allá por donde va levanta odios o pasiones; lo pudimos comprobar en los comentarios de la anterior entrada. Será quizá porque puede ser complicada, un poco caprichosa e incluso a veces poco amigable. No obstante, tengo que decir que tiene su encanto y me atrevería a decir que se le coge cariño. Lo que está claro es que no es de las que te cautiva a primera vista.

Bromas aparte, podemos decir que PILAR es la herramienta de análisis de riesgos por excelencia al menos en el sector público (español), por diversas razones y por ser una de las principales implementaciones de MAGERIT. En esta entrada vamos a tratar de continuar la introducción anterior, explicando de modo breve y somero cómo llevar a cabo un análisis de riesgos. Para esto vamos a realizar ejemplo analizando nuestro blog favorito: Security Art Work.

Por cuestiones de agilidad, me gustaría tomarme la licencia de saltarme el paso de instalación de la herramienta, dado que carece de cualquier complejidad, por lo que comenzaremos arrancando la aplicación y seleccionando dentro de análisis y gestión de riesgos la opción de análisis cualitativo.

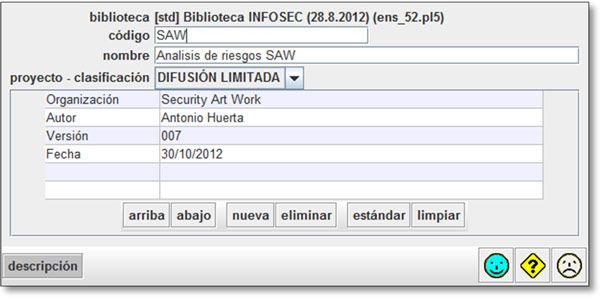

Una vez arrancada crearemos un nuevo proyecto y la aplicación solicitará los datos generales del proyecto:

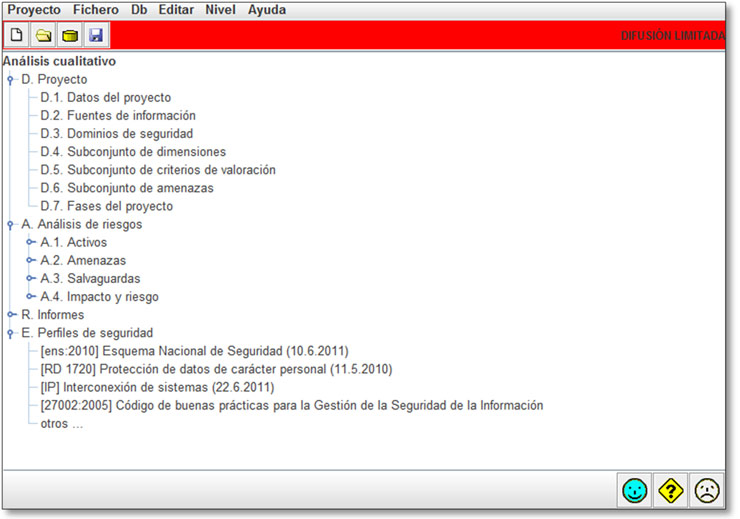

Una vez introducidos los datos, lo primero que haremos es… subir de nivel, porque obviamente nosotros somos expertos ;-). Hecho esto nos aparecerá el menú con las opciones desde las que accederemos al análisis de riesgos:

El apartado D. Proyecto cubre los aspectos generales del proyecto. Éste está compuesto por los siguientes elementos:

- D.1 Datos de proyecto. Éste es el formulario inicial de alta de proyecto, al que podemos acceder para modificar los datos en cualquier momento.

- D.2 Fuentes de información. En este punto se identifican las personas implicadas en el proyecto que aportarán información durante el proceso de análisis de riesgos.

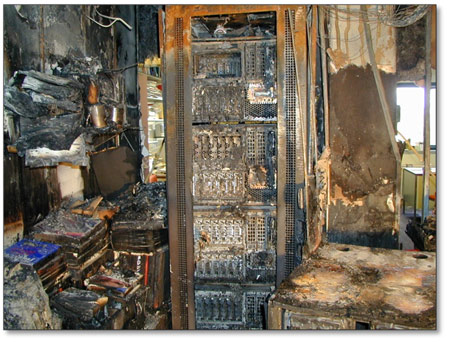

- D.3 Dominios de seguridad. A través de este formulario podemos crear distintos dominios sobre los que las salvaguardas se aplicarán de modo distinto. Para entender esto, pongámos que disponemos de dos CPDs, uno de ellos perfectamente aclimatado y otro donde por ejemplo los controles ambientales brillen por su ausencia. En este caso podemos definir dos dominios, uno CPD1 y otro sobre el CPD2 en el que le asignaremos distinto grado de madurez y grado de cumplimiento de las medidas de seguridad física que sean de aplicación. Por defecto se establece un dominio BASE sobre el que se aplican todas las salvaguardas

- D.4 Subconjunto de dimensiones. Aquí podremos seleccionar que dimensiones de la seguridad son aplicables para el análisis de riesgos, entre las disponibles: Disponibilidad, Integridad, Confidencialidad, Trazabilidad, Autenticidad. Por defecto se encuentran todas habilitadas.

- D.5 Subconjunto de criterios de valoración. En este punto se seleccionan los criterios para valorar los activos (Servicios e Información). Depende de la versión que elijamos nos dará distintos criterios. Si por ejemplo instalamos la versión dedicada al ENS, los criterios para las distintas dimensiones serán Bajo, medio y alto. Por defecto están todos habilitados.

- D.6 Subconjunto de amenazas. Mediante este punto se seleccionan las amenazas que están habilitadas, que provienen de MAGERIT. Por defecto están todas habilitadas.

- D.7 Fases del proyecto. Por último, en este apartado se definirán distintos hitos o etapas sobre los que se aplicarán los grados de implantación de medidas. Es aconsejable establecer una etapa por cada revisión del análisis de riesgos. Por defecto se nos proponen 2 fases: la actual y la objetivo.

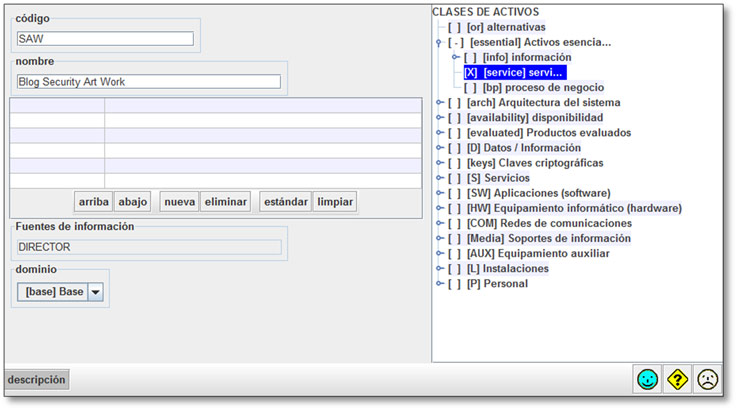

Tras revisar este apartado podemos comenzar con el análisis de riesgos. En nuestro caso hemos dejado todos los valores por defecto y únicamente hemos definido una fuente de información para asociarla a un activo durante el análisis de riesgos. La primera etapa consistirá en la identificación de los activos implicados en la prestación de los servicios; esto lo podemos cumplimentar desde el punto A.1.1 Identificación. Una vez accedemos a este punto crearemos la estructura por defecto desde la pestaña de capas, e iremos identificando los activos uno a uno y ubicándolos dentro de la estructura. De cada activo se definirá un código, nombre, fuente de información, dominio y clase de activo.

El siguiente paso es establecer las dependencias entre los activos desde el punto A.1.4 dependencias, pero eso lo dejamos para la siguiente entrada y aquellos lectores más voluntariosos que no tengan nada que hacer este fin de semana.

Tanto a éstos como al resto de nuestros lectores, les deseamos un buen fin de semana y nos vemos la semana que viene aquí mismo o en nuestro perfil de twitter.

[…] Si tienen algo de memoria, recordarán que no hace mucho hicimos una breve introducción a PILAR (Deconstruyendo a PILAR y que en otras ocasiones nos hemos introducido en las metodologías de análisis de riesgos: primera parte y segunda parte). […]