Las APTs (Advanced Persistent Threats) conforman uno de los principales riesgos a los que se enfrentan hoy en día las empresas, organizaciones y estados. Su objetivo principal es sustraer de forma silenciosa, la mayor cantidad de información de sus víctimas, tratando de pasar totalmente desapercibidas (en algunas ocasiones persisten meses incluso años sin ser identificadas). Famosas fueron las campañas China APT-1, que hace sobre un año destapó “supuestamente” Mandiant o la Rusa con nombre en clave “Red October” detectada por Kaspersky.

Las APTs (Advanced Persistent Threats) conforman uno de los principales riesgos a los que se enfrentan hoy en día las empresas, organizaciones y estados. Su objetivo principal es sustraer de forma silenciosa, la mayor cantidad de información de sus víctimas, tratando de pasar totalmente desapercibidas (en algunas ocasiones persisten meses incluso años sin ser identificadas). Famosas fueron las campañas China APT-1, que hace sobre un año destapó “supuestamente” Mandiant o la Rusa con nombre en clave “Red October” detectada por Kaspersky.

A grandes rasgos estas amenazas presentan tres fases en cuanto a su despliegue y funcionamiento:

1º Fase de Análisis. Donde el atacante trata de obtener la mayor información posible de la organización víctima: direcciones de correo, usuarios, roles del personal, estructura jerárquica (aquí la web corporativa ayuda mucho…), etc. De esta fase hay una cosa curiosa y es que normalmente los objetivos más perseguidos no son los directores generales, altos cargos o personal de gran poder sino sus secretari@s. Esto es debido a que estos últimos son en última instancia los empleados que manejan la información más crítica, ya que son los encargados de leer el correo electrónico de su superior, contestar en su nombre o acceder en su lugar a recursos especialmente sensibles.

2º Fase de intrusión. Una vez identificada la víctima o las víctimas, uno de los vectores de ataque más comunes es el phishing dirigido a través de correo electrónico, adjuntando algún enlace malicioso o archivo que trate de explotar normalmente algún 0-day en la víctima. Aquí se han visto verdaderas “virguerías” de ingeniería social. Al margen del correo electrónico se puede dar la intrusión a través de otras vías como gtalk, pendrives, IRC…

3º Fase de persistencia. Ya están dentro. Ahora deben jugar a un juego: el de comunicarse de forma lo más silenciosa posible con sus C2s para exfiltrar información y el de moverse sin ser detectados por la red interna de la víctima para acceder a nuevos recursos.

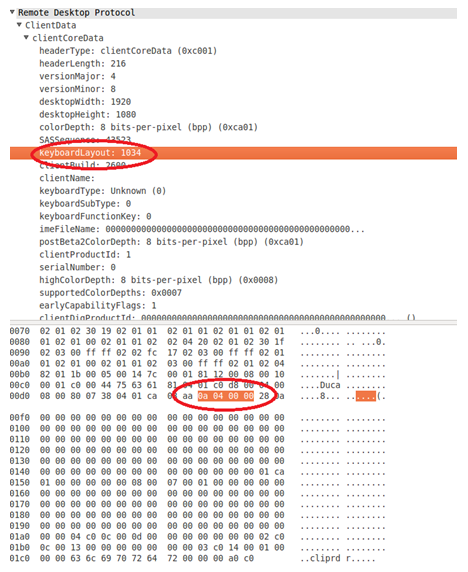

En este punto es donde un pequeño truco puede ayudarnos a detectar ese movimiento lateral hacia nuevas máquinas por ejemplo a través de los servicios de Windows de “Escritorio remoto”. Imaginemos que un atacante desde un equipo interno accede pivotando a otro y que este conecta mediante RDP. Este protocolo permite en su negociación inicial, gestionar el idioma del teclado utilizado por el usuario en esa sesión, para que si por ejemplo un chino se conecta a un equipo Windows sueco éste pueda teclear correctamente en él.

Esa situación es perfectamente detectable y extraña: ¿por qué un teclado chino debería estar conectando a un Terminal Server cuyo sistema operativo está en español y está dentro de nuestra empresa? ¿Raro no? Pues bien analizando el protocolo RDP hemos creado un paquete de reglas para Snort que detecta estas situaciones y que os dejamos en el siguiente enlace: RDPKeyboardLayout.rules. Cualquier sugerencia o comentario es bienvenido.

¡Grande!

Un saludo.

Muy oportuna la información. Es el gran problema a evitar a día de hoy. La última vez que cubrimos algo semejante fue hace muy poco y se trataba de la APT icefog, que ha afectado a múltiples empresas y orgranismos gubernamentales en Corea del Sur.

Saludos!