Prosiguiendo con el post anterior sobre GPS Spoofing, vamos a detallar el proceso que se realiza en GPS Spoofing.

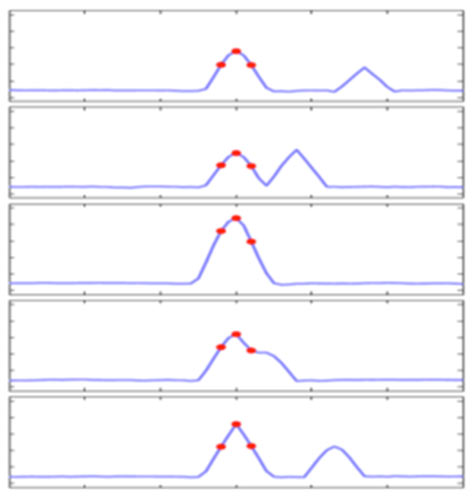

Un ataque de GPS Spoofing se basa en suplantar la señal original del satélite GPS “engañando” al receptor GPS. Esto se logra mediante la construcción de una señal fraudulenta a partir de las señales transmitidas por los satélites GPS realizando conversiones de digital a analógico. Creada la señal “fraudulenta/suplantada” se va aumentando lentamente la potencia de la señal suplantada, hasta llegar a solapar la señal real (emitida por los satélites GPS) y a partir de ese instante el atacante pasa a controlar el sistema GPS receptor. En la siguiente ilustración se puede observar el proceso de suplantación:

La Universidad de Texas, bajo la dirección del Profesor Todd Humphreys, demostró que no únicamente se puede controlar un Drone. Para ello realizó un experimento por el que llegó a controlar un barco de 80 millones de dólares de uno 65 metros de eslora en la costa Italiana. El experimento se basó en ubicarse en la proa del barco con el sistema diseñado por propios estudiantes de la universidad, provocando las señales fraudulentas, y modificar así la trayectoria del barco en 3 grados. Los resultados dejan claro cómo afecta esta técnica al sistema GPS y como puede impactar en la actualidad.

Asimismo, cabe señalar que existe una técnica denominada Jamming GPS. En este caso, se trata de interrumpir/bloquear las señales GPS. La combinación de ambas técnicas (GPS Spoofing y Jamming GPS), se puede llegar a controlar un Drone militar tal y como realizó el gobierno iraní. En la siguiente ilustración, se puede observar el ataque llevado a cabo por el gobierno iraní a un Drone de los Estados Unidos.

Hasta ahora hemos estado comentado como son de vulnerables los sistemas GPS. Sin embargo, ¿como podemos defendenos frente a este tipo de ataques? ¿Es posible aplicar medidas palitivas que nos informen de si estamos siendo manipulados por un tercero?

A la hora de securizar las señales GPS civiles se podría optar por emplear señales cifradas, tal y como se hace en la señales GPS militares. Sin embargo, de hacerlo así el GPS civil dejaría de ser una herramienta tal y como la conocemos ahora (económica y viable) y probablemente dejaría de utilizarse.

En este sentido los investigadores de la Universidad de Oklahoma encontraron en el 2011 dos soluciones posibles. Una de ellas es aumentar la intensidad de la señal de los GPS civiles, lo que haría más difícil para un GPS spoofer engañar al sistema de navegación. Sin embargo, su implementación presenta dificultades importantes. La otra opción, más práctica en su opinión, es aplicar “algoritmos de anti-spoofing triviales en los receptores de GPS”, que se encargarían de alertan al sistema receptor de la falsificación de la señal GPS mediante la comparación de la intensidad y la potencia de la señales GPS recibidas, de los intervalos de tiempo y los identificadores de los satélites GPS.

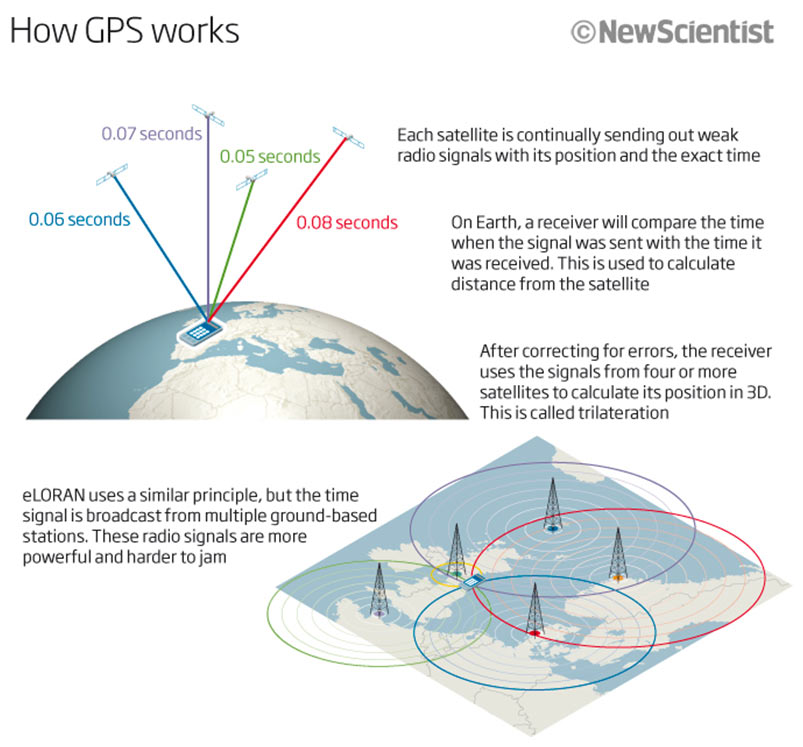

Los gobiernos también han comenzado a preocuparse por proteger sus señales GPS. Este es el caso de Corea del Sur que anunció que planea lanzar una red de torres eLORAN (mejorada navegación de largo alcance), debido a las interrupciones producidas desde Corea del Norte. Este sistema de navegación (eLORAN) emite señales de posicionamiento desde estaciones base, emitiendo señales más fuertes, evitando bloqueadores o interrupciones de señales GPS. El Reino Unido también tiene planes para construir un sistema de este tipo.

Referencias:

Es un tema realmente interesante por el amplio alcance que puede tener a nivel mundial. Seguro que hay gobiernos (al margen del iraní) que ya se han planteado emplear esta técnica para “fastidiar” al enemigo.

Incluso a uno le vienen a la mente esas películas de James Bond o de piratas o terroristas y como podrían llegar a secuestrar una aeronave o barco para exigir un rescate o sabe Dios que…

El comparar los identificadores de satélites parece que puede ser parte de una solución viable y fácil al problema.

Saludos