En Seguridad se utiliza habitualmente el símil de la cadena y el eslabón más débil; ese que dice que la fortaleza de una cadena reside en el eslabón más débil, de forma que por mucha seguridad que se implante en algunos de los sistemas de la infraestructura, todo se puede venir abajo si en algún sistema no se tiene la precaución de seguir las mínimas medidas de seguridad. Resulta que aquel sistema que se encuentra olvidado o se cree que no es importante y en el que no se cumple con las mismas políticas de seguridad puede convertirse en la puerta de entrada para un atacante a toda vuestra infraestructura.

En Seguridad se utiliza habitualmente el símil de la cadena y el eslabón más débil; ese que dice que la fortaleza de una cadena reside en el eslabón más débil, de forma que por mucha seguridad que se implante en algunos de los sistemas de la infraestructura, todo se puede venir abajo si en algún sistema no se tiene la precaución de seguir las mínimas medidas de seguridad. Resulta que aquel sistema que se encuentra olvidado o se cree que no es importante y en el que no se cumple con las mismas políticas de seguridad puede convertirse en la puerta de entrada para un atacante a toda vuestra infraestructura.

Esta situación ocurre más a menudo de lo que pensamos, especialmente en infraestructuras medianas o grandes, donde siempre hay algún sistema que en su momento fue una prueba, o se trata de un sistema poco utilizado que quien lo administra ya no se encuentra en la organización…

Por muchos motivos un sistema puede quedar desactualizado y olvidado. También puede ocurrir que por los mismos motivos, no se cumpla con la política de seguridad de la organización (si es que se tiene alguna) y no se sigan las recomendaciones de seguridad porque “ya las aplicaremos cuando el sistema pase a producción…” contando con sistemas con credenciales por defecto o contraseñas débiles y fáciles de adivinar con ataques de diccionario. En ocasiones las credenciales de administración no se incluyen en las políticas de claves generales, son compartidas por todo el equipo de Sistemas y son más fáciles de adivinar de lo que se piensa.

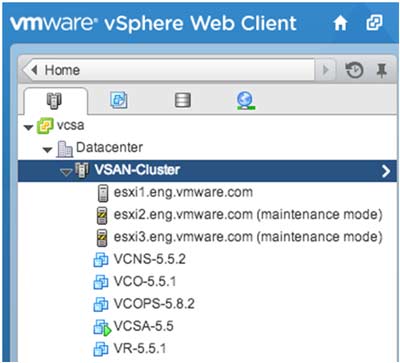

Algunos ejemplos son las interfaces de admnistración de servidores (tipo iLO, de HP), interfaces de administración de sistemas de alimentación ininterrumpida (SAI), sistemas de almacenamiento en red o las interfaces de gestión de servidores de virtualización, entre otros. Por muy protegidos que estén los sistemas en producción (actualizaciones, limitación y vigilancia de los servicios ofrecidos, políticas de seguridad, etc.), si no se protegen bien estos sistemas, las medidas de seguridad que se hayan seguido en el resto de activos no servirán de nada. ¿De qué sirve establecer una contraseña de administrador del dominio robusta, limitar el acceso al controlador del dominio o monitorizar cuándo accede dicho administrador si un atacante puede acceder a la interfaz de gestión del servidor con la admin:abc1234 (o admin:empresa2014) y apagar “alegremente” el servidor físico que alberga una docena de sistemas virtuales?

Ni qué decir tienen los sistemas de control industrial donde, con más frecuencia de la deseada, nos encontramos con sistemas sin actualizar (probablemente desde que los instaló el proveedor), en los que es demasiado sencillo para un intruso una vez se encuentra en la red interna acceder a dichos sistemas y obtener credenciales de administrador o seguir progresando en la intrusión. No debemos descuidar ningún sistema simplemente porque pensemos que allí no se almacena ninguna información importante.

Es imperativo que las medidas de seguridad comiencen desde el primer momento de puesta en marcha de un sistema, aunque sea en pruebas o desarrollo. Entre muchas otras, auditorías de seguridad lógica, revisiones y actualizaciones periódicas, inventariar e identificar al responsable, gestionar los activos cuando ya no son útiles. Además de desplegar sistemas de detección y protección ante intrusos que alerten y limiten las acciones de un posible atacante, etc.

Llegado el final del artículo, quizá piensen que no les hemos contado nada nuevo. Seguramente no, pero nunca está de más recordar que en cualquier parte de nuestra infraestructura puede haber un PC, un dispositivo móvil, un switch, un servidor o un SCADA que alguien se olvidó de revisar porque se hacía la hora de comer. ¿Está seguro de que no es su caso?

Con el tiempo que he pasado navegando por la internet y con algunos años en este mundo web, puedo comentar que sin duda el eslabón mas débil siempre termina siendo el humano al cual se le puede engañar de muchas formas, con técnicas de ingeniería social que a pesar de que pasa y pasa el tiempo siempre van saliendo nuevas técnicas enfocadas en hacer caer a la persona, ahora con fines mas lucrativos que antes, es muy común que por ahorrarnos algún dinero tratemos de buscar las cosas libres por Internet en ves de comprarla en alguna tienda virtual segura, y es cuando nos encontramos con que después de descargar cosas de esos sitio tenemos problemas con nuestros equipos y en casos extremos hasta robo de información.