La pasada semana estuvimos mi compañero Amine y yo en el congreso de Seguridad RootedCON 2015 en Madrid. No hace falta que os hablemos de la importancia de estas conferencias a nivel nacional y, cada vez más, a nivel internacional (al menos en habla hispana).

Desde el pasado jueves 5 hasta el sábado 7, nos juntamos en el Centro de Congresos Príncipe Felipe unos cuantos compañeros de la profesión, estudiantes, cazatalentos de empresas de seguridad, miembros de las FCSE y todo tipo de “gente rarita” interesada por, sobretodo la Seguridad técnica, pero cada vez más presente, todo un abanico de diferentes tipos de seguridad.

Bueno, vamos al grano que hay mucha tela que cortar. Trataremos de haceros un breve resumen de cada una de las charlas a las que tuvimos la posibilidad de asistir, para que tengáis una idea de lo que se ha cocido este año por el congreso del candado.

Jueves 5

La jornada comienza con la bienvenida en la Keynote por parte de la organización, cuya cabeza visible es Román Ramírez. Nos informa de la pérdida de Aladdin Gurbanov, ponente del año pasado y la dedicatoria de la Rooted de este año para él.

Nos ofrece datos y números sobre las conferencias pasadas y la repercusión que ésta tiene. Curioso que sea Ukrania desde donde más conexiones a las presentaciones se detectan :)

Además, explica dónde se invierten cada uno de los ingresos de la organización y expone las alternativas para rebajar los precios y sus consecuencias.

- David Barroso – Infección en BIOS, UEFI y derivados: desde el mito a la realidad

- Jorge Bermúdez – LECr* Service Pack 2 (* Ley de Enjuiciamiento Criminal, Criminal Procedure Act)

- La charla de Christian Lopez, Bug Bounties 101, no puede celebrarse finalmente

- Andrzej Dereszowski – Turla: Development & Operations – the bigger picture

- Yaiza Rubio y Felix Brezo – How I meet you eWallet

- Rooted Panel I – ¿Tiene que dar alguien el carnet de Hacker?

Viernes 6

Antes de que den comienzo las charlas del segundo día, Román nos vuelve a hablar de la nueva ANSI (Asociación Nacional para la Seguridad de la Información) y del problema de la nueva reforma del código penal, donde la mera POSESIÓN de herramientas de seguridad informática puede suponer un delito y traernos un problema a todos los que nos dedicamos a esto. Puede obtenerse más información en su Web.

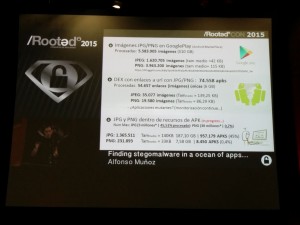

- Alfonso Muñoz – Finding steomalware in a ocean of apps

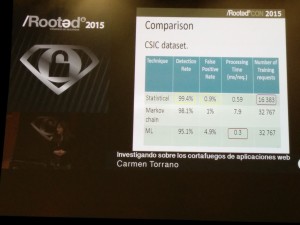

- Carmen Torrano – Investigación sobre los cortafuegos de aplicaciones web

- Abel Valero Mr Snow Skuater – Desmantelando Webex

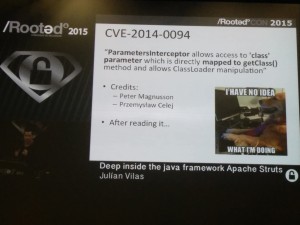

- Julián Vilas – Deep Inside the Java framework Apache Status str-SUCK-ts

- Ricardo J. Rodriguez y José Vila – On Relaying NFC payment Transactions using Android devices

- Sebastián Guerrero – Desmitificando Apple Pay

- Alejandro Ramos – Rojos y Azules: dos equipos con dos sabores

- Jose Selvi – El tiempo en mis manos

- Eduardo Cruz – Ingeniería Inversa de circuitos integrados

Sábado 7

- Miguel Tarascó – Bend the developers to you will

- Pablo Casais Solano – (in) security in the big casino

- David Pérez y José Picó – Ampliando el arsenal del ataque Wi-Fi

- Hugo Teso – El Manco: Y por último, pero no por ello menos importante…

- Eduardo Arriols – Physical Penetration Testing

- Chema Alonso – Can I play with madness

- Raúl Siles – Back to the Future

- Adrián Villa – Bypassing DRM Protections at Content Delivery Networks (CDNs)

Ponencias del Jueves 5

David Barroso – Infección en BIOS, UEFI y derivados: desde el mito a la realidad (Slideshare)

Empieza la mañana fuerte con una ponencia de sobre la seguridad en el firmware de arranque de los sistemas. Nos habla de las diferentes capas (rings) y se centra en las que están por debajo de Ring 0 (kernel) para mostrar los ataques a bajo nivel.

Empieza la mañana fuerte con una ponencia de sobre la seguridad en el firmware de arranque de los sistemas. Nos habla de las diferentes capas (rings) y se centra en las que están por debajo de Ring 0 (kernel) para mostrar los ataques a bajo nivel.

Se muestra un poco de historia de las BIOS y de las vulnerabilidades e infecciones que en ellas se han ido descubriendo a lo largo de los años. Interesante el vídeo que nos pone de la serie Halt and Catch Fire donde se muestra el proceso de ingeniería inversa que hizo Phoenix sobre el firmware de la BIOS de IBM.

También hace mención a las ventajas de atacar este tipo de software. Entre otras: ser de los primeros códigos que se ejecutan en el equipo y el tener la capacidad de ejecutar otros códigos o firmwares de otros dispositivos. Éstas son las vulnerabilidades que permiten jailbreaks y rooteos en móviles. Por estas razones, y por el hecho de que desde 2008 hasta 2013 se haya investigado mucho en este sentido y se haya publicado poco, existe la sospecha de que este tipo de infecciones están siendo usadas por los gobiernos de diferentes países para el espionaje.

Finalmente, se nombran aplicaciones y herramientas para protegerse de estos ataques y analizar posibles casos de infección. Una charla técnica, muy interesante para empezar y que tiene unas segundas lecturas interesantes.

Jorge Bermúdez – LECr* Service Pack 2 (* Ley de Enjuiciamiento Criminal, Criminal Procedure Act)

Otra vez en Rooted nuestro amigo fiscal. Y como siempre un placer oir hablar sobre leyes relacionadas con la tecnología y como trata de unir dos mundos, el de la judicatura y el de la seguridad informática, que parecen hablar idiomas diferentes.

Otra vez en Rooted nuestro amigo fiscal. Y como siempre un placer oir hablar sobre leyes relacionadas con la tecnología y como trata de unir dos mundos, el de la judicatura y el de la seguridad informática, que parecen hablar idiomas diferentes.

Repasa como las leyes y, en general, el sistema judicial está anclado en el siglo XIX, encontrándonos con situaciones que rayan lo cómico hoy en día. Él hace lo que puede, tratando de entrevistarse con todo el mundo para poder “modernizar” ese sistema.

Se habla mucho del anteproyecto de ley de Enjuiciamiento Criminal, el cual pretende llevar esa modernización a la justicia. Pero los intereses políticos por un lado y el desconocimiento de muchos temas por otro, están haciendo que dicho anteproyecto tenga puntos donde la línea entre la libertad individual y la intervención de la justicia es muy delgada.

Resumimos varias de las ideas que expuso Jorge:

- Posibilidad de que la justicia “eche mano” de hackers en sus investigaciones criminales para hacer uso de todo su arsenal tecnológico (troyanos policiales) y sus conocimientos

- Cambiar la ley para que la intercepción de las comunicaciones no solo se realice para delitos graves, ya que los delitos informáticos nunca llegan a ser clasificados como graves

- La nueva ley permitiría la correlación de datos de diferentes fuentes

- La intención de los gobiernos puede estar enfocada al espionaje y control de la gente a través de los teléfonos móviles

- La nueva ley podría permitir a las FCSE hacer uso, durante sus investigaciones, de malware, honeypots, usuarios falsos, ficheros con contenido sensible, etc…

- Conflicto de intereses entre las sanciones administrativas y las penales

Me gustó su frase: “Cuando acaba la investigación digital, continua la tradicional”

Tor Dif smusma je – Leonard Nimoy \\//_

Andrzej Dereszowski – Turla: Development & Operations – the bigger picture

La única charla (hablada) en inglés de este año fue la de Andrzej sobre el rootkit Turla. Nos explicó la historia de este bicho, incluidos sus diferentes nombres según quien tratara con él, aunque con sus diferencias (las famosas variantes…). No mucho que destacar de esta ponencia.

Nos gusta que vengan researchers de otros países a contarnos cosas, esto hace grande a la RootedCON y de eso nos beneficiamos todos.

Yaiza Rubio y Felix Brezo – How I meet you eWallet

En su charla, Yaiza y Sergio nos han introducido de nuevo en el curioso y a veces oscuro mundo de los bitcoins. Nos hablan sobre las transacciones y los diferentes tipos de carteras usadas para su gestión (genéricas, validity, mentales y multi-firma) y, sobretodo, cómo usuarios malintencionados interceptan estas transacciones en su propio beneficio. Además, nos explican cómo los ciberdelincuentes usan los típicos phishings y troyanos bancarios (Zeus) también en los portales de gestión de bitcoins.

En su charla, Yaiza y Sergio nos han introducido de nuevo en el curioso y a veces oscuro mundo de los bitcoins. Nos hablan sobre las transacciones y los diferentes tipos de carteras usadas para su gestión (genéricas, validity, mentales y multi-firma) y, sobretodo, cómo usuarios malintencionados interceptan estas transacciones en su propio beneficio. Además, nos explican cómo los ciberdelincuentes usan los típicos phishings y troyanos bancarios (Zeus) también en los portales de gestión de bitcoins.

La nota curiosa fue la propuesta de 3 retos contra unas carteras de bitcoins donde se podía obtener una recompensa de dinero real. A los pocos minutos ya había en twitter noticias de gente que había logrado el reto.

Rooted Panel I – ¿Tiene que dar alguien el carnet de Hacker?

La Panel I o “mesa redonda” de este año estaba compuesta por un variado tipo de profesionales (aunque nada variado en cuanto a género), además de moderarlo los compañeros de la revista SIC como otros años.

La Panel I o “mesa redonda” de este año estaba compuesta por un variado tipo de profesionales (aunque nada variado en cuanto a género), además de moderarlo los compañeros de la revista SIC como otros años.

El tema central era si es necesario crear y tener el carnet de Hacker. El asunto radicaba en la necesidad o no de controlar/registrar a la gente que se dedica a la seguridad informática (hackers, auditores de seguridad o como quiera llamarse) y hasta qué punto se trata de una profesión o un hobby.

Tengo que decir que la mesa redonda fue un poco caótica en cuanto a que cada uno tenía ganas de decir lo que él quería y no centrarse tanto en las preguntas de los moderadores, pero eso también hizo que la temática fuera más extensa de lo que en estas mesas suelen ser.

Opiniones muy diversas, pero a todos les preocupa mucho la nueva ley de seguridad que se aprobará en un futuro cercano y sobre la que el fiscal Jorge Bermúdez habló por la mañana. Es muy señalada la importancia de la unidad de la comunidad (Román mencionó la ANSI) para que no sea marcada o confundida con la delincuencia. Me encantó una expresión que se usó mucho: Hacker de Garrafón.

Ponencias del Viernes 6

Alfonso Muñoz – Finding steomalware in a ocean of apps (Slideshare)

La primera ponencia de la jornada viene de la mano de Alfonso Muñoz y nos introduce en su análisis de las aplicaciones de Google Play (GP) en busca de steomalware (malware insertado en imágenes a través de esteganografía).

La primera ponencia de la jornada viene de la mano de Alfonso Muñoz y nos introduce en su análisis de las aplicaciones de Google Play (GP) en busca de steomalware (malware insertado en imágenes a través de esteganografía).

Nos introduce en el mundo de la esteganografía mediante noticias donde ha sido utilizada y nos dice que la industria cada vez se la toma más en serio debido a los problemas de fuga de información.

Nos explica cómo ha buscado el steomalware en GP y cómo esa búsqueda debe incluir la búsqueda de esteganografía, así como el código para la obtención y la carga de información.

Como datos curiosos: Se analizan más de 7 millones de imágenes con un tamaño de más de 710Gb entre los que se detectaron 20 herramientas de ocultación y 4 algoritmos de estegoanálisis. Nos dice que hay “mucha basura” en GP: Imágenes con extensión cambiada, código html en la imagen, pero lo más curioso es que ha encontrado imágenes que tienen bases de datos SQLite incrustadas. Además, con datos turcos de intercambio de recetas para cocinar con hachís.

Carmen Torrano – Investigación sobre los cortafuegos de aplicaciones web (Slideshare)

Una de las charlas que más gustó fue la de Carmen en cuanto a que en un principio todo parecía indicar que se iba a tratar de una charla demasiado académica, pero no fue así.

Una de las charlas que más gustó fue la de Carmen en cuanto a que en un principio todo parecía indicar que se iba a tratar de una charla demasiado académica, pero no fue así.

Carmen nos ha explicado muy bien de que trataba su investigación en WAFs y cómo han aplicado 3 técnicas diferentes para comprobar los resultados con cada una de ellas. Las técnicas son: Estadística (la que es usada normalmente), otra basada en las Cadenas de Markov y una tercera orientada a la Inteligencia Artificial o Machine Learning.

Nos ha mostrado cómo han llevado a cabo las pruebas aplicando algoritmos basados en estas técnicas y ha reseñado el importante y duro trabajo a la hora de crear un conjunto de datos o dataset, ya que ninguno de los disponibles públicamente cumplía con las necesidades del grupo de trabajo.

Como conclusiones a destacar: La combinación de varias técnicas de análisis es la que ofrece unos mejores resultados, el uso de datasets simples optimiza el rendimiento del análisis y, finalmente, que el mejor sistema siempre dependerá del entorno en el que éste sea ejecutado.

Abel Valero Mr Snow Skuater – Desmantelando Webex (Slideshare)

La ponencia de Abel está propiciada por la pérdida de un curso que dio a través de Webex y el cual no veía la posibilidad de recuperar. El tío se puso manos a la obra y, a partir de ficheros dejados por Webex en directorios temporales de Internet, sobretodo unos de tipo .wav, comenzó su andadura por la ingeniería inversa de dichos ficheros.

La ponencia de Abel está propiciada por la pérdida de un curso que dio a través de Webex y el cual no veía la posibilidad de recuperar. El tío se puso manos a la obra y, a partir de ficheros dejados por Webex en directorios temporales de Internet, sobretodo unos de tipo .wav, comenzó su andadura por la ingeniería inversa de dichos ficheros.

Tras varios análisis de los ficheros .wav (Radare2 en mano), descubrió que los datos estaban ahí, pero que faltaba algo. Unas cabeceras donde se indicase dónde estaba cada cosa (audio, vídeo, etc…). Así que Abel se arremangó y se programó las estructuras de datos que necesitaba para poder agrupar todo en un contenedor y ensamblarlo como un buffer de datos.

Finalmente, nos muestra el resultado de la reconstrucción y, para sorpresa de todos, realiza el ensamblado de nuevo “in live” con la herramienta que ha publicado para ello.

Curiosidad: El chat que se utiliza en las sesiones de Webex transmite la información en claro ;)

Julián Vilas – Deep Inside the Java framework Apache Status str-SUCK-ts (Slideshare)

La ponencia del amigo Julián parte de una vulnerabilidad (CVE-2014-0094) en la herramienta Struts de Apache y cómo a partir de esa publicación se embarcó en la aventura de explotarla.

La ponencia del amigo Julián parte de una vulnerabilidad (CVE-2014-0094) en la herramienta Struts de Apache y cómo a partir de esa publicación se embarcó en la aventura de explotarla.

Nos habla de OGNL, el proceso de las peticiones de Struts y de la existencia de un flujo que nos permite acceder a los métodos de tipo Get de las clases superiores de las que hereda Struts, hasta llegar a la clase Object. Incluso nos muestra la herramienta Struts Tester (con algunos retoques suyos), la cual permite identificar los métodos Set y Get de esas clases superiores y a los cuales tenemos acceso.

Seguidamente, nos muestra como esta vulnerabilidad permite la ejecución de código de forma remota en Tomcat (versiones 6,7 y8), en GlassFish y otras aplicaciones basadas en Struts. Además, esta misma vulnerabilidad está presente en la versión 1 de Struts, desatendida y, por lo tanto, sin parche oficial.

Para finalizar, nos enseña cómo usar un exploit de Metasploit para explotar de forma exitosa esta vulnerabilidad. La agregamos a nuestro arsenal para la próxima Auditoría. Gracias Julián ;)

Ricardo J. Rodriguez y José Vila – On Relaying NFC payment Transactions using Android devices (Slideshare)

Ricardo y Pepe, tras una intro quizás demasiado extensa sobre la tecnología NFC y los métodos de pago EMV, nos han contado como engañar a las pasarelas de pago a través de la tecnología NFC.

Usando la técnica de ataques de Relay para que, infectando un teléfono Android, éste envíe los datos que intercambia con el terminal de pago a otro dispositivo Android y que éste pueda utilizar dichos datos para llevar a cabo otro pago, en otro terminal con la misma tarjeta. Tuvieron algún problema con la demo (invocación del dios Demo mediante), pero finalmente pudimos ver como realizaban el pago con el terminal móvil “ladrón”.

Sebastián Guerrero – Desmitificando Apple Pay

Justo después de comer tuvimos la ponencia de Sebastián, donde nos explicó lo vulnerable de la autenticación en Apple con la huella dactilar, el llamado TouchID. El fallo se basa en que para Apple los datos de la huella son explícitamente seguros, pero Sebastián nos muestra que configurando el sistema de lectura de la huella en modo debug, es posible obtener y manipular dichos datos.

De esta forma, es posible saltarse el bloqueo del terminal (un iPhone en este caso) haciendo uso de la huella de, por ejemplo, la nariz (como él mismo hizo en la demo).

Alejandro Ramos – Rojos y Azules: dos equipos con dos sabores (Slideshare)

En esta ocasión, @aramosf nos preparó una charla tratando de exponer el punto de vista que normalmente no se trata en las ponencias de la Rooted, el del lado que defiende, el blue team, en lugar del lado del que ataca, red team.

Revisando los principales ámbitos de la seguridad: credenciales, ataques en red, privilegios en aplicaciones y servicios, infiltración y exfiltración de datos… Alejandro va pivotando entre cómo afrontar los ataques en cada ámbito cuando perteneces al Red Team y cómo defenderte de estos ataques cuando estás en el lado del Blue Team. Un resumen muy útil de las múltiples técnicas relacionadas con las auditorías de hacking ético y pentests, así como de las medidas a aplicar para bastionar nuestros sistemas (o al menos mitigar el riesgo).

La guinda a la charla fue la encuesta interactiva que preparó Alejandro para que el respetable fuese respondiendo a diferentes preguntas durante la ponencia. Las risas que nos echamos leyendo las respuestas del público fueron de las mejores del certamen de este año.

Jose Selvi – El tiempo en mis manos

Nuestro compañero y amigo Jose Selvi nos hizo una presentación a través del tiempo que nos gustó mucho. Jose nos introdujo en el protocolo HSTS, el cual pretende evitar las situaciones de riesgo que se dan cuando accedemos a ciertos portales, donde primero se accede por una conexión no cifrada HTTP para, a continuación, ser redirigido de forma automática a la conexión segura HTTPS. Además, obliga a que dicha conexión segura se mantenga durante cierto tiempo, evitando el pasar a conexiones HTTP de nuevo en ese tiempo.

Nuestro compañero y amigo Jose Selvi nos hizo una presentación a través del tiempo que nos gustó mucho. Jose nos introdujo en el protocolo HSTS, el cual pretende evitar las situaciones de riesgo que se dan cuando accedemos a ciertos portales, donde primero se accede por una conexión no cifrada HTTP para, a continuación, ser redirigido de forma automática a la conexión segura HTTPS. Además, obliga a que dicha conexión segura se mantenga durante cierto tiempo, evitando el pasar a conexiones HTTP de nuevo en ese tiempo.

Existen listas de portales que fuerzan el uso de dicho protocolo, pero, en ocasiones, otros nombres del mismo portal Web o ciertas partes del mismo, no están incluidas en esas listas que tienen los navegadores.

El ataque que perpetra Jose es el de modificar la hora de los sistemas para engañar al protocolo y poder navegar por canales inseguros. Para llevar a cabo esta manipulación, Jose ha creado una herramienta (disponible aquí) para manipular los servidores NTP mediante un ataque MitM.

Este ataque funciona en Ubuntu y Fedora. En MacOS Maveriks no ha funcionado, pero porque es el propio servidor NTP el que no funciona O_o En Windows el ataque es mucho más complicado, dado que el sistema de Microsoft sincroniza cada poco tiempo la hora, pero teóricamente también se podría vulnerar. Además, las consecuencias de manipular el tiempo en un sistema Windows haría que se vieran afectadas las tareas programadas, en concreto, una interesante serían las Actualizaciones de Seguridad.

Finalmente, Jose nos expone los peligros de la manipulación del tiempo respecto a los certificados, ya que muchas Cas eliminan de la lista de revocados los certificados ya revocados y caducados, pudiendo hacerse uso legítimo de certificados revocados y caducados.

Eduardo Cruz – Ingeniería Inversa de circuitos integrados (Slideshare)

Eduardo nos dio la ponencia que más impresionó a la mayoría de la gente con la que luego hablé. El “currazo que se ha pegado ese tío” y frases por el estilo era lo que todo el mundo iba diciendo.

Eduardo nos dio la ponencia que más impresionó a la mayoría de la gente con la que luego hablé. El “currazo que se ha pegado ese tío” y frases por el estilo era lo que todo el mundo iba diciendo.

Y es verdad que el Sr. Cruz ha hecho un trabajo enorme haciendo, como el título no puede esconder, un proceso de ingeniería inversa de un circuito integrado. Pero ojo, que es de un juego de una videoconsola de los 80’s.

El hecho de que ciertos juegos “murieran” de forma repentina después de un cierto tiempo fue lo que lanzó a Eduardo a adentrarse en este mundo. Preguntas tales como: ¿de qué forma funcionan estos juegos? ¿qué tienen esos chips por dentro? ¿podré copiármelo? :)

Nos explica todo el proceso de desensamblado mediante ácidos para quitar las capas de cerámica, obtención de los esquemas internos de cada una de las capas de los circuitos integrados y cómo recreación mediante aplicaciones de diseño y simulación todo el componente.

Tras toda la explicación del desensamblado y de las medidas de seguridad que ya se aplicaban en los chips, nos muestra cómo con un reprogramador de llaves basado en Arduino reconstruye toda la lógica del programa final.

Ponencias del Sábado 7

Miguel Tarascó – Bend the developers to you will (Slideshare)

Para el inicio de la última jornada, tenemos la charla de Miguel, cuyo vector de ataque es la intención de que los desarrolladores hagan lo que nosotros queremos que hagan. Es lo que se llama Code Related Malware.

Para el inicio de la última jornada, tenemos la charla de Miguel, cuyo vector de ataque es la intención de que los desarrolladores hagan lo que nosotros queremos que hagan. Es lo que se llama Code Related Malware.

Nos muestra ejemplos de exploits de SSH falsos que borran todo el disco, códigos PHP que crean páginas web con malware, entre otros.

También nos enseña diferentes ejemplos de explotación y abuso de gestores de compilación como Makefile, MSbuilder, Gradle, Xamarin (antes monodevelop). Hasta incluso nos muestra cómo cambiar código de Visual Studio para que el desarrollador lo ejecute sin sospechar.

Lo que nos trata de recordar Miguel es el peligro que tiene, no solo la ejecución de código, herramientas o aplicaciones descargadas de Internet, sino también el peligro que ya se introduce durante el proceso de compilación.

Pablo Casais Solano – (in) security in the big casino

Pablo nos habla en su charla de la tecnología usada en la banca de inversión, la que realiza grandes inversiones (provocadoras de la actual crisis financiera). Éstas usan los llamados sistemas de Trading.

Tras un análisis de las aplicaciones y de observar su código en Java, comprobó que permitía acceder y controlar de forma remota el sistema de archivos del file server: leer, escribir, crear, etc…

Asimismo, comprobó que era público el fichero de configuración de la base de datos. También identifica el pass de la base de datos y se da cuenta de que está cifrado con una función pública, pero además, se incluye la función de descifrado en la propia librería, así que se descifra sin problemas.

Finalmente, al comprobar cada uno de los inputs de la aplicación, básicamente las transacciones de pago, explica cómo crear un cliente, un contrato con ese cliente y como enviárselo a la aplicación sin necesidad de autenticación y obtener así el dinero falsamente facturado al cliente.

David Pérez y José Picó – Ampliando el arsenal del ataque Wi-Fi

Y ya están aquí de nuevo los chicos de Layakk para mostrarnos una de sus nuevas investigaciones. Esta vez nos explicaron como llevaron a cabo la última auditoría de seguridad en redes Wifi que les solicitaron. Es importante señalar que el hecho de que nadie notara nada raro y que no les descubriesen era parte fundamental del encargo. Se trataba de una auditoría de caja negra y por lo tanto, no tenían acceso físico a las instalaciones del cliente.

Y ya están aquí de nuevo los chicos de Layakk para mostrarnos una de sus nuevas investigaciones. Esta vez nos explicaron como llevaron a cabo la última auditoría de seguridad en redes Wifi que les solicitaron. Es importante señalar que el hecho de que nadie notara nada raro y que no les descubriesen era parte fundamental del encargo. Se trataba de una auditoría de caja negra y por lo tanto, no tenían acceso físico a las instalaciones del cliente.

Esto hizo que el ingenio de David y José se pusiera en marcha de nuevo para ingeniárselas. En primer lugar, nos mostraron una batería de herramientas para analizar los APs de la red. Destacar un script que utiliza sonidos (como los detectores de metales) cuando se va acercando a la señal de cierto objetivo fijado en un análisis previo. Podéis encontrar todas las herramientas en su Lab.

Esta vez la demo sí que fue en directo y no en vídeo (por aquello que se comentó en la Rooted Satellite de este año en Valencia de que las demos en vídeo “es de mariquitas” (@psaneme).

Pero si algo fue la estrella de la presentación, fue la “motowifilab”. Y es que los Layakkboys nos mostraron otra vez uno de sus ingenios. Un maletero de moto donde montaron todo su arsenal de herramientas, antena direccional móvil a control remoto incluida. Crearon una estructura de madera con diferentes niveles para meter sus portátiles, antenas WiFi y demás cacharros para las pruebas, incluyendo las baterías que todo ello necesita, sobre todo pensando que la “motowifilab” se pasaba el día entero en la calle, frente al edificio del cliente.

Otras risas que nos pegamos con nuestros compañeros valencianos y un arsenal de herramientas que nos apuntamos para la próxima auditoría ;)

Hugo Teso – El Manco: Y por último, pero no por ello menos importante…

De nuevo Hugo nos trajo una presentación sobre aeronáutica. Aunque nos prometió que esta vez es la última :P

De nuevo Hugo nos trajo una presentación sobre aeronáutica. Aunque nos prometió que esta vez es la última :P

Con el subtítulo “Cómo programar tu propio simulador de vuelo”, Hugo nos hace una charla más técnica que las anteriores. Para ello, creó una historia como si estuviésemos montando nuestra propia aerolínea. Nos mostró una herramienta de creación propia MySim que simula la gestión de la aerolínea, incluido un mapa con las rutas aéreas “in live” y donde es posible seleccionar los aviones y “comprarlos” para nuestra empresa. Luego, da comienzo la explotación de los sistemas de control.

Para empezar, nos habla de la aviación convencional: Lo primero que hace es ir a la empresa del software de training de vuelo (en este caso Garmin) y empezar con el análisis de la aplicación (usando la herramienta bindwalk p.e.) a ver qué se puede obtener de ella. No presenta ninguna medida de seguridad, pero Hugo nos indica que lo complicado estriba en saber cómo funciona internamente la aplicación, ya que está pensada para funcionar en RTOS (Real Time Operating System) lo que lo hace muy difícil de controlar.

Utiliza también Radare2 para el análisis de los ficheros .bin (haciendo especial ironía sobre la dificultad que entraña el uso de Radare y tratando de hacer ver que no era tan complicado).

En la segunda parte de la charla, referente a la aviación comercial, nos muestra el software a utilizar, los inputs y templates que este usa, y en los que se basa el análisis. Éste tiene dos capas: la de la GUI y la del código del kernel de la aplicación. Se trata de usar el código de la GUI para ir analizando con detalle el del núcleo, el cual de forma directa sería muy duro de analizar.

En la segunda parte de la charla, referente a la aviación comercial, nos muestra el software a utilizar, los inputs y templates que este usa, y en los que se basa el análisis. Éste tiene dos capas: la de la GUI y la del código del kernel de la aplicación. Se trata de usar el código de la GUI para ir analizando con detalle el del núcleo, el cual de forma directa sería muy duro de analizar.

Nos hace una nueva demo del análisis de programas de training, esta vez de la empresa Honeywell. La explotación se realiza con código en IDA y en sistemas RTOS. Para la postexplotación usa APEX, muy muy similar a POSIX.

La sorpresa final fue el anuncio de que va a publicar un libro sobre todos estos temas de la seguridad y la aviación. Con una parte dirigida a los técnicos y con otra a los profesionales de la aviación, para que entiendan los conceptos técnicos del otro lado. El libro será gratuito en el formato digital. Rooted se comprometió a financiar el de formato de papel. Hugo aceptó la oferta de Román pero insistió en su idea: “Vale, pero aquí ni dios se lleva un duro”.

Eduardo Arriols – Physical Penetration Testing (Slideshare)

La charla de Eduardo también fue bastante interesante. Nos demostró un buen puñado de formas de eludir controles de seguridad físicos. Además, cada uno iba con su respectivo vídeo, lo que provocó de nuevo las risas entre el respetable.

Algunos ejemplos:

- Eludir los controles de las puertas con sensores magnéticos usando otro imán potente para impedir que se rompa el campo magnético

- Eludir controles de sensores de movimiento y cambios bruscos de calor con una manta térmica encima y moviéndose poco a poco (ese vídeo fue muy bueno)

- También se elude usando un dron y sobrevolando el radio de acción con una cámara para grabar interiores

- Evasión de sensores fotoeléctricos usando un rayo láser muy potente (de esos verdes que se usan para apuntar a los futbolistas)

- También mostró la evasión contra sistemas de alarmas. Una vez localizada, se puede usar un inhibidor si la empresa de seguridad no controla si la alarma está “viva”. Además, muestra un ejemplo de un caso que al desmontar la alarma, dentro está escrita la pass con rotulador

- Finalmente, muestra un vídeo donde elude el control de parking para jefes con un ataque de fuerza bruta hasta que da con el id del jefe

Chema Alonso – Can I play with madness (Slideshare)

La charla de Chema de este año la empezó con la famosa foto de su encuentro con el nuevo rey y la polémica de por qué no se había quitado su icónico gorro antes su Majestad. Dio la explicación sobre ello, nos echamos unas risas y todo zanjado. Los doctores tienen el privilegio de quitarse el sombrero ante quienes consideren. Él consideró quitárselo ante nosotros ;)

La charla de Chema de este año la empezó con la famosa foto de su encuentro con el nuevo rey y la polémica de por qué no se había quitado su icónico gorro antes su Majestad. Dio la explicación sobre ello, nos echamos unas risas y todo zanjado. Los doctores tienen el privilegio de quitarse el sombrero ante quienes consideren. Él consideró quitárselo ante nosotros ;)

Su charla se centró en la investigación que desde su nueva empresa se ha hecho sobre el cibercrimen y malware en Android, concretamente a través de Google Play. Nos comenta cosas como que a diario se suben miles de aplicaciones a Google Play que hacen el mal y no da tiempo a verlas, literalmente.

Nos habla de las diferentes “INTs”, haciendo especial hincapié en la OSINT y resaltando su importancia para la seguridad global. Señala que no es fácil, ni es gratis.

Su equipo de trabajo ha hecho una aplicación llamada Tacyt (aka Path5) que descarga apps desde GP principalmente y otros markets y las guarda en una base de datos con una gran cantidad de parámetros interrelacionados para luego poder hacer tareas de investigación con un buscador inteligente. Tienen guardadas todas las apps, incluidas las desaparecidas con todos los datos detallados. La verdad es que es impresionante: sencilla, rápida y muy potente.

Nos informa de que las apps maliciosas utilizan developers falsos, comentarios falsos y todo tipo de trampas para escampar malware a discreción.

Como nota curiosa, nos comenta una botnet que tenía miles de tokens de seguridad de Google válidos. Con ellos, puede mandar a terminales infectados hacer cosas sobre GP de forma legítima: comentarios, descargas, votaciones (estrellitas), etc… sin que Google se entere.

Otra curiosidad: Una app llamada “Vídeos porno películas hd” que solicita permisos de llamada a teléfonos de alta tarificación. Se trata de una empresa de Villarreal y suele gastar unos 50€ al mes en llamadas.

Una charla muy entretenida, interesante y una herramienta de análisis de apps increíblemente potente.

Raúl Siles – Back to the Future (PDF)

Ya bien entrada la tarde, nuestro compañero Raúl Siles “migra” su charla de la pasada Rooted. Antes congeló las actualizaciones en iOS, en este caso, lo hizo para Android. Señala además que de la vulnerabilidad que anunció en iOS han sacado un CVE y se supone que lo han solucionado. Pero NO.

Ya bien entrada la tarde, nuestro compañero Raúl Siles “migra” su charla de la pasada Rooted. Antes congeló las actualizaciones en iOS, en este caso, lo hizo para Android. Señala además que de la vulnerabilidad que anunció en iOS han sacado un CVE y se supone que lo han solucionado. Pero NO.

Puntazo gracioso de la charla: Nos pone la canción de la película Frozen como manifiesto a los hackers, donde nos insta a “soltar” los 0-days que tanto corroe por dentro al investigador.

Nos habla de Google Play Services (GPS), servicio del cual, todas las versiones de Android tienen la misma versión. También comenta que Android no está tan fragmentado cómo parece ya que, al actualizar este servicio se actualizan vulnerabilidades en varios parámetros como la autenticación de apps.

Nos demuestra que Android no es del todo abierto. El código del GPS no todo es abierto. Indica que el componente que se encarga de actualizar el sistema es GSF (Google Services Framework), pero desde la versión 4.4 de GPS, es GPS el que tiene esta tarea.

Nos hace un paréntesis en la charla para hablarnos de los Google Protocols Buffers: Se utilizan para el intercambio de datos y son propiedad de Google. Son similares a gestores de datos como XML o Json, pero mejores.

Analizando el código, trata de identificar cada cuanto se actualiza el sistema (un desarrollador de Google dijo “creo” que cada 24 horas) parece ser que son 48.

Finalmente, hace una demo donde demuestra cómo parando la petición de actualización de Android de 4.4.3 a 4.4.4 y diciéndole que se descargue e instale la 4.4.3, el sistema se cree que está actualizándose pero no, instala la 4.4.3 de nuevo.

Como nota curiosa, nos muestra que la petición de comprobación de actualizaciones que hace el móvil es por http. En su GitHub pueden encontrarse las herramientas utilizadas para el análisis.

Adrián Villa – Bypassing DRM Protections at Content Delivery Networks (CDNs) (Slideshare)

Para finalizar con esta Rooted, el compañero Adrián Villa nos habla del DRM, usado en las plataformas de videoclub digital, vídeo en streaming del tipo Nubeox, Netflix, WuakyTV, etc… Nos cuenta su funcionamiento, cómo funcionan las infraestructuras OTT (Over The Top) y la transmisión de vídeo sobre HDS (Http Dynamic Streaming) que usan las empresas antes citadas.

Para finalizar con esta Rooted, el compañero Adrián Villa nos habla del DRM, usado en las plataformas de videoclub digital, vídeo en streaming del tipo Nubeox, Netflix, WuakyTV, etc… Nos cuenta su funcionamiento, cómo funcionan las infraestructuras OTT (Over The Top) y la transmisión de vídeo sobre HDS (Http Dynamic Streaming) que usan las empresas antes citadas.

El objetivo es tratar de que se usen cuentas de forma simultánea para que varios usuarios puedan ver los contenidos con una misma cuenta. Tras un duro esfuerzo, es posible hacer esta reproducción simultánea con: OrangeTV (Francesa) , WuakiTV (Rakuten, Japón), TotalChanel (España) y Nubeox (España), aunque esta última comenta que no lo hacen tan mal. Netflix (USA) es la que no le ha dado tiempo a “romper”, pero promete intentarlo más adelante. Actualización 17.03, 20:48h: Nos comenta Adrián Villa que en relación con OrangeTV, éste fue un trabajo que se hizo en preproducción y que se arregló antes de salir a producción, por lo que a día de hoy no se puede explotar la vulnerabilidad mencionada en OrangeTV. Pedimos disculpas por el lapsus.

Para finalizar, nos hizo una demo con un videoclub que han montado como PoC en Tarlogic. El proceso hace que se autentique en Nubeox pero que luego el vídeo sea enviado a otro destino.

Como soluciones, propone: No dejar tanta lógica a los navegadores, no confiar en las cabeceras de los proxies http, implementar protecciones de acceso al contenido (detectar usuarios pidiendo canales de forma seguida) y ofuscación de código, para evitar análisis sencillos de las aplicaciones.

Después de este “breve resumen”, espero que a los que no hayáis estado este año os haya servido para enteraros de que se ha cocido por la Rooted2015 y esperamos veros el año que viene.

Por último, un saludo a toda la buena gente con la que he coincidido después de mucho tiempo sin vernos, y otro para aquellos nuevos compañeros que me llevo de esta Rooted.

Me hubiese gustado mucho acudir al evento, siempre hay mucho que aprender y, por lo que he leído en tu artículo, se ha compartido información muy interesante. Gracias por crear este pequeño resumen del evento, esta noche lo leeré con más detenimiento.