En la entrada de hoy quiero dar a conocer una herramienta que he probado recientemente cuyo objetivo es analizar Exploit Kits: Exploit Kit Analyzer – EKAnalyzer, que ha desarrollado Jose Ramón Palanco (fundador de Drainware) y que me parece bastante útil para la gestión de incidentes de seguridad en tiempo real.

EKAnalyzer es una herramienta que realiza las mismas peticiones HTTP registradas en una captura de tráfico (en formato pcap), para comprobar si en el momento de la ejecución se sirven artefactos maliciosos (como Exploit Kits). No es una herramienta para análisis forense, es decir, puede que un pcap en un instante determinado dé como positivo (malicioso) pero por ejemplo, una hora después, si el Exploit Kit ha sido desmantelado, dará como resultado negativo.

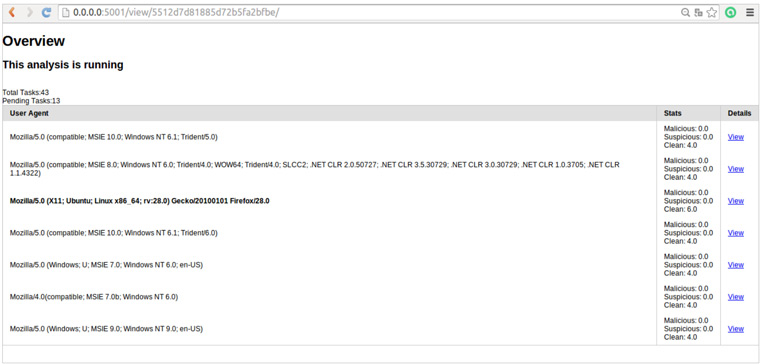

Para la identificación de exploits, EKAnalyzer realiza todas las peticiones varias veces, usando diferentes User-Agents en cada iteración y además realiza una copia de todos los ficheros descargados en cada análisis. Actualmente se integra con diferentes herramientas/utilidades como:

- Filemagic.

- Virustotal API.

- Yara.

- Análisis de ficheros swf.

- Clamav.

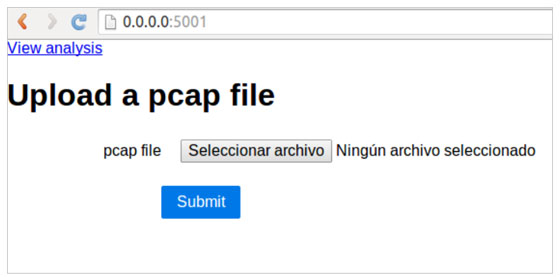

La puesta en marcha es muy sencilla siguiendo los pasos que se indican el fichero de instalación. Tras levantar el servicio llegamos a una interfaz Web muy sencilla (la cual le he prometido a Palanco mejorar y ponerle algo de colorines que está muy sosaina :) a la que poder subir el pcap a analizar:

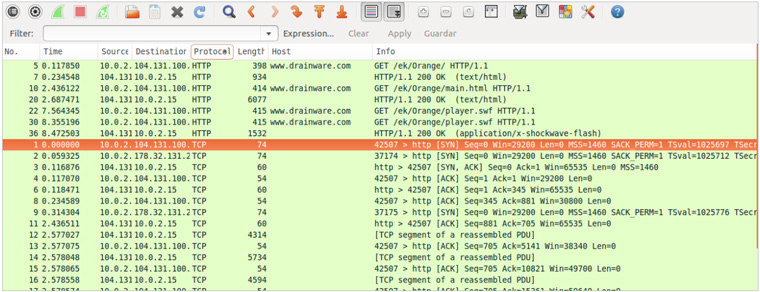

Para probar un ejemplo de funcionamiento, en el laboratorio dispongo de una serie de pcaps preparados que realizan peticiones contra Exploit Kits que actualmente están activos. A continuación un ejemplo de uno de esos pcaps que como vemos contiene ciertas peticiones hacia algunos recursos de www.drainware.com:

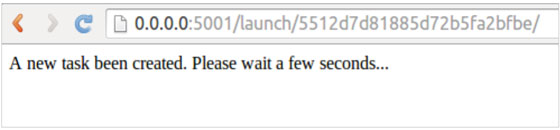

Si subimos uno de estos pcap a EKAnalyzer lo que veremos será lo siguiente de forma secuencial:

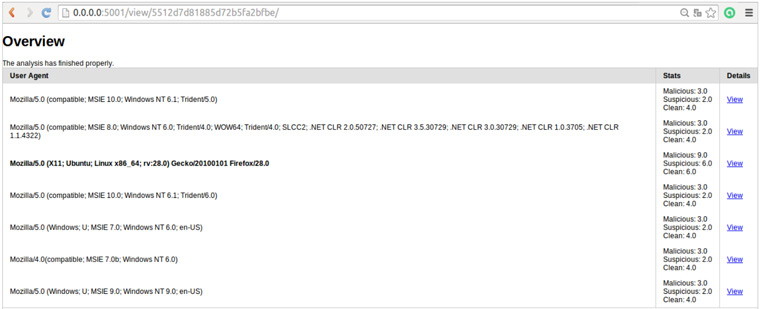

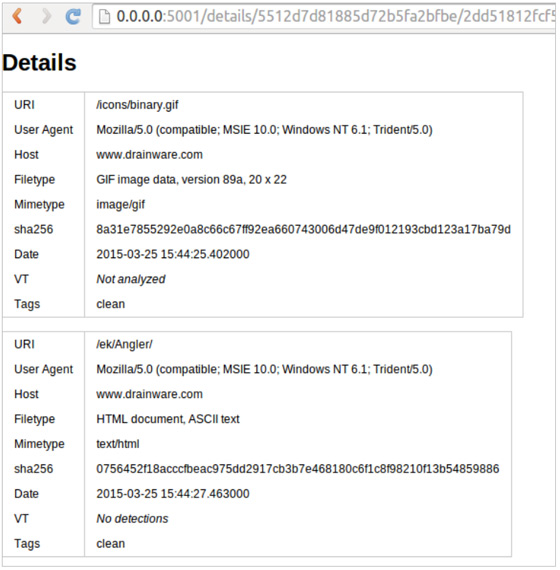

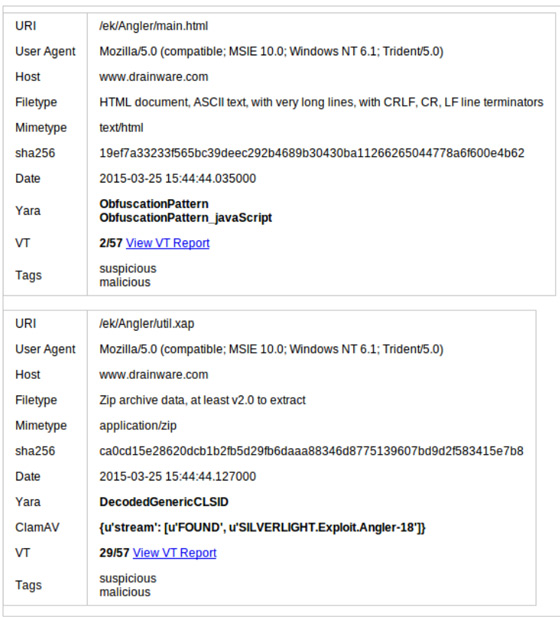

Una vez el análisis ha concluido podemos ver los detalles del mismo para cada uno de los User-Agents. Destacar que el User-Agent que aparece en negrita es el original del pcap. Podemos ver unas capturas a continuación:

Como vemos, esta herramienta nos puede ayudar bastante agilizando algunos procesos de comprobación que normalmente se llevan a cabo en la gestión de un incidente de seguridad, reduciendo un trabajo que podría llevarnos horas a unos poco minutos. Nos ahorramos el coste de tener que abrir cada pcap, obtener las URL, mirar las cabeceras, replicar peticiones con diferentes User-Agents, analizar las respuestas, etc., que habitualmente se suele hacer de forma manual.

EKAnalyzer está bajo licencia GNU AGPL y disponible para su descarga y contribución en GitHub.