(Esta es una historia de ficción; los personajes y situaciones no son reales; lo único real es la parte tecnológica, que se basa en una mezcla de trabajos realizados, experiencias de otros compañeros e investigaciones llevadas a cabo.)

Como ya habíamos comentado en entradas anteriores (ver parte I y parte II), la investigación estaba siendo bastante complicada: por ahora no habíamos sacado prácticamente nada en claro, y únicamente nos quedaba por analizar la imagen forense del ultrabook de R.G.

En muchas ocasiones el análisis forense tiene unos objetivos dirigidos: comprobar la existencia de unos ficheros, verificar por qué páginas ha navegado un usuario, detectar si se ha enviado un correo electrónico, etc… En este caso el análisis es el clásico generalista, el “tú mira y si encuentras algo raro nos lo dices”. La mejor forma de atacar estos análisis es mediante 3 pasos:

1. Recuperación de ficheros borrados: Recordemos que, cuando borramos la papelera, los datos no se borran realmente sino que se quedan marcados como disponibles para su uso. En muchos casos podemos recuperar información de ese espacio disponible.

2. Creación de una línea temporal: Una vez tenemos todos los ficheros podemos crear una línea temporal, un cronograma de lo que ha sucedido en el equipo.

3. Análisis de la información: Una vez tenemos toda la información espacio temporal llamamos al Dr Wh… digo cruzamos datos y realizamos un análisis mucho más completo.

Vamos a empezar con la recuperación de ficheros. Para sistemas de ficheros NTFS la herramienta más sencilla es TestDisk, que lo complementaremos con Recuva (cuando hacemos un análisis forense, fiarnos de la salida de una sola herramienta es algo que solo deberíamos de hacer cuando no tenemos más remedio).

Montamos la partición en Linux, lanzamos TestDisk, empezamos el análisis… y encontramos 4 ficheros temporales en una esquina. Por no estar, no está ni el de la guitarra. Es algo bastante extraño, porque en un Windows que haya tenido uso deberíamos de encontrar cientos, puede que miles de ficheros borrados.

Repetimos la misma prueba con Recuva con idéntico resultado, por lo que no es un problema de la herramienta (que como están creadas por humanos, no son perfectas). La cosa empieza a oler mal y sospechamos que alguien no está jugando limpiamente.

Para comprobar nuestra teoría, recuperamos el hive (conjunto de claves del registro) HKEY_LOCAL_MACHINE\Software, disponible en C:\Windows\System32\Config y lo abrimos con WRR. Estamos buscando una clave del registro muy especial:

Microsoft\Windows NT\CurrentVersion\InstallDate 1424600384

Esa clave nos indica cuándo se instaló el sistema operativo, en epoch time. Un convertidor de epoch time a un formato más humano confirma nuestras sospechas: el equipo fue instalado el 22 de Febrero, un par de días antes de la fecha de autos. Nos aseguramos de esta fecha buscando otras ocurrencias de la cadena InstallDate y verificamos que todas son posteriores al 22 de Febrero.

¿Qué ha pasado aquí? La respuesta es obvia: alguien ha reinstalado el Windows 7 del ultrabook, pero antes ha realizado un borrado seguro del disco duro empleando herramientas como DBAN o shred. Esto apesta a alguien que está ocultando sus huellas, ya que no vamos a poder sacar prácticamente nada de la imagen al no poder recuperar información anterior a la reinstalación.

De todas formas, algo podemos hacer: verificar qué ha hecho ese ultrabook desde que fue reinstalado. Un truco muy interesante para averiguar las andanzas de un portátil es comprobar las redes Wireless a las que se ha conectado. Para ello accedemos a:

HKLM\SOFTWARE\Microsoft\WindowsNT\Current Version\NetworkList\Profiles\

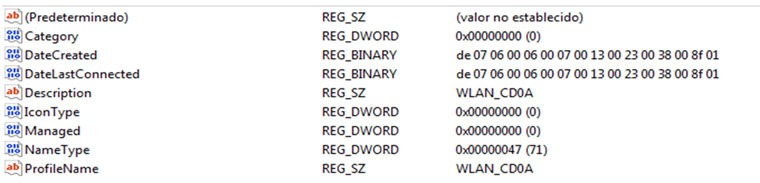

Y obtenemos algo parecido a esto por cada una de las redes:

Lo que más nos interesa es el nombre del SSID y sobre todo las fechas de creación y última conexión. Aparecen dos redes: ARMANDOLD y ONO1234. La primera fue creada el mismo día de la instalación (por lo que asumimos que la reinstalación fue corporativa) y su última conexión fue el día de autos. La segunda tiene la misma fecha de creación y conexión (el día de autos) y la hora es 20:21h, por lo que suponemos que será la wifi de S.P.F. Todo sigue encajando a la perfección con la declaración de R.G.

Otro lugar que suele ser una mina de información es el historial de navegación: Recuperamos de la imagen el NTUSER.dat (hemos comprobado que el único navegador instalado es Internet Explorer) y se lo damos de comer a BrowsingHistoryView en busca de canibalismo, porno holandés de mapaches y vídeos de mimos. Como era de esperar, solo obtenemos la Intranet corporativa, varios diarios de información económica y una página de estado de la bolsa.

El último lugar en el que podemos mirar es el correo, aunque a estas alturas la verdad es que no esperamos encontrar nada de interés. Dado que Armand & Old tiene un correo corporativo estará usando un servidor de correo Exchange, que guarda los ficheros en cada equipo en formato .ost (ligeramente diferente del formato .pst del Outlook standard).

La localización es la misma: C:\Usuarios\<username>\AppData\Local\Microsoft\Outlook, y tratar con los .ost no es tan complicado porque pffexport acepta ambos formatos y nos los exporta en texto estupendamente.

Recuperamos alrededor de 18000 correos de los últimos 5 años, con alrededor de 1500 adjuntos. Revisarlos todos es una locura, así que nos centramos en los últimos días.

Curiosamente, encontramos una anomalía. Uno de los empleados de Armand & Old envió un correo la noche de autos a las 00.15h, haciendo referencia a un documento que le había requerido R.G. el mismo día con urgencia y pidiendo más información al respecto. R.G. respondió ese correo al día siguiente a las 20.00h.

¿No era R.G. un trabajoadicto que estaba siempre al pie del cañón? Revisamos otras interacciones similares en el correo, y comprobamos que el tiempo de respuesta de R.G. oscila entre los 30 segundos (es rápido cuando quiere el condenado) y las 2 horas. Podríamos pensar que a esas horas nadie respondería un correo, pero él estaba conectado a Internet y TRABAJANDO… ¿no?

Hacemos recopilación de todos nuestros análisis y de las evidencias e indicios que hemos obtenido hasta la fecha:

- El GPS corrobora a priori la declaración de R.G.

- No hemos obtenido nada de información de interés del Iphone.

- El geoposicionamiento del Samsung Galaxy S5 concuerda con la declaración de R.G.

- El ultrabook fue borrado de forma segura y reinstalado dos días antes del día de autos.

- El ultrabook se conectó a una red wifi el día de autos (suponemos que la de la casa de S.P.F.)

- Hay un correo la noche de autos que no fue contestado con la celeridad habitual de R.G.

Parcos resultados para tanto trabajo, pero es algo que sucede habitualmente en los análisis forenses. En este caso en particular, las sospechas de que alguien ha hecho lo posible por dificultar nuestro trabajo son bastante patentes.

Comunicamos el resultado de nuestras pesquisas a nuestro contacto de las FFCCSSE, y nos enteramos de noticias frescas: la investigación “analógica” ha seguido su curso y al parecer ha determinado que posiblemente R.G. y S.P.F. trabajaban de forma quizás “demasiado” estrecha (compartiendo otras cosas además de lugar de trabajo).

Se han llevado a S.P.F. para que preste una declaración mucho más completa (ahora es sospechosa de estar implicada en el crimen), se ha realizado un registro de su casa (siempre con una orden judicial) y se han obtenido las siguientes evidencias:

- Volcado físico de un teléfono móvil Samsung S5 (móvil de trabajo).

- Volcado lógico de un teléfono móvil IPhone5 (móvil personal).

- Imagen forense de un portátil Apple MacBook Pro (portátil de trabajo).

Y un detalle muy importante: S.P.F. al ser interrogada no ha dicho ni pío, haciendo uso de su derecho a guardar silencio (y es posible que también a no declarar en su contra), como dicta el artículo 520 de la Ley de Enjuiciamiento Criminal y el artículo 24 de la mismísima Constitución Española.

Tenemos nuevas evidencias con las que trabajar. Y si S.P.F. no suelta prenda es muy probable que esté ocultando algo. Es vital que sigamos investigando y encontremos pruebas que nos ayuden a descubrir la verdad.

El análisis de los nuevos equipos y a dónde nos lleva lo encontrado en el siguiente capítulo.

Samantha esta pringada, eso esta claro. pero deberiamos ahora encontrar al tecnico que le hizo todo el arreglo, porque seguro que esa es la clave,

Ella no cantará nunca, pq esta enamorada, pero el tecnico que lo aconsejó en como deberia hacer el montaje, ese canta seguro…..

No declarar, no implica estar en el ajo de algo. Sólo es una estrategia legal para preparar una defensa de algo que en principio puede que no conozca el interrogado y su abogado.

Pero que vamos, que está de mierda hasta las cejas :)