Al hilo de lo que comentamos en el anterior artículo The blackout, ¿puede que todo lo que sucedió en Turquía el 31 de Marzo no se debería estrictamente a causas técnicas y fallos humanos?

Atacar un sistema eléctrico nacional para provocar un cero de tensión no es trivial, a pesar de que en el imaginario colectivo del siglo XXI tales sistemas son la infraestructura crítica por excelencia y aparentemente constituyen el primer objetivo de cualquier terrorista. Podemos pensar en dos aproximaciones. La primera, que está en la línea del artículo del Observer, consiste en desconectar una a una las infraestructuras que abastecen a todos los clientes: o abrimos interruptores en todas las líneas de transporte, o disparamos todos los grupos de las centrales de generación, o las desconectamos de la red abriendo los interruptores en las líneas de evacuación, o abrimos todos los interruptores de cabecera de las líneas de distribución.

Esto supone un grado de infiltración del sistema eléctrico de un país absolutamente total, requiriendo, además, tener capacidad de control y mando para coordinar todas las actuaciones simultáneamente (en realidad no hace falta llegar al 100% de infiltración, ya que eventualmente se inducirá un desequilibrio tal en el sistema que el efecto dominó facilitará el trabajo).

Pero en este universo los recursos siempre son escasos y esta aproximación requiere un esfuerzo ingente. Tenemos a nuestra disposición, no obstante, otro camino. Ahora que sabemos cómo funciona un sistema eléctrico parece obvio que una vía mucho más adecuada pasa por provocar incidencias en puntos sabiamente elegidos que con el mínimo esfuerzo provoquen una inestabilidad que acabe en un efecto dominó. Como sabemos, los sistemas eléctricos son dinámicos y las condiciones de estabilidad cambian en el tiempo en función de factores como disponibilidad de capacidad de producción, precios de generación de cada tecnología, instalaciones fuera de servicio por avería o mantenimiento programado, etc. Una línea puede no ser crítica hoy y serlo mañana. De esta forma, hay que combinar dos factores:

- El conocimiento a priori de la existencia de puntos críticos, por la razón que sea (un cuello de botella, por así decir). A pesar de que en sistemas muy mallados (interconectados) como puede ser Europa occidental es difícil hallarlos, en otros países menos desarrollados tales puntos existen ya que subsanarlo requiere de grandes inversiones.

- El reconocimiento de una oportunidad: un temporal de frío en una zona de un país que dispare el consumo y sobrecargue una zona, por ejemplo. O como parece ser el caso de Turquía, la asunción de riesgos excesivos en la operación de un sistema.

Como decía un anuncio de hace mucho tiempo, estar preparado es importante, saber esperar también, pero aprovechar la oportunidad es la clave de la vida. Esta estrategia permite, con una gran economía de medios, causar un daño desproporcionado a un país. Requiere, además, de todos los componentes de la inseguridad industrial: disponer de información sobre un sistema al que se puede acceder gracias, por ejemplo, a una APT; reconocer la oportunidad gracias a la identificación y monitorización de personas clave; infiltrar los sistemas aprovechando la operación normal de los mismos, como el acceso de terceros para el mantenimiento; la existencia de vulnerabilidades (técnicas o no) que puedan ser empleadas en nuestro provecho; disponer de un canal de control y mando, por ejemplo a través de líneas empleadas para mantenimiento o supervisión remota. Y por último, o en primer lugar, un conocimiento de los procesos industriales para diseñar una estrategia adecuada.

Por tanto, ¿puede el caso de Turquía deberse a un ciberataque? ¿Es un accidente o se trata de un ataque oportunista? ¿Podemos distinguirlos?

A priori, y juzgando por los resultados, no hay forma de saberlo. No obstante, una de las actividades propias de la operación de un sistema eléctrico es el análisis de las causas de todas y cada una de las incidencias en la red. Por esta razón se mide y registra la evolución en tiempo real de ciertas magnitudes eléctricas para un análisis posterior en caso de ser necesario. Del mismo modo se registra cada actuación de un elemento del sistema.

Un disparo sin una anomalía previa es, de esta forma, fácilmente identificable. Siempre que no se hayan eliminado los registros, claro, lo que a su vez puede ser un indicio indirecto. He buscado el informe oficial del incidente en la página de TEIAS, pero no lo he encontrado a pesar de que la web de la empresa es, como ocurre demasiado a menudo, una cornucopia de información técnica a la que no he tenido acceso simplemente porque aunque los enlaces están en inglés los documentos están en turco (¿una forma de cifrado?). Así que lo único que tenemos son, a día de hoy, evidencias indirectas. El mecanismo de la explicación oficial es coherente y verosímil.

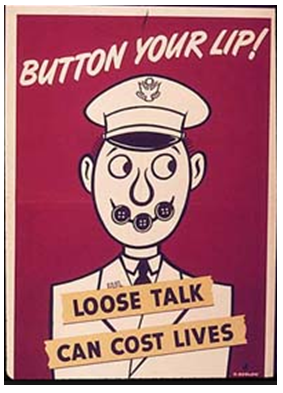

Personalmente, no creo que nadie con capacidad de ‘tumbar’ un país utilice semejante arma sin una buena razón, más que nada porque es la mejor forma de despediciarla. No nos queda más que esperar al informe oficial. En cualquier caso, hay otro elemento que no debemos perder de vista: artículos como el del diario Observer no contribuyen en nada a la causa de la ciberseguridad industrial. Cuando se lanza un mensaje alarmista y no justificado empleando además argumentos pseudotécnicos fácilmente desmontables el resultado es precisamente el contrario: el personal del sector industrial se aferra a ello para desmentir la posibilidad de un ciberataque a pesar de que todas las piezas están en su sitio esperando a que alguien ensamble el puzle. En esta guerra, como en otras, hay que ser cuidadoso con lo que se dice.