No dejamos de ver películas en las que un hacker con un portátil es capaz de desactivar las alarmas de una casa para que sus compañeros pueden entrar a robar sin ser detectados. Parece de broma, pero, ¿lo es? ¿Hasta que punto es real esto?

No dejamos de ver películas en las que un hacker con un portátil es capaz de desactivar las alarmas de una casa para que sus compañeros pueden entrar a robar sin ser detectados. Parece de broma, pero, ¿lo es? ¿Hasta que punto es real esto?

Andrew Zonenberg de IOActive ha realizado un estudio sobre las alarmas SimpliSafe, una compañía que define sus dispositivos como “Low Cost”, fáciles de instalar y sin mantenimiento.

Estas alarmas se componen de una estación base, de un teclado y sensores, las cuales emiten señales de Radio Frecuencia en la banda ISM (Industrial, Scientist and Medical) a 433 MHz y hacen uso de una topología en estrella, en la que todos los dispositivos se comunican a través de un punto central, en este caso la estación base.

Lo primero que hizo fue analizar las señales desde los puntos de prueba de los distintos componentes de las alarmas,. Una de las pruebas que realizo fue analizar los datos que se transmitían entre el microcontrolador y el convertidor de RF (Radio Frecuencia). Tras aplicar ingeniería inversa sobre los datos obtenidos, se dio cuenta que la capa de enlace era bastante sencilla: se envía en texto plano o con algún tipo de codificación muy sencilla.

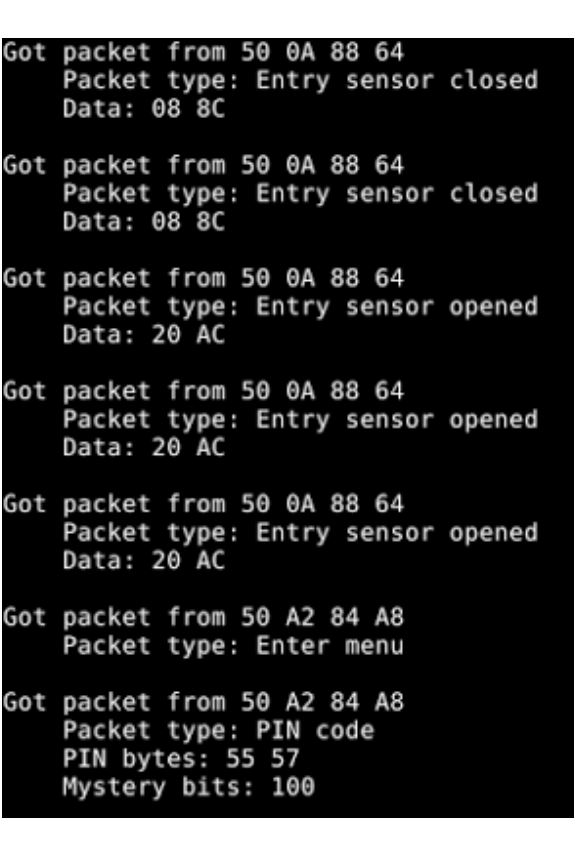

Poco después fue capaz de distinguir un paquete llamado “PIN CODE” entre otros. Debajo se muestran algunos de los paquetes.

Tras esto, intentó traducir los bits para obtener el PIN introducido, pero no tuvo ningún éxito. Al no obtener el PIN lo que hizo fue crear un dispositivo que escuchaba en la frecuencia de 443MHz y cuando capturaba un paquete llamado “PIN CODE”, lo guardaba en la memoria RAM para más tarde poder reenviarlo pulsando un simple botón y así apagar la alarma. Para la creación de este dispositivo solo necesitó 250$ con los que adquirir una estación base y un teclado de la marca SimpliSafe además de un microcontrolador.

Andrew Zonenberg explica que lo único que tendríamos que hacer es dejar este dispositivo cerca de una casa con un sistema de alarmas SimpliSafe y esperar a que desactiven la alarma una vez. Más tarde, sólo tendremos que pulsar un botón para cometer un delito sin ser detectado por la alarma. A pesar de no haber realizado pruebas, Andrew cree que se podría memorizar el mensaje de un sensor para así hacer saltar la alarma con este dispositivo.

Por desgracia, no hay ninguna solución fácil dado que el teclado envía la clave a todos los dispositivos que estén a la escucha sin codificar. Aunque bastaría con llevar a cabo una actualización del firmware para que codifique la señal antes de enviarla, el chip que incorporan estos dispositivos son de una sola escritura, por lo que seguramente todos estos dispositivos tendrían/deberían ser remplazados.

Aquí vemos de nuevo uno de los problemas que, después de muchos años, todavía persisten: el diseño y la implementación de dispositivos y aplicaciones de cualquier tipo sin tener en cuenta en absoluto la seguridad. ¿Hubiese sido muy costoso y complicado añadir una capa de seguridad adicional durante la fase de diseño? No lo sabemos, pero probablemente no. ¿Alguien lo pensó? No lo sabemos, pero probablemente no. ¿Por qué nadie dijo: Oye, pero si enviamos los paquetes en claro, igual alguien puede capturarlos, y eso podría ser un problema de seguridad grave? De nuevo, no lo sabemos, pero parece que probablemente nadie lo hizo.

La consecuencia es que más de 600.000 hogares están indefensos ante cualquier atacante con unos mínimos conocimientos técnicos.

Es de esperar que a medida que el IoT se vaya haciendo grande, este tipo de vulnerabilidades sea cada vez mas común.

No sólo las simply safe!

Seguro que os suenan las famosas verisure!

Buenos días, @cg_sanchez. Conocemos las alarmas verisure, pero dado que no las hemos auditado, no podemos pronunciarnos acerca de su seguridad.