El ransomware ha venido para quedarse. Eso es algo que está quedando claro. Se trata de un negocio muy lucrativo a tenor del éxito en la tasa de efectividad en la infección, y aunque menor, en la tasa de pagos del rescate por parte de los afectados.

A los ya infames Cryptolocker, CryptoWall, TorrentLocker, TeslaCrypt y demás, se han sumado recientemente HydraCrypt y UmbreCrypt, todos con ligeras variaciones sobre el anterior en un intento de evitar las escasas barreras que están introduciendo las casas de antivirus, junto con alguna iniciativa más o menos ocurrente, y más o menos efectiva, para identificar la actividad de este tipo de amenaza.

Recientemente, el CNI, a través del CCN-CERT, publicó una guía sobre el ransomware en el que se recogían algunas de las variantes junto con herramientas de descifrado de los archivos que han ido proporcionando las diferentes casas de antivirus tras la desarticulación de alguna red de criminales o tras un análisis profundo de las muestras.

Para evitar ser víctima de esta amenaza se indican las recomendaciones habituales:

- No abrir documentos adjuntos en correos de desconocidos.

- No abrir documentos adjuntos en correos de conocidos cuyo contenido no sea el habitual.

- Mantener el sistema actualizado para evitar infectarse durante la navegación.

- Y sobre todo, y más útil para el caso que mostramos, no entrar en el sistema con un usuario que sea administrador del equipo.

Esto último, aunque puede ser recomendable por muchos otros motivos, se vuelve la última línea de defensa frente a este tipo de amenazas. ¿Por qué digo esto? Pues porque cuando falla el sentido común la prudencia del usuario al abrir adjuntos sospechosos, cuando falla el antivirus al identificar esa amenaza y cuando fallan los elementos de protección en la red que pudiera haber para impedir el acceso a servidores maliciosos, sólo los permisos del usuario en la máquina pueden permitir la recuperación de los archivos cifrados.

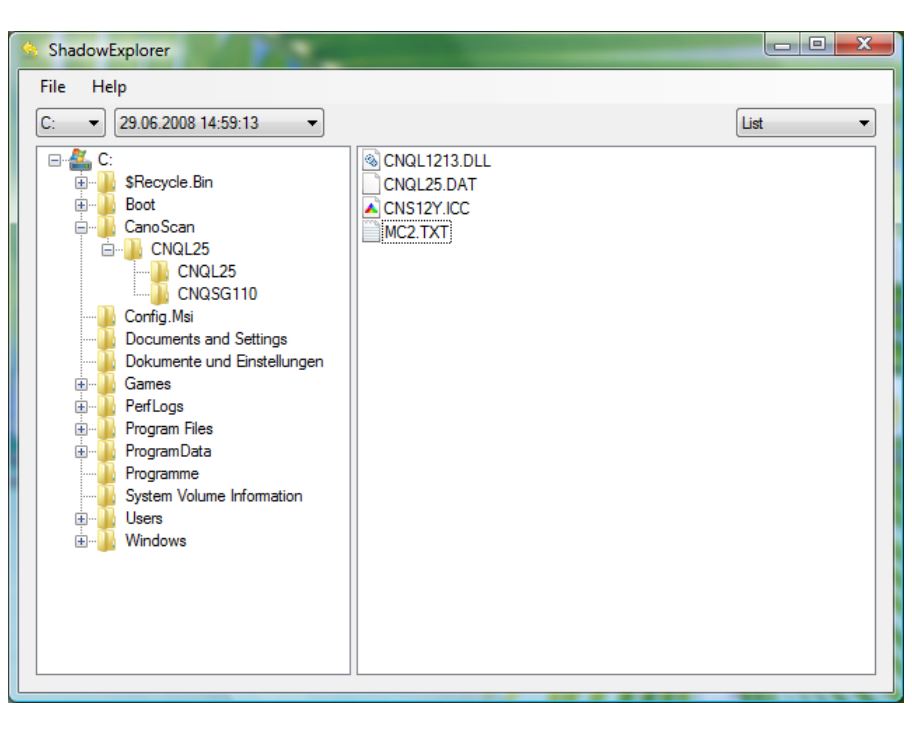

La mayoría de estas variantes, cuando cifran un archivo, lo que hacen realmente es crear un nuevo archivo cifrado basado en el original. Lo que ocurre en realidad es que el original es eliminado y, en la mayoría de los casos, sobreescrito varias veces con unos y ceros para evitar la recuperación a través de herramientas de recuperación de archivos borrados. Como los criminales lo saben, descubrieron hace tiempo que, a través de las Volume Shadow Copies configuradas por defecto en Microsoft Windows, se permitía recuperar los archivos eliminados por lo que se centraron en deshabilitar y eliminar estas copias. De hecho, el CNI indica como única alternativa a la copia de seguridad o en caso de no haber herramientas de recuperación disponible el uso de Shadow Explorer, un programa para bucear en estas copias automáticas para encontrar nuestros archivos cifrados.

Como decía, esto los criminales lo saben y lo primero que hace mucho del ransomware cuando se ejecuta en el sistema es eliminar las copias realizadas con el siguiente comando:

vssadmin.exe Delete Shadows /all /quiet

Para ejecutar esto con éxito se debe tener privilegios de administrador, por lo que nuestras copias estarán a salvo si no lo somos y podremos recuperar nuestros archivos con Shadow Explorer.

Por último, recordar que el Volume Shadow Copy viene activado por defecto pero únicamente en la unidad C, la del sistema operativo, por lo que si contamos con otras unidades mapeadas en el sistema donde se guardan los archivos locales del usuario, convendrá activarlo en estas otras unidades.

Aprovecho para desmontar la falsa creencia de que el ransomware sólo afecta a unidades de red mapeadas en los equipos afectados. Hace tiempo que numerosas variantes escanean la red local del usuario buscando recursos compartidos con permisos de escritura para el usuario donde cifrar más archivos, así que hay que tener en cuenta el servicio de Volume Shadow Copy en estos servidores.

Se os ha olvidado la medida mas importante y efectiva, hacer backups, y mas concretamente backups offline.

Muy interesante el artículo!

La verdad es que el ransomware es uno de los mayores problemas que estamos viendo los analistas de seguridad.

Quiza os interese este producto: SMiD (https://smidcloud.com)

Es un appliance hardware que cifra los datos antes de subirse a la nube y es resistente a ransomware.

Un saludo

@Damia, totalmente de acuerdo. ¡Copias de seguridad offline!

sencillo bitlocker es la mejor opcion.