¿Qué es Acecard?

Acecard es un troyano desarrollado para funcionar en dispositivos Android, capaz de imitar las plataformas de pago online (Paypal, ebay…), bancos e incluso suplantar la identidad de los usuarios en las redes sociales. Además de robar los datos bancarios de las víctimas también puede hacer pagos por ellos.

La principal fuente de infección es mediante la instalación de aplicaciones falsas (fuera de la PlayStore), por spam electrónico e incluso por anuncios Flash. Cuesta creer que un virus tan poderoso haya pasado tanto tiempo desapercibido. La primera vez que se detectó fue en 2014 por la empresa Kaspersky, pero como vieron que apenas tenía actividad cometieron el error de registrar el código y pasarlo por alto.

Es verdad que tenía poca actividad, pero esto era debido a que en su fase inicial funcionaba como un simple sniffer. Solo enviaba información a servidores, con lo que evitaba su detección (en la medida de lo posible). Cuando los creadores de Acecard tuvieron suficientes datos, pasaron a la siguiente fase: el robo de información bancaria y suplantación de identidad.

El troyano se propaga bajo la apariencia de un juego, pero en realidad no tiene ninguna funcionalidad. La funcionalidad de esta aplicación consiste en descargar e instalar una modificación totalmente funcional del troyano bancario.

El principio de Acecard

Según explica Roman Unuchek, el troyano Acecard fue creado por los mismos cibercriminales autores del primer troyano Tor para android y el primer cifrador de smartphones. Analizando el código de estos malwares se puede observar que tienen muchos fragmentos en común.

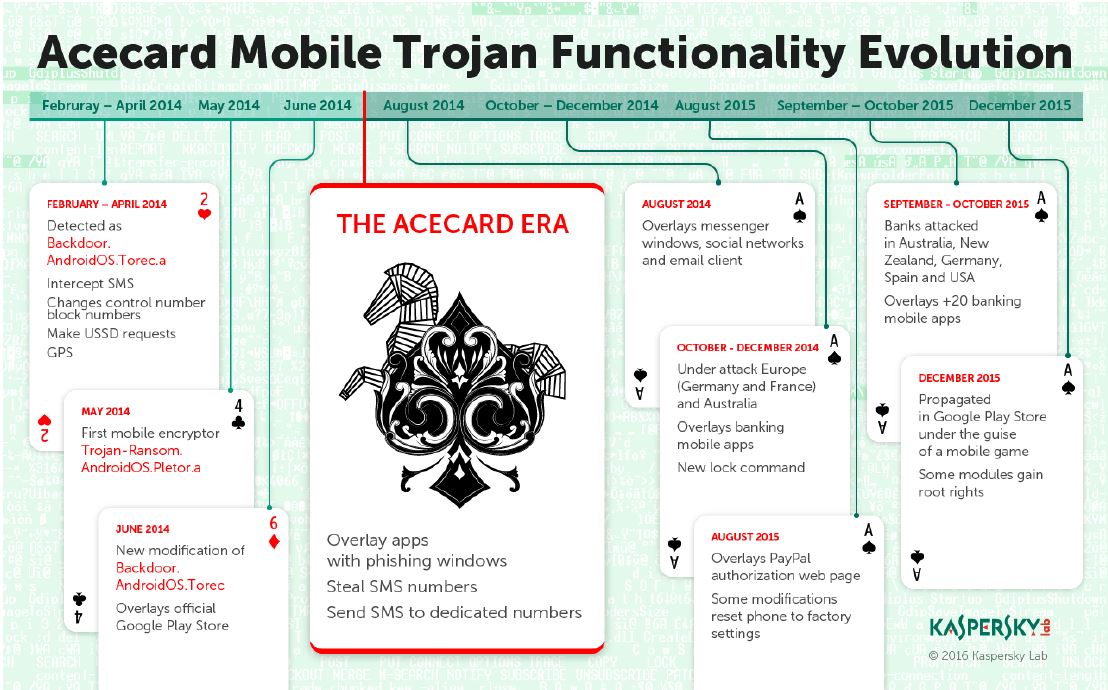

En octubre de 2014 Acecard ya no utilizaba la red TOR y empezó a cambiar la localización de sus ataques (Australia,Alemania…). En Noviembre de 2015 evolucionó, empezó a robar las contraseñas de las redes sociales más populares. Comenzaron entonces las aplicaciones phishing a unos cuantos bancos australianos. En los siguientes 9 meses no hubo apenas cambios en Acecard hasta que en Agosto de 2015 se detectó una funcionalidad que consistía en reemplazar la aplicación de Paypal. También incluyó la funcionalidad #Wipe que devuelve el móvil a estado de fábrica.

Los ataques a gran escala de Acecard empezaron a mediados de mayo de 2015 y su objetivo eran los bancos australianos. En tan solo 4 meses después de los primeros ataques se realizaron otros tantos más (unos 6000) en objetivos de diversas partes del mundo (Rusia,Alemania,España…) y aquí fue cuando ya saltaron todas las alarmas. Por desgracia los antivirus en sistemas Android son inútiles y la única forma de prevenir la infección es descargando aplicaciones de sitios de confianza, aunque la PlayStore también se vio afectada al aparecer en ella aplicaciones infectadas.

Similitud con otros troyanos

Como apunta Roman Unuchek y muestra en la web de Kaspersky, podemos observar muchas similitudes entre los troyanos:

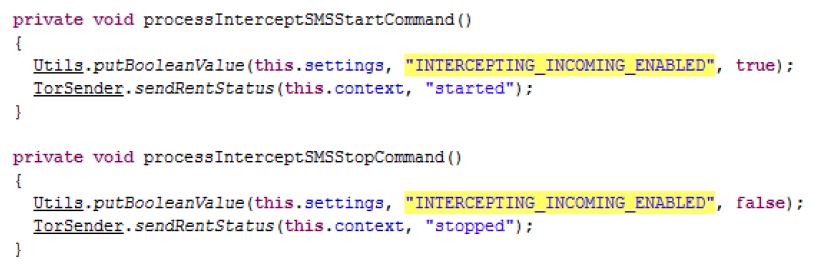

Pletor

Es un troyano cifrador para android que realizó más de 2000 infecciones en 13 países distintos. Una vez infectado el smartphone el contenido de la memoria se cifra utilizando cifrado AES, atacando a las siguientes extensiones: .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp, .mp4.

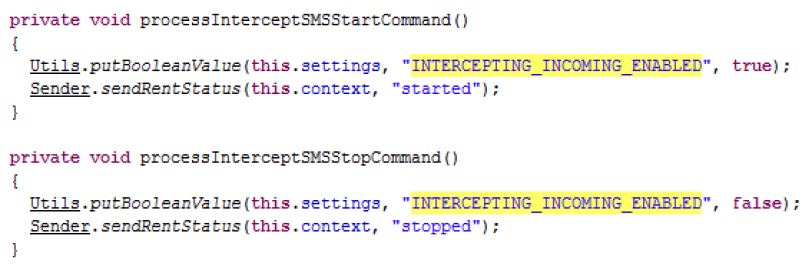

Ejemplo de código:

Torec

Fue el primer troyano que utiliza la red TOR para Android. Al utilizar este tipo de red es imposible tumbar los servidores C&C pero por contra se necesita mucho más código.

Ejemplo de código:

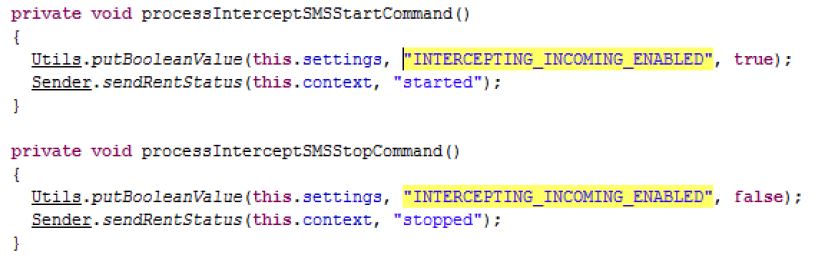

Acecard

Ejemplo de código:

Referencias

- Ian Barker. Android banking and payment apps at risk from Acecard Trojan. (22 Febrero).

- Rubén Velasco. Acecard, todo sobre el troyano para Android más peligroso jamás visto. (23 Febrero).

- Catalin Cimpanu. Acecard – One of Today’s Most Dangerous Android Trojans. (22 Febrero).

No pasó tan desapercibido. El problema es cuando cada casa AV lo bautiza de una forma: Slembunk, Slempo, MazarBot, GMBot (sucesivas versiones), etc.