FastIR es un proyecto código abierto desarrollado por los expertos de CERT SEKOIA para ayudarnos en la gestión de incidentes de seguridad.

Esta herramienta ofrece la posibilidad de extraer MFT, MBR, tareas programadas, realizar volcados de memoria y guardarlo todo en archivos csv. Una de las características principales de FastIR es la capacidad de realizar las recolecciones forenses muy rápido; una recolección estándar tardaría menos de 1 y medio.

El software funciona en equipos de 32 y 64 bits y con los siguientes S.O:

- Windows XP

- Windows Server 2003

- Windows Vista

- Windows 7

- Windows Server 2008

- Windows 8/8,1

- Windows Server 2012

El perfil por defecto de la herramienta utiliza la configuración “rápida” que incluye los siguientes paquetes:

- Registros

- Memoria

- EVT

- FS

- Health

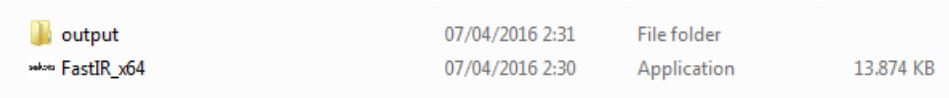

Una vez ejecutada, se crea una carpeta donde se almacenan los resultados:

Ilustración 1: Ejemplo del output

Ilustración 1: Ejemplo del output

Si queremos utilizar los paquetes de “dump” y “filecatcher” hay que añadirlos explícitamente debido a que éstos no están en la configuración por defecto (la utilización de estos paquetes incrementa el tiempo de ejecución).

Además, FastIR Collector es configurable utilizando ficheros llamados “perfiles”; es posible especificar individualmente qué paquetes deben de ser usados y cuantas opciones utilizar para ajustar la precisión de la extracción.

La utilización de diferentes perfiles puede ser especificada utilizando la línea de comandos:

FastIR.exe –profile <profile.conf>

Si ejecutamos el .exe del FastIR nos saldrá la siguiente terminal:

Ilustración 2: FastIR

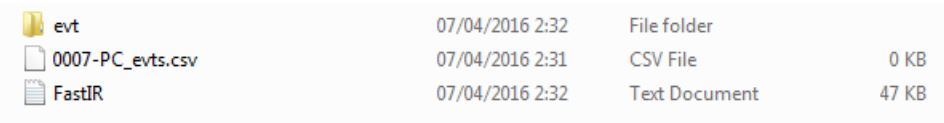

Una vez terminada la ejecución, podremos ver toda la información obtenida la cual se compone de los evt y el csv que contiene toda la información:

Ilustración 3: Salida de la ejecución

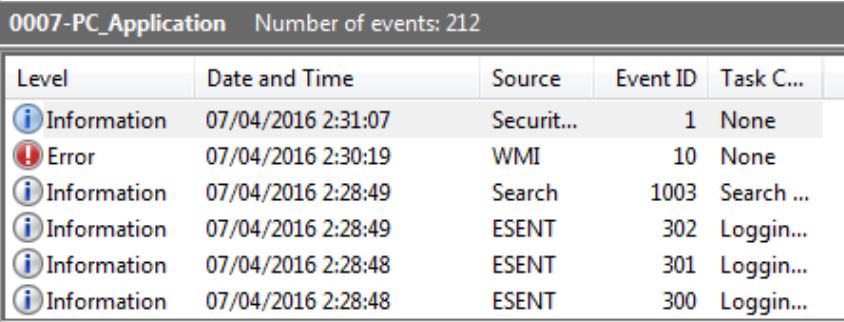

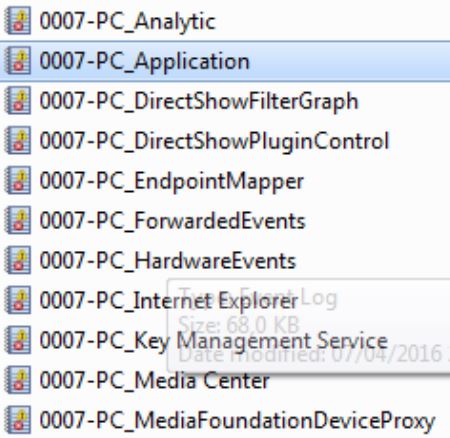

En la siguiente imagen se puede ver el Event Log del PC_Application

Ilustración 4: PC_Application.evt

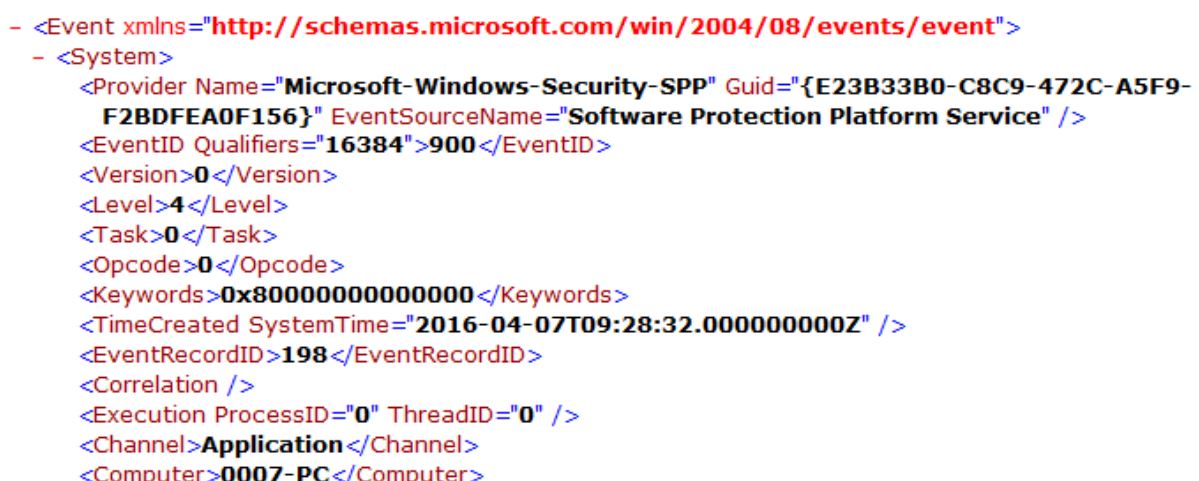

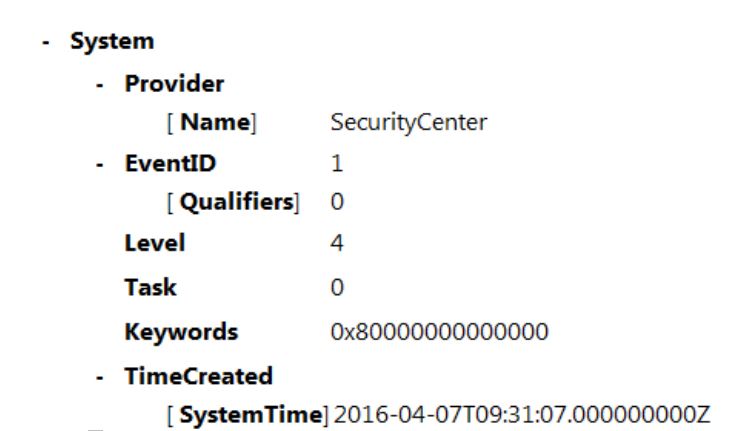

Podemos ver la información más detallada en formato xml:

Ilustración 5: Ejemplo datos xml

O en el llamado “friendly view”:

Ilustración 6: Ejemplo datos con el frendly view

Aquí se puede ver un extracto de algunos de los evt que obtenemos:

Ilustración 7: Extracto .evt

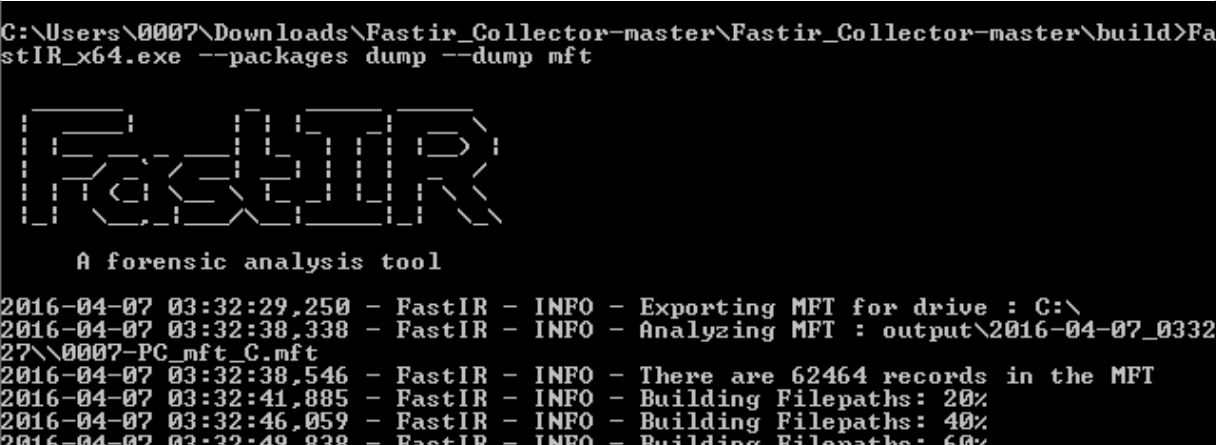

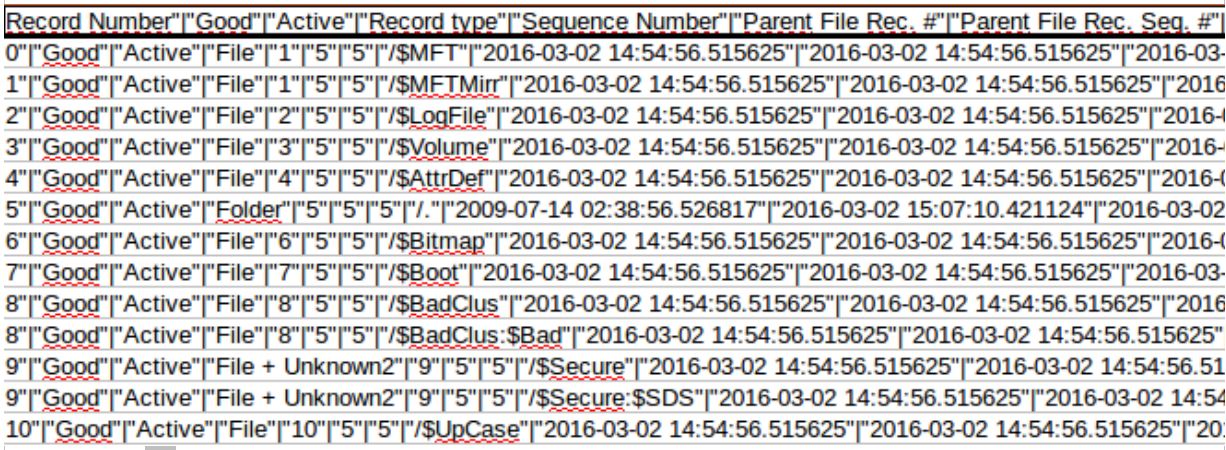

También podemos utilizar FastIR para hacer volcados MFT. En este caso la ejecución sería de este modo:

fasIR:x64.exe –packages dumo –dump mft

Ilustración 8: MFT dump

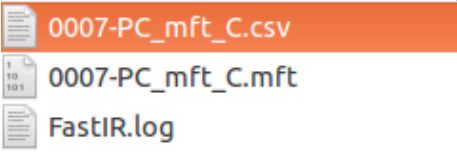

Al igual que en las demás ejecuciones, se creará una carpeta llamada ouput donde podemos ver el contenido:

Ilustración 9: Archivos generados

Ilustración 10: Extracto fichero csv

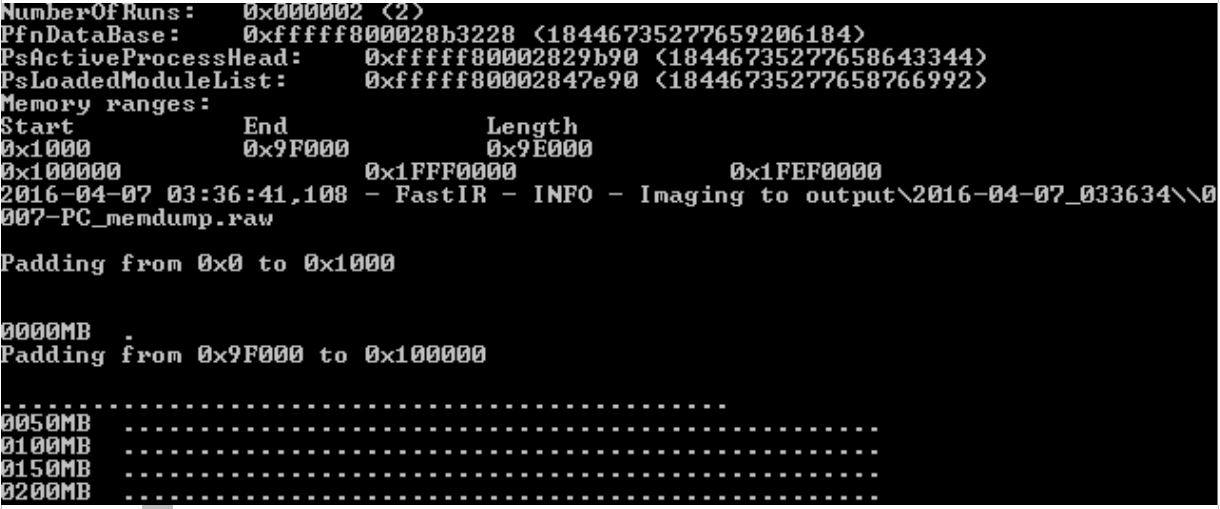

También es posible realizar un volcado de la memoria RAM:

fasIR:x64.exe –packages dumo –dump ram

Ilustración 11: RAM dump

Ilustración 12: RAM dump

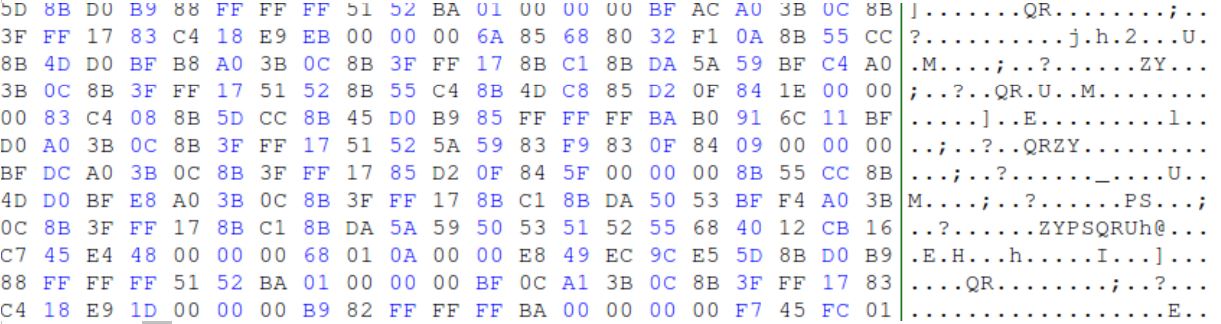

Ésto nos devolverá un archivo en formato raw:

Ilustración 13: Extracto

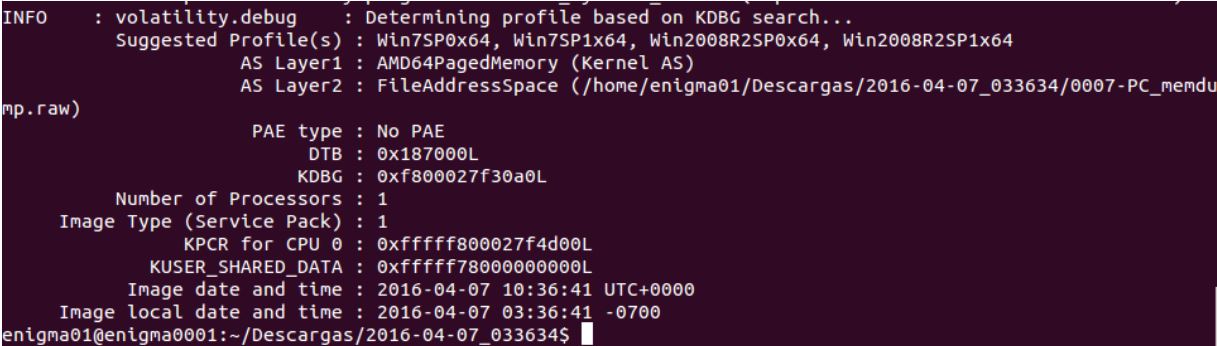

Si utilizamos la herramienta Volatility podemos analizar más a fondo la imagen de la memoria. Por ejemplo, veamos la información detallada del SO que tenemos instalado:

Ilustración 14: vol imageinfo -f /ruta/ram.img

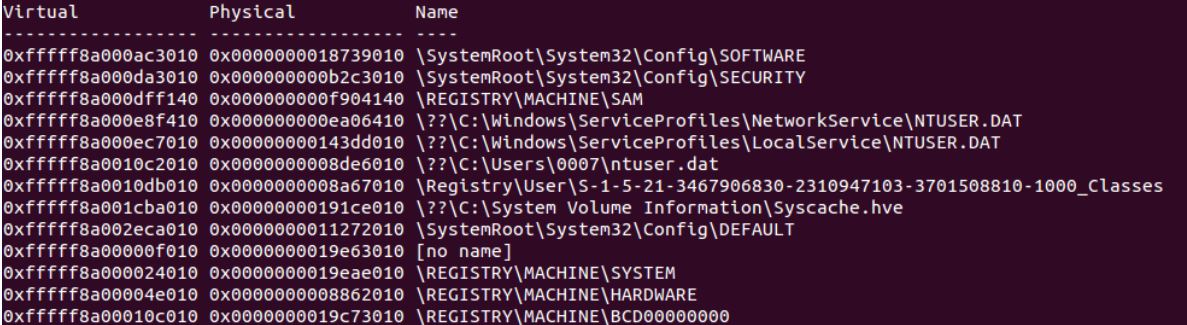

Con los perfiles que nos sugiere Volatility se puede indagar un poco más y podemos obtener las direcciones de memoria donde están los registros del sistema:

Ilustración 15: Registros

Como veis parece una herramienta bastante útil para el día a día de un Incident Handler.

Referencias