Es evidente que las misiones diplomáticas, incluyendo los Ministerios de Asuntos Exteriores de los Estados son objetivos de alta prioridad en las operaciones de ciberespionaje de hoy en día. Campañas de ataques dirigidos como “GhostNet” o las llevadas a cabo por el grupo Ke3Chang (supuestamente financiado por China) -que será el objeto de este artículo- así lo demuestran.

En diciembre de 2013, Fireeye publicó una campaña de ciberespionaje denominada “moviestar” llevada a cabo por un grupo conocido por “Ke3Chang”, centrada en comprometer las redes de los Ministerios de Asuntos Exteriores en Europa, cuya atribución apuntaba a China y que, al menos llevaban activos desde 2010. Utilizaron como vía de entrada spear-phishing con el gancho de ofrecer información sobre los últimos acontecimientos en Siria. En concreto, parece ser que los correos dirigidos comenzaron en agosto de 2013, un mes antes de la Cumbre del G-20 de San Peterburgo en la que el principal foco del cónclave fue la situación en Siria.

Un análisis técnico sobre APTs contra infraestructuras de información crítica procedente del NATO Cooperative Cyber Defence Centre of Excellence sitúa la operación Ke3Chang “moviestar” como una de las principales campañas de ciberespionaje llevadas a cabo a nivel mundial entre los años 1999 y 2014 junto con otras como la conocida Operación Aurora, GhostNet, Stuxnet, Flame, The Mask, Uroburos, o el ataque a RSA entre otras.

Tradicionalmente, este grupo usa correos dirigidos, con bien un adjunto malicioso o un enlace de descarga. En este caso concreto aprovecharon al menos un 0-day de Java (CVE-2012-4681) y otros más antiguos para MS Word o Adobe PDF Reader.

Fireeye accedió a uno de los 23 C2 en los que operaba Ke3chang durante una semana, tiempo en el que descubrieron conexiones desde 21 máquinas comprometidas. Entre los objetivos comprometidos descubrieron 9 Ministerios -de los cuales 8 eran de Asuntos Exteriores- de cinco países Europeos. Si bien desde Fireeye no informaron de qué países se trataba, fuentes de The New York Times aseguraban que se trataban de República Checa, Portugal, Bulgaria, Lituania y Hungría.

El investigador James A. Lewis – Director de The Center for Strategic and Inernational Studies, va más allá al respecto y también comenta que se vieron afectados en el pasado los Ministerios de Asuntos Exteriores de Australia, Gran Bretaña, Alemania, Francia, India y Canadá.

Por otro lado, apenas un mes antes de que Fireeye hiciese pública su investigación sobre Ke3Chang, el jefe de la diplomacia finlandesa confirmaba que había habido una grave intrusión en las redes del Ejecutivo finlandés; los atacantes interceptaron comunicaciones entre el Ministerio de Exteriores finlandés y funcionarios de la Unión Europea. Aunque evitó hacer acusaciones sobre la autoría de esta intrusión, fuentes anónimas aseguraban que se trataban de servicios secretos chinos y rusos los que llevaban al menos cuatro años espiando a la diplomacia finlandesa. Por la línea temporal de los sucesos, y el tipo de objetivos es probable que Ke3Chang también estuviera detrás de este incidente, pero son meras especulaciones.

Por otro lado, en el anuario de 2014 del KaPo (Estonian Internal Security Service) ponen como ejemplo de campañas de APT que habían detectado la de Ke3Chang, la cual parece ser que tenía claros objetivos en Estonia.

Poco se ha publicado de este grupo desde el informe de Fireeye a finales de 2013, sin embargo hace apenas unos días, la “Unit 42” de Palo Alto Networks comentaba que este grupo seguía en activo y había mejorado su arsenal de malware con una nueva familia – TidePool.

Veamos a continuación un resumen de la evolución de este grupo.

Tracking Ke3Chang

Durante los tres años (2010-2013) de seguimiento que Fireeye hizo a este grupo, llegó a la conclusión de que habían usado tres variantes de malware: BS2005, BMW y MyWeb (siendo este último la primera iteración de la muestra y BS2005 la más avanzada). Todo apunta a que son la evolución de un solo proyecto de un único desarrollador o un grupo pequeño de desarrolladores. Funcionalmente es una puerta trasera con funcionalidades de RAT: capacidad de subir y descargar ficheros, ejecutar comandos, mantener la inactividad durante un tiempo configurable… Además, todas las comunicaciones con los C2 se llevaban a cabo sobre el protocolo HTTP encodeando los datos en base 64.

Las campañas recientes más sonadas fueron las siguientes (la variante usada era BS2005):

Diciembre 2013. Campaña “Moviestar”

Tal y como hemos mencionado en párrafos anteriores, justo cuando los medios comenzaron a informar sobre una posible intervención militar de USA en Siria, Ke3Chang comenzó a usar este asunto como gancho para sus objetivos. Con nombre en clave para ellos “moviestar”, sus objetivos fueron varios Ministerios de Asuntos Exteriores en Europa.

Octubre 2012. Campaña “Snake”

Usó como gancho unas supuestas fotos íntimas de Carla Bruni. Los objetivos eran parte de los asistentes la Cumbre del G-20 de Cannes sobre los mercados financieros y la economía mundial que tenía lugar del 3 al 4 de noviembre de 2011. Entre los destinatarios figuraban ministros de finanzas y representantes del banco central europeo.

Ese mismo año, concretamente en marzo, salía a la luz a través de Paris Match un incidente que afectaba al Ministerio de Economía y Finanzas francés. Los atacantes se habían infiltrado en 150 ordenadores de este Ministerio y robaron documentos sobre la presidencia del G-20 y sobre la situación económica global. Al menos llevaban infiltrados tres meses en dicho Ministerio, tiempo suficiente para exfiltrar documentos de interés. El director general de la ANSSI (Agence nationale de la sécurité des systémes d’information) admitió que el ataque estaba dirigido esencialmente a robar documentos relacionados con la presidencia del G20 y con asuntos económicos internacionales. A pesar de no hacerse ninguna atribución sobre la autoría de este ataque, todos los indicios apuntaban a un grupo chino.

Mayo 2016. TidePool

Palo Alto publica una nueva actividad de un malware denominado TidePool el cual parece tener las mismas capacidades que anteriormente mencionábamos para BS2005: capacidad de escribir y borrar ficheros, ejecutar comandos, obtener información sobre el equipo víctima, encodear los datos en base64 y enviarlos via HTTP a los C2. Según informan lo habrían detectado en una campaña dirigida a personal de la embajada India en todas sus sedes a través de correos dirigidos con un anexo malicioso (Explota la vulnerabilidad CVE-2015-2545 que dropea el malware).

Dada la similitud del código de TidePool y BS2005, de las TTPs usadas, y el target en cuestión todo apunta a que Ke3Chang estuviese detrás de esta campaña.

Atribución, coste y posibles vinculaciones con otros grupos

Las atribuciones, como sabemos, es un tema que siempre es algo difícil de esclarecer y principalmente se basan en conjeturas y datos subjetivos así que tómense los datos a continuación como meras especulaciones.

La atribución de estas operaciones de ciberespionaje, si nos basamos en el análisis del malware y los paneles de CnC apunta a China. Además, según Fireeye en su informe de 2013, parte de la infraestructura que alojaba algunos de los CnC se sitúa en China. Comentar por otro lado, que rechazó estas acusaciones por parte de Fireeye a través de unas declaraciones de su ministro de Asuntos Exteriores.

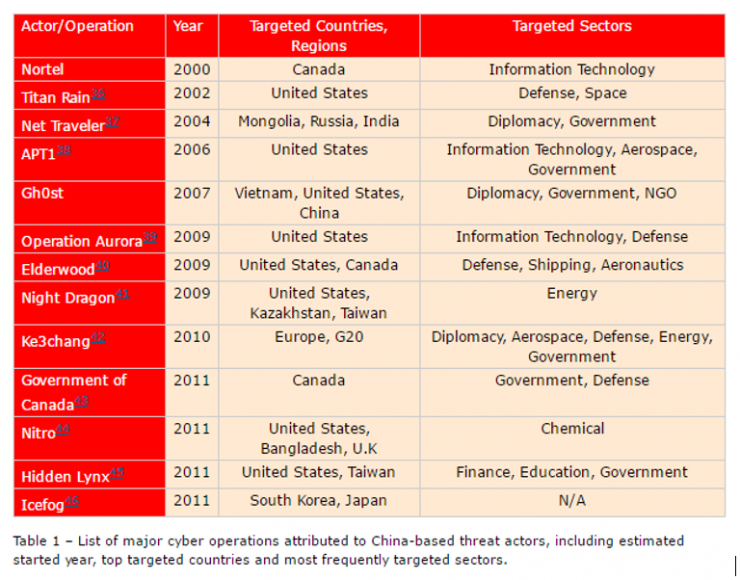

Un interesante estudio publicado por The Department of National Defence and the Canadian Armed Forces (DND/CAF) en verano de 2014 sobre las operaciones en el ciberespacio chinas, vincula a las operaciones de Ke3Chang como una de las principales como se puede observar en la siguiente tabla extraída de dicho estudio:

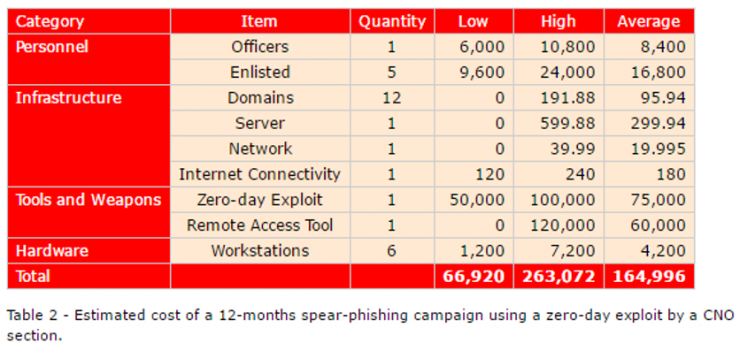

Además, establecen que el coste medio estimado que se invertiría por año para llevar a cabo una de estas operaciones procedentes de China, se situaría entre los 67.000$ y los 263.000$ (ver tabla a continuación) lo que indica un alto financiamiento y apoyo para este tipo de operaciones, que quizá estuviese respaldado por un Estado.

En Black Hat Asia 2014, investigadores japoneses mostraron un estudio sobre PlugX, RAT avanzado utilizado habitualmente en ataques dirigidos y cuyo creador parece ser un miembro del grupo de hackers chino NCPH que se supone que está al servicio del Ejército Popular de Liberación -PLA- (brazo armado de la República Popular de China). En dicha charla, se manifiesta la existencia de una relación entre los C2 de los grupos *Http y Starter con muestras de malware usado por Ke3Chang. Por otro lado, también comentan que existe relación entre los C2 utilizados por el grupo Starter y APT1.

Referencias recientes apuntan a que Ke3Chang podría ser uno de los alias (o estar íntimamente relacionado) de grupos como Mirage, Vixen Panda, GREF, Lurid, Playful Dragon o APT15.

Por otro lado, parece existir una vinculación (o ser el mismo grupo) entre Vixen Panda y Deep Panda según declaraciones de Dmitri Alperovich, co-fundador de CrowdStrike. Alperovich de hecho indica que Vixen Panda procede del tercer departamento del Ejército de Liberación de China.

Otras referencias vinculan a este grupo con el malware que se distribuyó contra los manifestantes en las protestas en Hong Kong en 2014, también conocidas como Revolución de los Paraguas o Primavera Asiática.

En abril 2015, investigadores de Kaspersky mostraban un análisis de como uno de los grupos APT más activos en Asia, conocido como Naikon, era contraatacado por otro grupo al que denominan APT Hellsing. En este análisis aseguran que parte de la infraestructura de este grupo (Hellsing) parece solaparse –aunque con un año de diferencia- con un grupos identificados con Playful Dragon, GREF, Mirage o Vixen Panda. O lo que es lo mismo, parece ser que podría estar vinculado con Ke3Chang.

Lo que si es cierto es que parece que todo apunta a un mismo Estado detrás, China, y todos somos conscientes de sus capacidades ofensivas en el ciberespacio.