En un post anterior se explicó como capturar tráfico de red en una red local utilizando para ello una Raspberry Pi 3.

A continuación vamos a ver cómo podemos analizar el tráfico que hemos capturado en formato pcap.

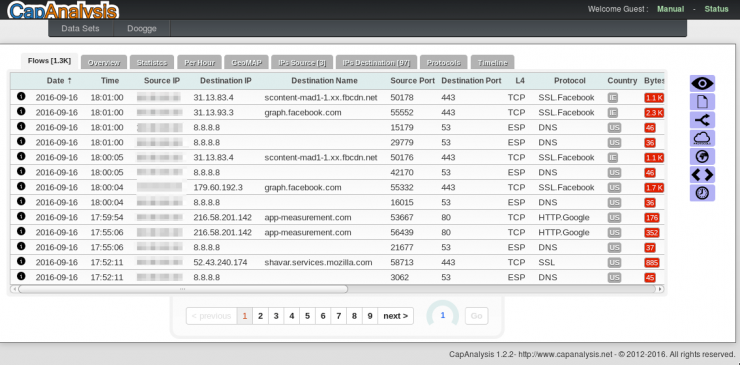

La primera opción por la que me decanto es la herramienta Capanalysis. Esta herramienta nos permite ver de una forma gráfica las peticiones realizadas, filtrar por tipo de tráfico (HTTP, DNS, ARP, …), filtrar por IP, país, etc. Por tanto, permite acceder a toda esta información de una forma sencilla y visual.

En primer lugar, instalamos la aplicación de Capanalysis. En mi caso he optado por instalarlo en una máquina virtual de la distribución Caine, la cual está orientada a realizar análisis forenses y está basada en Ubuntu 14.04.

Para la instalación, podréis seguir unos sencillos pasos especificados en la propia página de Capanalysis.

Una vez instalada, tan solo tendréis que iniciar el proceso de Capanalysis e iniciar el navegador web y sobre la barra de direcciones acceder a vuestro localhost al puerto 9877

http://localhost:9877

La apariencia será como la mostrada en la imagen 2. El primer paso, será la creación de un data set, para ello clic en la pestaña New, y le asignáis el nombre que queráis, y clic en Submit.

Imagen 1: Capanalysis

Una vez se ha creado el DataSet le tendréis que añadir ficheros, para ello, clic en Files para subir los pcaps que queráis analizar.

Una vez subidos y procesados, podréis acceder al DataSet, y veréis la información analizada del pcap, desglosada en pestañas. A partir de ahora lo que tendréis que hacer es analizar la franja horaria que os interese, filtrar por tipo de tráfico, por IP, etc.

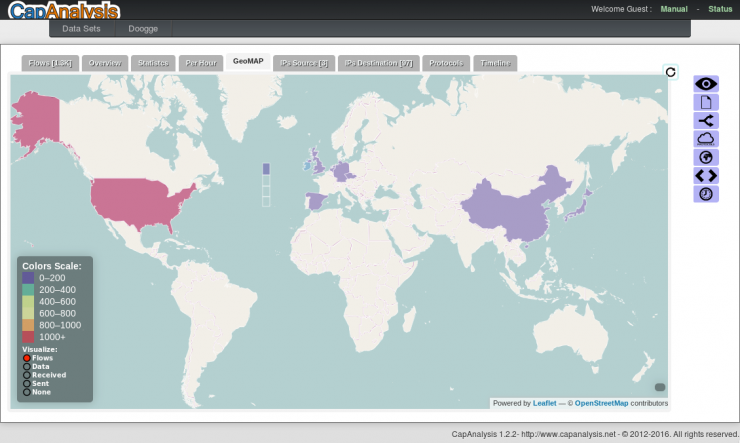

En mi caso, la captura realizada ha sido de un dispositivo móvil Doogge Valencia DG 800. Por lo que, mi primera tarea ha sido ver los países hacia dónde se comunica. Una de las opciones de CapAnalysis es mostrar la geolocalización de las IP públicas, un ejemplo sería la imagen 2.

Imagen 2: Geolocalización de IP

En el pcap analizado, nos geoposiciona las IP públicas, detectando tráfico a EEUU, UK, Irlanda, Alemania, República Checa, Holanda, Japón y China.

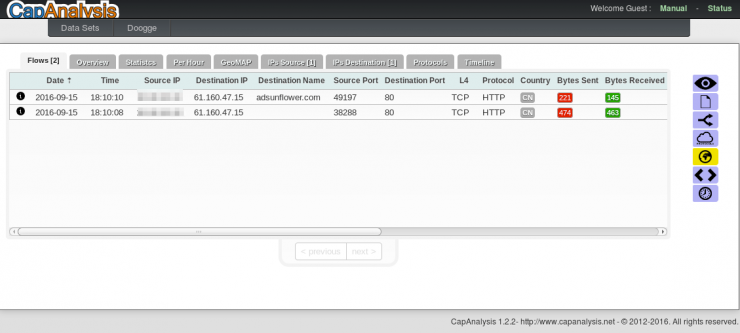

En la pestaña de Flows donde se muestran todas las peticiones, filtramos por País, seleccionando China. Vemos dos peticiones al sitio web www.adsunflower.com.

Imagen 3: Peticiones a China

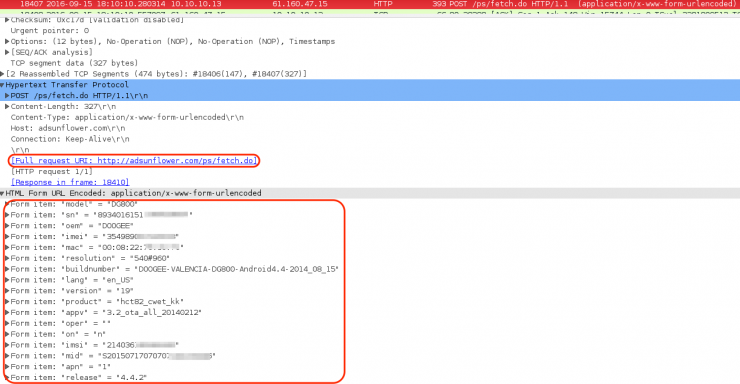

Para ver el contenido del paquete utilizo la tradicional herramienta de Wireshark. Identifico el paquete filtrando por la IP China 61.160.47.15, y voilà!, en la imagen podéis ver el contenido del paquete.

Imagen 4: Análisis del pcap con Wireshark

Como podéis apreciar, la información que se manda (en texto claro) es información relativa al terminal, como por ejemplo:

- Marca

- Modelo

- Número de serie

- IMEI

- Dirección MAC

- IMSI

El dominio adsunflorwer.com pertenece a Hichina Zhicheng Technology. Hichina es una compañía de hosting y alojamiento web en China.

Algunas referencias más sobre el dominio:

- DomainTools: http://whois.domaintools.com/adsunflower.com

- Scam Adviser: http://www.scamadviser.com/check-website/adsunflower.com

- Robtex: https://www.robtex.com/en/advisory/dns/com/adsunflower/

En principio no parece muy alarmante la información que se envía, pero he de reconocer que gracia tampoco hace. Aunque no he profundizado más en la investigación, me hace sospechar que pueda estar relacionado con un caso muy parecido de los dispositivos de Xiaomi.

Se realizó un análisis sobre uno de ellos, descubriendo también que se envía información sobre la marca, modelo, número de serie, etc., al igual que en el presente análisis. Una posible aproximación es que se envía esta información para recibir actualizaciones, con la particularidad, que tras la descarga de un apk, con esa supuesta actualización, hay dudas de que se compruebe la legitimidad de la aplicación, con lo que pondría en duda si Xiamoi (o Doggee) podría instalar cualquier aplicación en el dispositivo.

Sea como fuere, el debate está y seguirá abierto en cuanto a si los teléfonos chinos son seguros, hay una gran variedad de información en Internet de dispositivos chinos que vienen infectados de fábrica en el firmware. Se han analizado dispositivos que vienen con malware en el firmware y es probable que no sean los fabricantes quienes infecten los dispositivos, ya que supone un alto riesgo para la reputación del fabricante. Sin embargo, ya que Android es un sistema operativo de código abierto, es probable que ese malware sea instalado por intermediarios antes de llegar el dispositivo al usuario final.

Hasta aquí el análisis del tráfico de red. Como comentaba, es un tema sobre el que se puede tirar del hilo y profundizar mucho más. Sin duda, cualquier novedad al respecto, !os mantendré informados!