Durante este pasado mes de noviembre hemos observado desde el laboratorio de malware de S2 Grupo distintas amenazas que queríamos compartir con vosotros. En este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

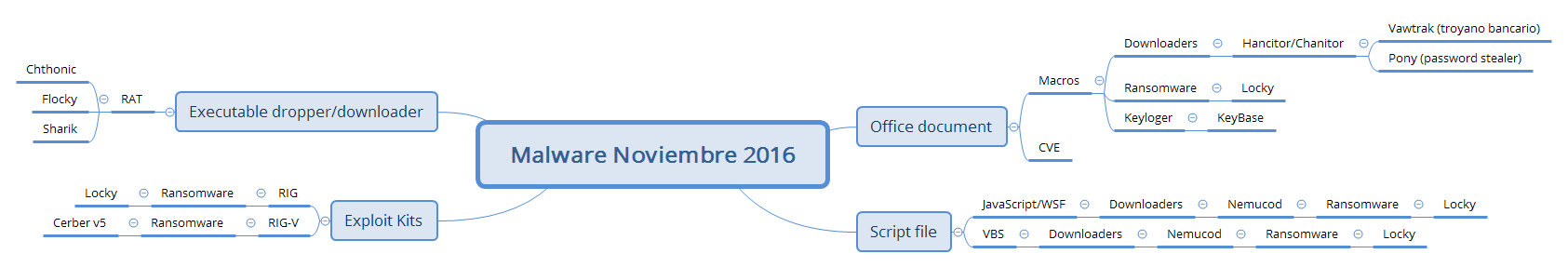

A continuación mostramos un diagrama con la información recopilada desde el laboratorio:

El primer caso que es necesario repasar es la intensa campaña de spam que hemos sufrido recientemente en el que nos llegaba un fichero adjunto comprimido, que contenía un archivo en formato JavaScript conocido como Nemucod. En caso de ser ejecutado, este instala en nuestro equipo una variante muy común del Ransomware Locky (amigo durante ya varios meses) en formato dll.

Generalmente durante las campañas de envío de este malware, el fichero adjunto que se envía suele variar de formato entre .js, .wsf y .vbs. Sin embargo, en este caso se ha mantenido casi por completo el formato “.js”. ¿Están obteniendo mejores resultados?

Por otra parte, el Ransomware descargado y ejecutado tras la infección por parte del fichero mencionado anteriormente, sí que ha sufrido algunos pequeños cambios a lo largo de la campaña de spam, pues ha variado entre otras cosas de extensión, pasando de la última anteriormente vista .thor a la extensión .zzzzz, y como viene siendo habitual el nombre de la función que inicia la lógica de este malware.

En algunos casos más concretos y mucho menos comunes, han llegado documentos ofimáticos con macros a través del correo. La finalidad de estos era instalar una variante menos común de Locky, esta vez en formato .exe y algo más elaborado, pues cuenta con métodos de antidetección y antianálisis, en contraposición de su versión en formato .dll que carece de, prácticamente, ningún sistema de evasión de este tipo.

Por otra parte, se han analizado distintas muestras de troyanos, muchos de los cuales aprovechan el código filtrado de uno más “antiguo” conocido como Zeus. De esta forma, algunos desarrolladores de malware han podido crear nuevas variantes de forma rápida y funcional, como es el caso de algunos que tienen pocas diferencias con el original como es el caso de Chthonicm, y de otros que se han centrado en añadirle técnicas realmente interesantes como es el troyano Flocky.

En el caso de Flocky, los desarrolladores han empleado una técnica alternativa para realizar las llamadas al sistema que se encargan de realizar la mayoría de acciones maliciosas, con el objetivo de no ser detectados. Esta técnica consiste en buscar el código ensamblador que representa el inicio de estas funciones, y ejecutar la lógica a partir del offset detectado, en lugar de llamar directamente a las funciones de las librerías que se encargan de hacer dichas llamadas al sistema. Gracias a esto, consiguen realizar las mismas acciones sin llamar a las funciones directamente, por lo que esas acciones resultan invisibles para la mayoría de herramientas.

Por último, durante los últimos días del mes de noviembre, ha habido una campaña de propagación de un troyano conocido como Sharik a través de correos electrónicos de la compañía Vodafone-Ono utilizando el correo “vodafone-ono_informa@ono.com” con el siguiente cuerpo de mensaje:

Este malware exfiltra información de la víctima a través de envíos POST a sus servidores de comando y control (Command and controls, c2).

Desde el laboratorio de malware de S2 Grupo esperamos que esta información os haya sido de utilidad. Nos vemos el mes que viene con las tendencias de malware analizadas durante el mes de diciembre.