Destacado: CrossRat

Un mes más, desde el laboratorio de malware de S2 Grupo queremos compartir con vosotros lo que se está cociendo en el mundo del malware. Como siempre, comentaros que en este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

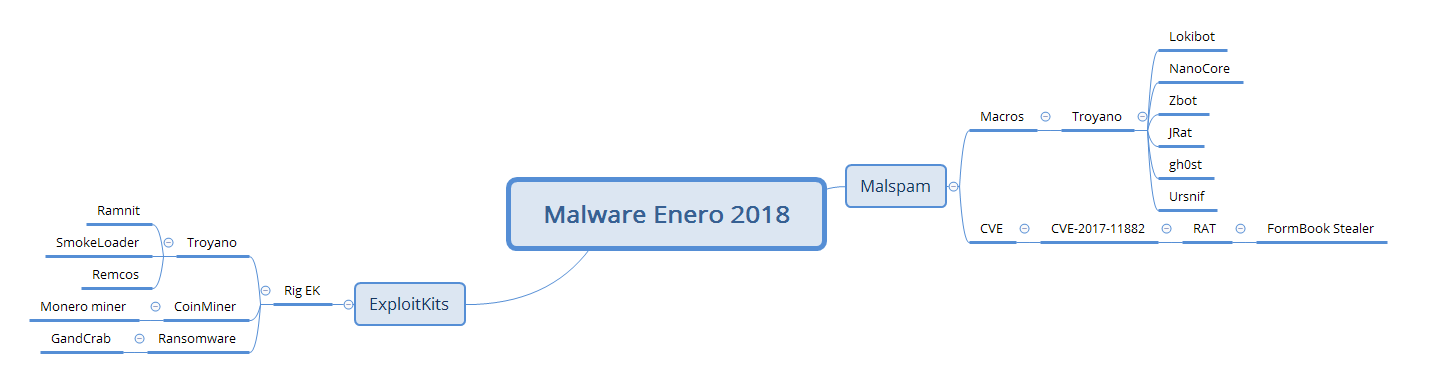

A continuación mostramos un diagrama con la información recopilada este mes desde el laboratorio:

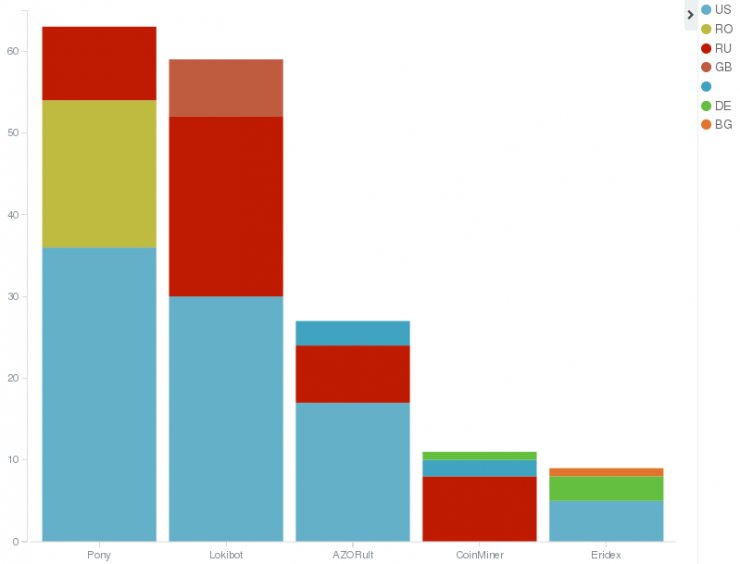

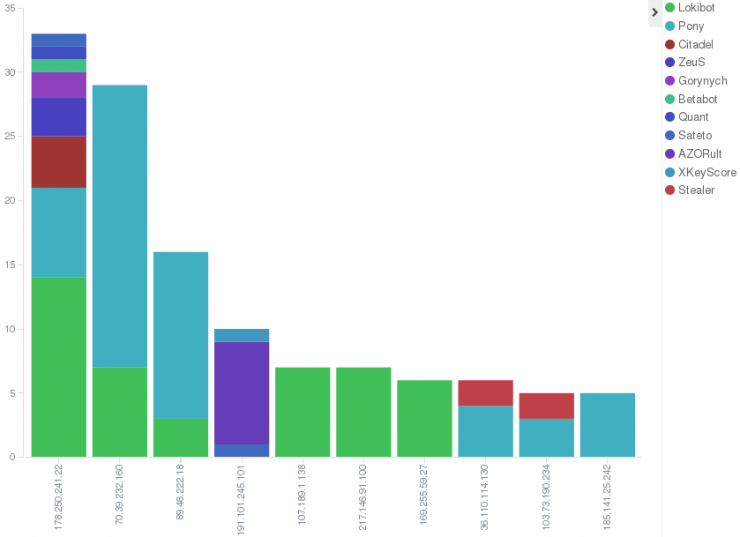

Para poder observar de un modo más visual determinadas tendencias relativas a la infraestructura de algunas amenazas actuales, una vez más queremos mostraros unas gráficas que consideramos interesantes. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y de fuentes propias, direcciones IP de Command and Controls (C2 a partir de ahora). Después, esta información recopilada la representamos de diferentes maneras como veremos a continuación:

TOP 5 C2

La primera consiste en el TOP 5 de C2 distintos encontrados por un mismo tipo de malware, lo cual nos ayuda a hacernos una idea de su nivel de actividad durante este mes:

Además, los diferentes colores identificados en la leyenda de la derecha, muestran el país al que corresponden cada una de las direcciones IP de dichos C2.

TOP10 de direcciones IP con dominios de C2

En segundo lugar, tenemos organizado el TOP10 de direcciones IP con mayor cantidad de dominios de C2 distintos que hemos recopilado.

Esta vez los colores nos muestran el tipo de malware al que corresponde cada dominio de dichas IP.

El Troyano multi-plataforma CrossRAT

Mucho se ha hablado este mes de esta nueva amenaza ya que, por el lenguaje en el que está desarrollado, puede ser ejecutado sobre cualquier sistema operativo capaz de ejecutar Java, y sus desarrolladores aprovecharon para desarrollar cada una de sus escasas funcionalidades, de forma que funcionasen en la mayoría de sistemas. Por una parte es destacable el hecho de que los actores detrás de esta amenaza son un grupo reconocido como grupo de APT que han realizado campañas entre las que destacan algunas orientadas a dispositivos Android.

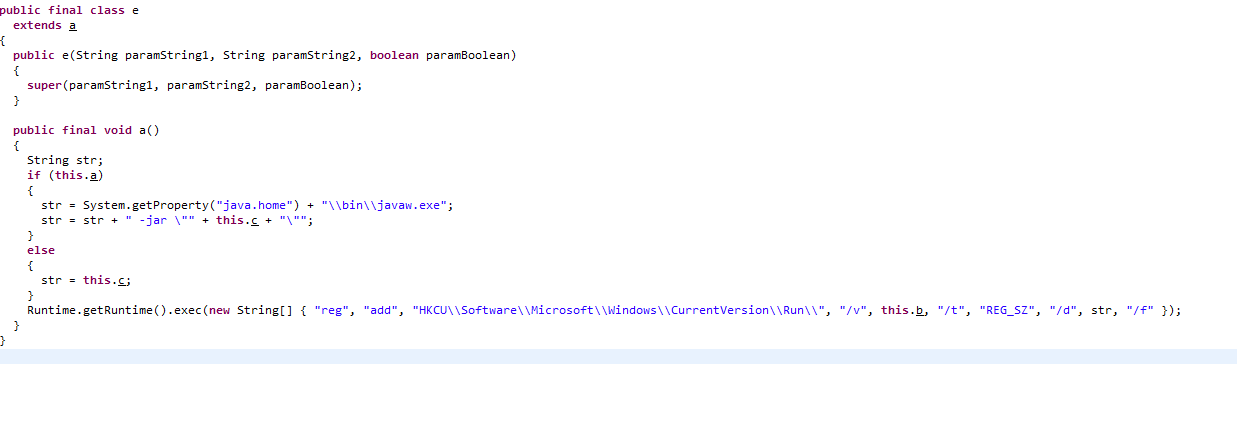

Por otra parte, la amenaza en sí, no es nada del otro mundo. Un ejemplo es su persistencia, especialmente la alternativa que adopta para sistemas Windows, la cual consiste en la más clásica de todas, basada en la clave de registro estrella en lo que a estos fines se refiere:

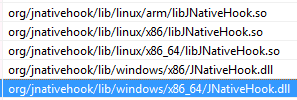

Por otra parte cuenta con detalles como que para monitorizar el teclado y ratón utiliza una librería publica que se puede descubrir en primer lugar, analizando los “Strings” del fichero:

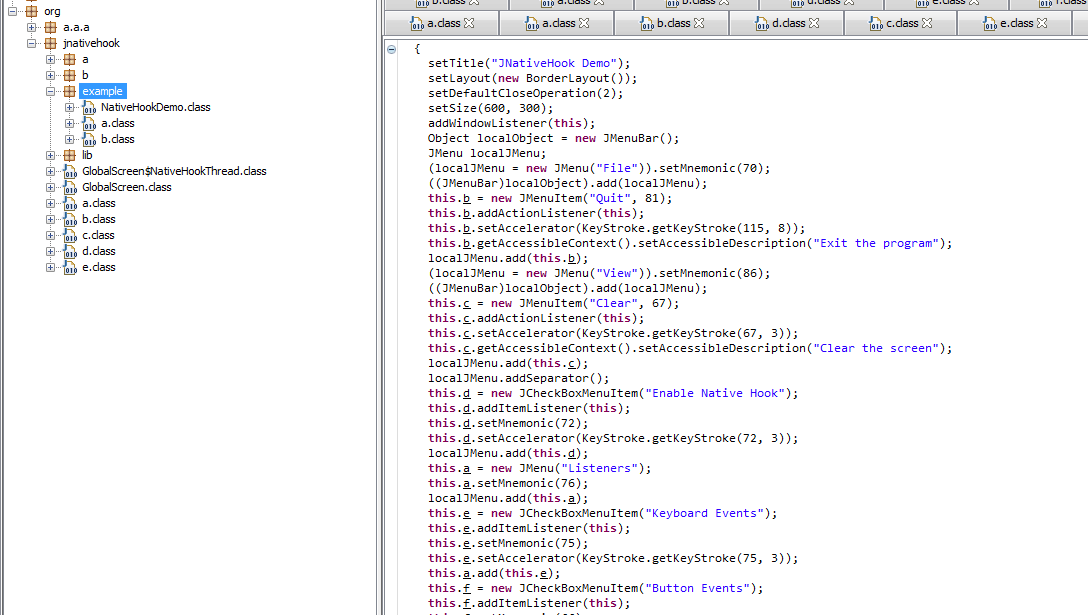

Y gracias a que no cuenta con ningún tipo de ofuscación o técnica anti análisis, mirando su código fuente, podemos observar como han cargado toda la librería, incluyendo hasta los ficheros con ejemplos que son totalmente irrelevantes a la hora de la utilización de esta:

La aparente simplicidad de esta herramienta no la hace menos peligrosa, ya que, en cuanto a funcionalidad, es capaz de realizar correctamente cada una de las tareas para las que está ideada, y gracias a esta metodología de desarrollo, pueden ser capaces de realizar herramientas rápido y modificarlas de forma fácil, lo que provoca que por no ser conocidas, pueden pasar inadvertidas durante un tiempo, sin demasiadas complicaciones.

Exploitkits (EK) más activos

Como siempre, repasamos la reciente actividad de los distintos ExploitKits (EK) con más impacto durante este mes. Durante este mes de Enero, la única actividad que hemos observado de forma destacable ha sido la del exploitkit RIG EK.

Este exploitkit ha aprovechado para infectar a sus víctimas con todo tipo de malware, ya que hemos visto desde RATs como Remcos o Ramnit, el reciente y especialmente activo ransomware GrandCrab y la nueva moda entre los distintos actores detrás de campañas de malware, un CoinMiner de Monero basado en el código público en GitHub de XMRig.

Como siempre, recordar que una de las mejores medidas para evitar infecciones a través de este vector de ataque, consiste en mantener actualizado tanto el navegador como cada uno de sus componentes.

Principales campañas de infección a través de malspam

Un mes más, las campañas de infección a través de correos SPAM, generalmente provenientes de distintas botnets como la de Necurs, han destacado en actividad sobre los ExploitKits.

De entre las dos principales técnicas de infección que solemos observar, las que se basan en exploits, se han decantado este mes por utilizar el CVE-2017-11882, a partir del cual, han intentado infectar a sus víctimas con el Stealer FormBook.

En cuanto al segundo método, generalmente más común dado que se refiere a documentos de office con macros, hemos podido encontrarnos con todo tipo de RATs, como gh0stRat, JRat, ZBot o NanoCore.

Los documentos con macros maliciosas requieren que el usuario interactúe con ellos, por lo que no confiar en documentos de orígenes desconocidos, especialmente que nos piden que habilitemos su contenido, supone una gran medida de seguridad al alcance de todo el mundo que puede evitar la mayoría de infecciones por estas vías.

Desde el laboratorio de malware esperamos que les sea de utilidad esta información que compartimos cada mes.