Después de lo visto en el primer post de esta historia, en este os seguimos contando lo que ocurre y vamos a conocer al jefe. Volveros a poner en esa situación que nos contaba Pepito en la primera parte.

“Hola, me presento. Soy Pepote, el jefe de Pepito. Soy consciente de que tengo muchos enemigos entre los que seguro está la competencia o incluso mis propios empleados. Físicamente nadie me puede tocar, siempre voy con mis guardaespaldas. Pero tecnológicamente, cualquiera podría intentar atacar mi equipo con el objetivo de robar información muy valiosa.

Es por esto que, además del antivirus corporativo, decidí añadir una capa más de seguridad en mi equipo con Sysmon y Wazuh.

Sysmon, es una herramienta de monitorización personalizable para sistemas Windows con capacidad para registrar eventos de la actividad del sistema.

Para instalar Sysmon, una vez descargado, abrí una consola con permisos de administrador y ejecuté el siguiente comando:

C:\Users\Pepote\Downloads\Sysmon> Sysmon64.exe –i sysmonconfig.xml –accepteula

Es muy recomendable instalar Sysmon con un archivo de configuración que solamente registre eventos de la actividad que me interese, ya que si no me puede llenar el disco de registros de actividad legítima de mi sistema.

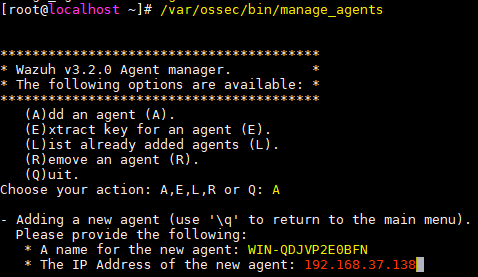

Por otro lado, instalé en un servidor el servicio de Wazuh, un fork del HIDS Ossec, el cual es un sistema de detección de intrusos basado en host de código abierto y libre. Y, a este servidor, añadí mi máquina:

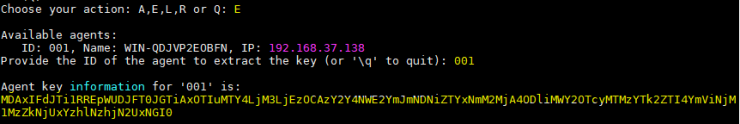

Y extraigo la clave del agente de mi equipo, ya que me hará falta para configurar el agente de Wazuh en mi sistema:

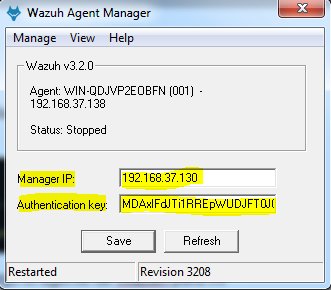

Con esta clave, me voy a mi equipo, me descargo el agente de Wazuh, lo instalo y añado la IP de mi servidor Wazuh y la clave del agente de mi equipo, generada anteriormente:

Le doy a “Save”, y antes de ejecutar el agente, voy a la pestaña de “View” y pulso en “View Config”. Este es el archivo de configuración de Wazuh de mi equipo, donde añado las siguientes líneas para que el agente también envíe los eventos generados por Sysmon al servidor:

<localfile> <location>Microsoft-Windows-Sysmon/Operational</location> <log_format>eventchannel</log_format> </localfile>

Guardo el archivo, y ahora sí que ejecuto el agente desde la pestaña de “Manage” y pulsando en “Start”.

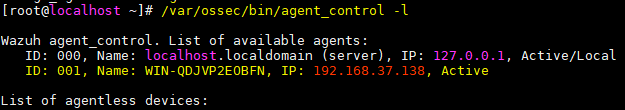

Para comprobar que el agente se ha instalado correctamente, puedo mirar en los logs del propio agente, en la pestaña “View > View Logs”, o en el servidor ejecutando el siguiente comando:

En este punto, mi equipo ya está enviando eventos al servidor y generando alertas según las reglas cargadas. Yo por mi parte, he creado algunas reglas adicionales para detectar actividad sospechosa en los eventos generados por Sysmon:

<rule id="184778" level="12"> <if_group>sysmon_event1</if_group> <field name="sysmon.image">powershell.exe</field> <field name="sysmon.commandline">-nop -w hidden</field> <description>Sysmon - Ejecucion de Powershell sospechosa 1</description> </rule> <rule id="184779" level="12"> <if_group>sysmon_event3</if_group> <field name="sysmon.image">powershell.exe</field> <description>Sysmon - Conexion de red detectada desde Powershell</description> </rule>

Se me olvidaba, Wazuh también nos permite visualizar las alertas generadas en una interfaz gráfica utilizando la pila ELK (Elasticsearch, Logstash y Kibana).

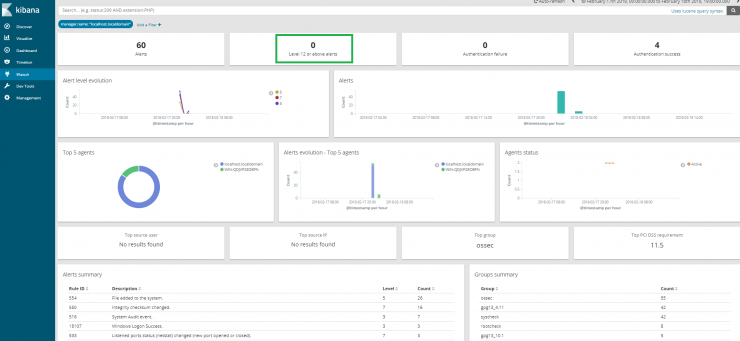

Así que, antes de finalizar mi jornada laboral, siempre entro en la interfaz web para ver las alertas generadas en mi equipo y actuar de manera rápida en caso de detectar una posible intrusión:

No veo ninguna alerta alta, de level 12 o superior (remarcado con un recuadro verde en la imagen anterior), así que me puedo ir tranquilo a casa.

Por cierto, se me ha agotado la licencia de WinRAR así que voy a pedirle a Pepito que me busque un software similar pero gratuito.”

(N.d.E.: En los próximos días publicaremos la tercera y última parte de esta interesante historia).

uhhhh que culebron!!!, gracias Jose

Gracias a ti, @qoixiop, por leernos.

Un saludo!

Os felicito por el artículo.Sigo vuestra página web desde la cercanía, ya que como peritos judiciales economistas cada vez vemos que los delitos informáticos están más entrelazados con los delitos económicos. De hecho, mucho de nuestro trabajo se centra en determinar el daño económico ocasionado por delitos informáticos.

Os animo a seguir así y os recomiendo un nuevo portal donde explicamos los requisitos de los peritos judiciales

No os faltará trabajo :-)

Muchas gracias por el aporte Alberto.

Un saludo!