En el post de hoy continuamos con nuestra saga de (Cyber) Guerra Fría en la que para esta cuarta entrada nos situamos en Irán, un país de actualidad.

Contexto geoestratégico y político

Geoestratégicamente es destacable la rivalidad histórica latente entre Irán y Arabía Saudita que muchos asemejan a lo que fuera la Guerra Fría entre Estados Unidos y la (ex)Unión Soviética. Como en muchas rivalidades en esta zona del mundo, las diferencias religiosas juegan un factor crucial (Irán es mayoritaríamente chiíta y Arabia Saudita sunita), y a ésto hay que sumarle que ambos paises se encuentran enfrascados en una lucha por el dominio regional del territorio intentando hacerse con un control sobre un corredor terrestre hacia el Mediterráneo. Además hay añadir la inestabilidad política que se generó en la región a raíz de la Primavera Árabe y por supuesto los intereses en la zona de las grandes potencias y demás tensiones socio políticas . Tal y como se observa en el mapa, Arabía Saudita estaría apoyada por los países marcados y contaría con el apoyo de USA e Israel.

Geoestratégicamente es destacable la rivalidad histórica latente entre Irán y Arabía Saudita que muchos asemejan a lo que fuera la Guerra Fría entre Estados Unidos y la (ex)Unión Soviética. Como en muchas rivalidades en esta zona del mundo, las diferencias religiosas juegan un factor crucial (Irán es mayoritaríamente chiíta y Arabia Saudita sunita), y a ésto hay que sumarle que ambos paises se encuentran enfrascados en una lucha por el dominio regional del territorio intentando hacerse con un control sobre un corredor terrestre hacia el Mediterráneo. Además hay añadir la inestabilidad política que se generó en la región a raíz de la Primavera Árabe y por supuesto los intereses en la zona de las grandes potencias y demás tensiones socio políticas . Tal y como se observa en el mapa, Arabía Saudita estaría apoyada por los países marcados y contaría con el apoyo de USA e Israel.

Recientemente Irán ha saltado a la palestra por la retirada por parte del gobierno de Trump del acuerdo nuclear JCPOA (Joint Comprehensive Plan of Action), acuerdo por el que Irán se comprometía a limitar su polémico programa de energía atómica y a cambio se le levantarían las sanciones económicas impuestas, se le permitía reanudar sus exportaciones de petróleo a mercados internacionales y -entre otras muchas acciones- retomar el uso del sistema financiero de comercio global. Tras la ruptura con este acuerdo nos encontramos ante una situación de previsible presión económica contra Irán y algunos investigadores ya apuntan a que en los próximos meses veremos represalias por parte de Irán contra Occidente, incluidas operaciones ofensivas en el ciberespacio.

Operaciones ofensivas en el ciberespacio atribuídas a Irán

Antes de entrar en las capacidades ofensivas de Irán recordemos que históricamente este país ha sido uno de los grandes objetivos de muchas APT. En 2015 analizamos esta situación mi compañero Antonio Sanz y yo en un paper sobre la madurez de las cibercapacidades de los principales actores de Oriente Medio que les invito a consultar si lo desean. A la mayoría de las grandes potencias del mundo se les han atribuído campañas entre cuyos objetivos estaba Irán; así a USA se le ha atribuído Stuxnet (2010), Duqu (2011), Flame/miniFlame (2012), Regin (2014), Equation (2015), etc., todas ellas con intereses en Irán. A Rusia se le han atribuido campañas también centradas en este país como Turla, Epic Turla o Black Energy de 2014, etc. E incluso a la Unión Europea se le han atribuido campañas en la zona como Animal Farm (2015) o Careto (2014).

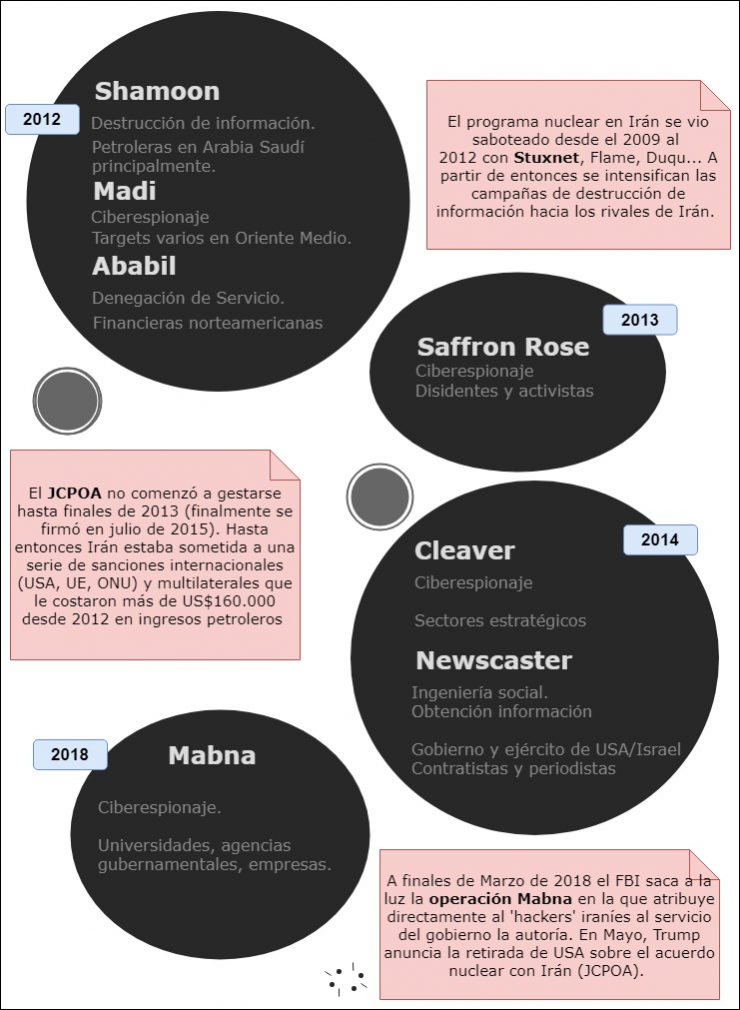

Analicemos ahora algunas de las últimas operaciones ofensivas que más repercusión han tenido y que han sido atribuidas a Irán en los últimos años trazando una línea histórico-temporal.

Aparecen dos tipos de campañas, unas centradas en represalias como pueden ser ataques de denegación de servicio, o directamente distribución de malware de tipo wiper con el objetivo de dañar las infraestructuras TI de los objetivos. Por otro lado campañas APT más sofisticadas centradas en espionaje a objetivos de interés. Como se observa a continuación, las campañas de tipo espionaje han ido tomando más protagonismo en los últimos años.

En general a los grupos que operan supuestamente patrocinados por Irán como son APT33, APT34, APT35, se le atribuyen diferentes campañas sofisticadas y metódicas con el objetivo de exfiltración de información de inteligencia estratégica de contratistas de su área de interés como USA, Arabia Saudita o Israel, compañías energéticas en Oriente Medio o redes de investigacion universitaria. También se habla mucho del ICA (Iranian Cyber Army) como grupo conectado al gobierno de Irán y al que se le atribuyen numerosas operaciones en el ciberespacio. El ICA, según algunas fuentes, sería una rama dentro de Islamic Revolutionary Guard Corps (IRGP) al que según algunas fuentes israelíes en 2013 ya se le situaba como la cuarta potencia cibernética del mundo. Algunas fuentes informan que el Iranian Cyberarmy se encarga de las operaciones cibernéticas más complejas y sofisticadas, dado el alto grado de preparación de sus integrantes, y la Basij Paramilitary Force, fuerza paramilitar formada por voluntarios subordinada a la IRGC, se encargaría de operaciones cibernéticas más básicas.

En general a los grupos que operan supuestamente patrocinados por Irán como son APT33, APT34, APT35, se le atribuyen diferentes campañas sofisticadas y metódicas con el objetivo de exfiltración de información de inteligencia estratégica de contratistas de su área de interés como USA, Arabia Saudita o Israel, compañías energéticas en Oriente Medio o redes de investigacion universitaria. También se habla mucho del ICA (Iranian Cyber Army) como grupo conectado al gobierno de Irán y al que se le atribuyen numerosas operaciones en el ciberespacio. El ICA, según algunas fuentes, sería una rama dentro de Islamic Revolutionary Guard Corps (IRGP) al que según algunas fuentes israelíes en 2013 ya se le situaba como la cuarta potencia cibernética del mundo. Algunas fuentes informan que el Iranian Cyberarmy se encarga de las operaciones cibernéticas más complejas y sofisticadas, dado el alto grado de preparación de sus integrantes, y la Basij Paramilitary Force, fuerza paramilitar formada por voluntarios subordinada a la IRGC, se encargaría de operaciones cibernéticas más básicas.

Es un hecho que Irán a día de hoy es uno de los actores predominantes en la zona en cuanto a operaciones ofensivas atribuídas. Esta dominación tiene su razón al ser por un lado el país más afectado de la zona por APTs y por otro al ser un estado que tiene la capacidad de asignar recursos al desarrollo de cibercapacidades, bien sean de fabricación propia o a través de contratistas. Después del episodio Stuxnet en Irán, el gobierno decidió priorizar sus capacidades en el ciberespacio, destinando un gran presupuesto para tal fin, incorporando a sus filas a integrantes de conocidos grupos de hackers y contratando empresas especializadas en ciberseguridad para que impartieran formación entre sus miembros. De hecho con Operation Cleaver se pone en evidencia del potencial técnico y gran capacidad de recursos del que dispondría el ciberejército iraní por entonces.

Si analizamos los diversos ciberataques podemos observar que hay una cierta evolución en los métodos empleados. Se comienza con ataques de denegación de servicio y el uso de RATs (Remote Access Tools o Herramientas de Acceso Remoto) y se pasa al uso de ingeniería social, al desarrollo de técnicas de movimiento lateral, mantenimiento de persistencia, discrección y al intento de explotar infraestructuras críticas.

Investigaciones recientes (Recoded Future)

La empresa Recorded Future incorpora un análisis sobre Irán en un informe de publicación muy reciente y que además recoge datos sobre una investigación que han llevado a cabo junto con Insikt Group basada en entrevistas a hackers/exhackers iraníes y a un análisis de tráfico relacionado con instituaciones afiliadas al gobierno iraní durante los meses de marzo y abril de este mismo año.

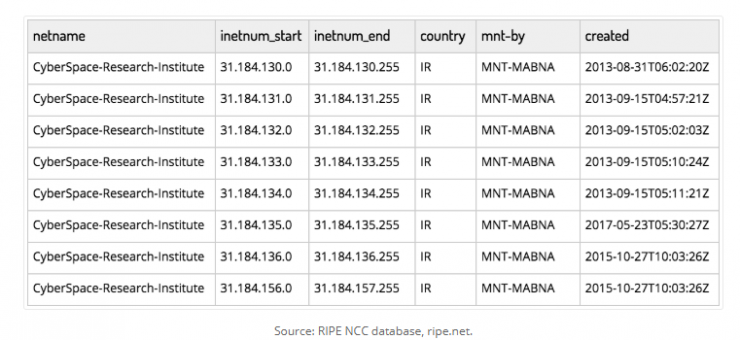

Según el informe las instituciones académicas de Irán juegan un papel clave en las operaciones ciberofensivas del país, en concreto se menciona a:

- Iran’s Cyberspace Research Institute (CSRI), vinculado a Shahid Beheshti University (SBU)

Como se observa en la imagen anterior el Mabna Institute (del que hablaremos mas tarde) estaría vinculado al CSRI.

- Iman Hossein University (IHU), fundada por IRGC

Bien, en el informe de Recorded Future se expone que entre los días 4 y 9 de abril de 2018 se produjo a través de conexiones SSH una transferencia de un gran volumen de datos entre las redes del CSRI y redes universitarias y gubernamentales de España. De igual forma también afirman detectar intercambio de grandes volúmenes de datos con el IHU. Si bien existe la posibilidad de acuerdos para intercambio de información con Irán, desde el propio informe se deja entrever que podría tratarse de algún tipo de compromiso.

También se identifica interacción entre el CSRI y la empresa Ravand Cybertech . Esta empresa está sita en Canadá pero con parte de su plantilla iraní (solo hay que echar un vistazo a Linkedin). Investigando también nos encontramos a Ravand Tazeh Inc., compañía de nombre similar a la mencionada en el informe de Recorded pero si situada en Irán y que si nos remontamos al informe en 2015 del American Enterprise Institute Critical Threats Project y Norse Corporation ya viene mencionada como una compañia asociada a la canadiense Ravand Cybertech. Ravand Cybertech históricamente ha estado vinculada al gobierno iraní. Por ejemplo según aporta el Instituto de investigación de Medios del Medio Oriente (MEMRI) el portal de la conservadora agencia de noticias Fars, asociada con los círculos militares y a la presidencia iraní www.farsnews.com estaba alojada en Ravand Cybertech. Numerosas investigaciones señalan esta relación entre las empresas Ravand y el gobierno.

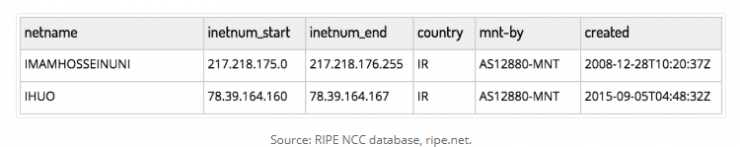

Antecedentes: Caso Mabna Institute

A finales de Marzo, el FBI anunció que había detectado una campaña de ciberspionaje atribuida a Mabna Institute (acusan directamente a 9 personas), compañía iraní supuestamente contratada por el IRGC. Se afirma que durante al menos cuatro años universidades en mas de 20 países diferentes estuvieron comprometidas.

Acusados en la reciente operación Mabna

La vía de entrada principal podría haber sido a través de diversas campañas de spear phishing dirigidas fundamentalmente a profesores universitarios.

Conclusiones

El informe de Recorded Future nos alerta de un posible tráfico no legítimo entre redes universitarias españolas e instituciones iraníes, sin embargo nos falta información sobre si se trata de un compromiso o no.

Por otro lado, tras la publicación del FBI de la campaña de espionaje por parte del Mabna Institute en la que precisamente el target principal era el sector universitario, sería interesante contemplar la posibilidad de que las redes universitarias españolas también hubiesen sido objetivo y ese tráfico sospechoso que se menciona en el informe de Recorded Future sea parte de la misma campaña del Mabna. Por supuesto todo ésto, es una hipótesis.

Nuestra recomendación es ante la duda, revisar los SSH expuestos, las conexiones con los rangos mencionados anteriormente -sobre todo en los dos últimos meses- y una política de contraseñas robusta, igual que la concienciación de nuestros empleados, desde adminsitradores de sistemas hasta profesores universitarios :)

Por último comentar que estaremos atentos ante las previsiones de USA y otras fuentes de que Irán incrementará su actividad ofensiva en el ciberespacio como represalía ante la ruptura del acuerdo nuclear. Mientras, si queréis ampliar información sobre este asunto os recomiendo el informe de Enero de 2018 “Iran’s Cyber Threat: Espionage, Sabotage, and Revenge” que se publicó desde el Carnegie Endowment for International Peace.

Otros artículos de (Cyber) Guerra Fría:

- (Cyber) Guerra Fría I: Ataque a TV5Monde

- (Cyber) Guerra Fría II: Grupo Sofacy

- (Cyber) Guerra Fría III: ¿Hack the vote?

¡Muy bueno!