1. ¿Cuántos ficheros fueron descargados del Sharepoint de magnet4nsics?

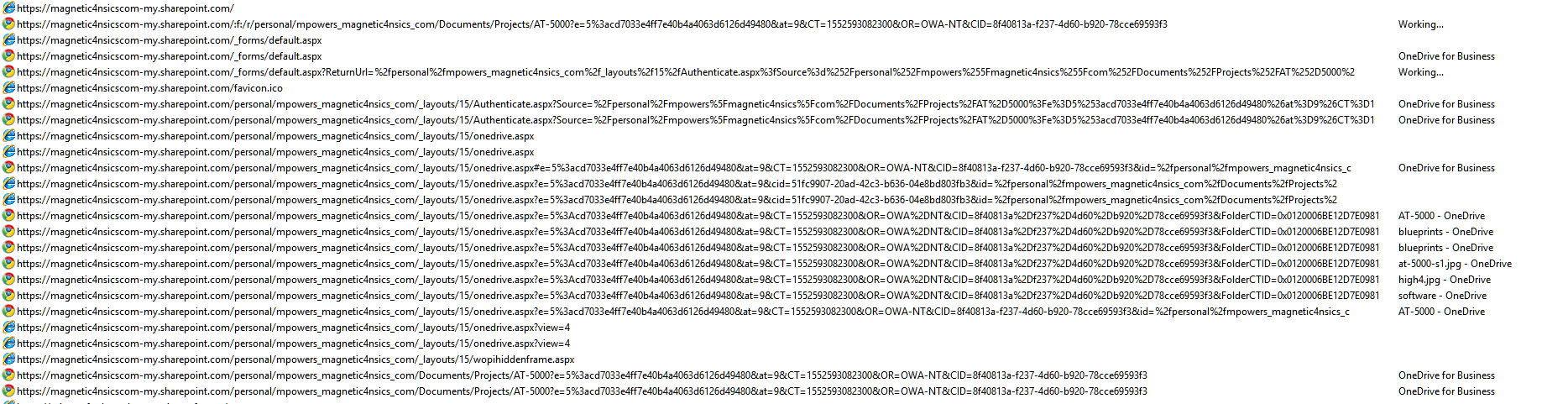

Esta parece fácil: cargamos con BrowsingHistoryView de Nirsoft (a este gente habría que comprarles un jamón por la maravilla de utilidades que tienen para nuestro uso y disfrute) el historial de los usuarios y lo revisamos, obteniendo un listado de los accesos a Sharepoint:

Si contamos los ficheros que parecen almacenados en el OneDrive nos salen 7 … que resulta ser un precioso Fail. Si nos fijamos un poco, solo tenemos dos descargas reales de ficheros: at-5000-s1.jpg y high4.jpg (el resto entiendo que será navegación por carpetas o algo similar).

* Respuesta: 2

¡EXTRA BONUS! Al responder esta pregunta nos aparece otra (y tiene pinta de repetirse unas cuantas veces más, así que vamos a recolocar un poco el orden de las preguntas).

2. ¿Cuál es el nombre del fichero que fue descargado del Sharepoint?

Aquí nos volvemos un poco locos porque … ¡leñe, en la pregunta anterior acabamos de decir que hay dos ficheros descargados! Tiene que haber algo de truco, y lo hay: en el apartado del móvil hemos descubierto un volumen cifrado con Bitlocker que hemos podido descifrar.

En este volumen encontramos en la papelera un .zip cuyo contenido se parece MUCHO a lo que hemos visto descargado en el Sharepoint. Es muy probable que el usuario haya seleccionado varios ficheros para descargar, y que éstos se hayan descargado en un único .zip. Desgraciadamente, al estar en la papelera hemos perdido el nombre del fichero para siempre … ¿verdad?

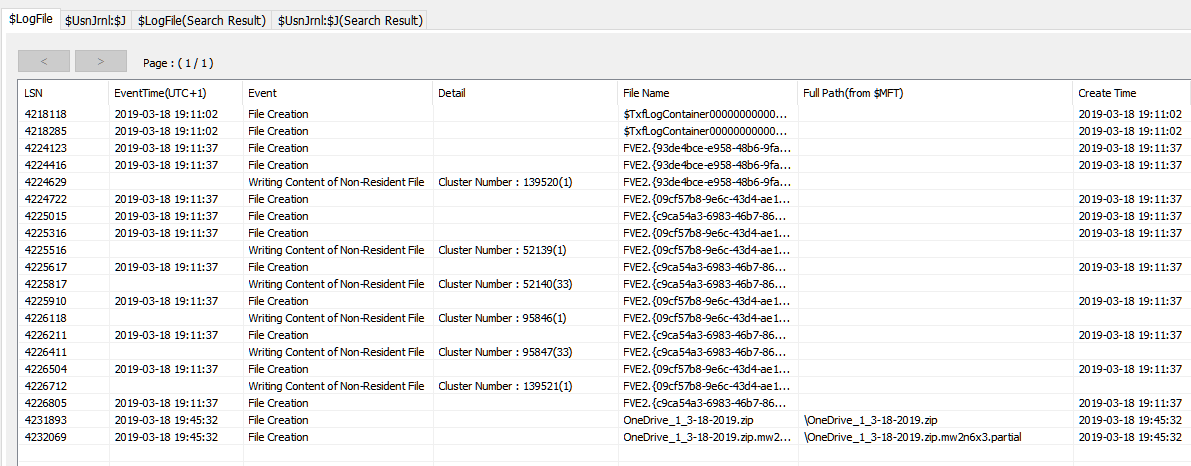

En la MFT (obviamente) no aparece, pero probablemente en el $LogFile (que guarda un registro de las operaciones realizadas sobre el sistema de ficheros) sí que lo tengamos. Si montamos la unidad de Bitlocker en el FTK Imager y extraemos el $LogFile podemos cargarlo en el NTFS Log Tracker y obtener nuestra respuesta:

* Respuesta: OneDrive_1_3-18-2019.zip

3. El 18 de marzo a las 18:58:21 Selma vio un popup de notificación de Windows. ¿Qué tipo de notificación era?

Según este artículo:

https://www.hecfblog.com/2018/08/daily-blog-440-windows-10-notifications.html

Windows guarda las notificaciones en el directorio:

C:\Users\username\AppData\Local\Microsoft\Windows\Notifications

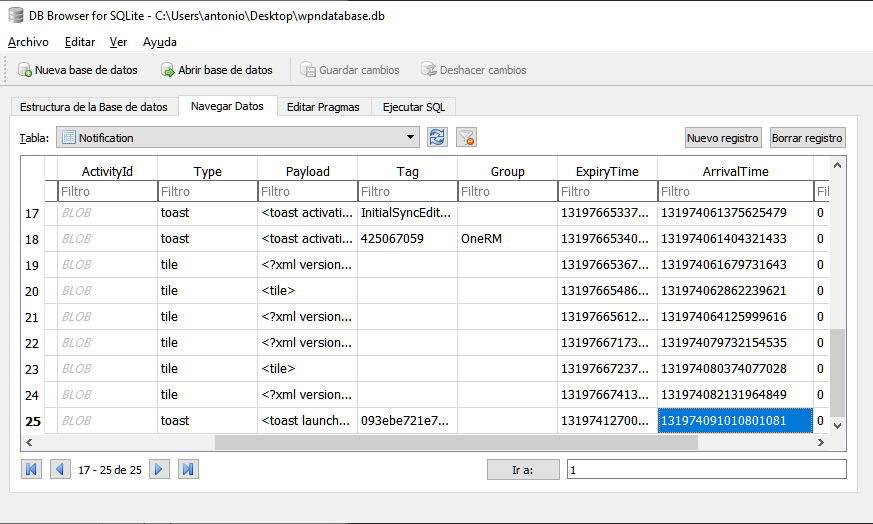

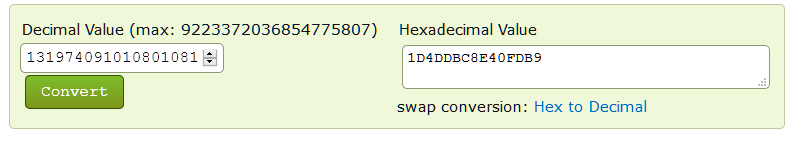

En nuestro caso observamos una BD SQLite (wpndatabase.db) que podemos abrir sin problemas con DB Browser for SQlite. Examinando las tablas encontramos la que nos interesa, “Notification”.

Esta tabla tiene una columna que parece indicarnos el tiempo de llegada (ArrivalTime), pero cuando convertimos el tiempo Epoch a humano nos sale que estamos en el año 6151. O nos hemos pasado 3 Terminators y medio o nos hemos equivocado un poco (chacha-cha-chachán). Al parecer la fecha se guarda en decimal, pero podemos convertirla a hex con un convertidor online:

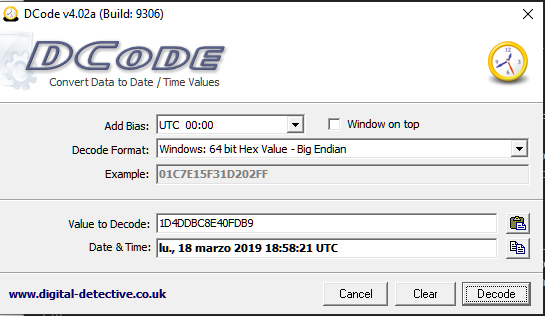

y luego convertirla a formato legible con una tool como DCode:

Empezamos por la última para establecer unos márgenes temporales, y tenemos la suerte de que es justo la que estábamos buscando.

* Respuesta: toast

4. ¿Qué fichero fue descargado primero del Sharepoint?

Nos dan dos ficheros a elegir. Si revisamos la navegación comprobamos los accesos a los dos ficheros en local:

file:///C:/Users/SelmaBouvier/Downloads/README 14/03/2019 19:53:12 file:///D:/OneDrive_1_3-18-2019.zip 18/03/2019 18:45:32

Esto es la fecha en la que fueron cargados en local, no descargados. Pero si cruzamos con las conexiones de OneDrive comprobamos que también se han producido el 18/Mar, por lo que nos quedamos con el README.

* Respuesta: README

5. El 18 de marzo a las 6:35PM Selma inició sesión en su equipo de escritorio. ¿Qué método remoto empleó para acceder al equipo?

Aquí trabajamos por eliminación. En primer lugar obtenemos la lista de programas instalados en el equipo y comprobamos que no hay instalado ningún servidor de VNC (y que Selma tampoco lo tiene instalado en su carpeta de usuario).

A continuación revisamos los logs de eventos de Terminal Server y no encontramos ningún inicio de sesión.

Por eliminación solo nos queda una respuesta posible: TeamViewer.

* Respuesta: TeamViewer ¿?

6. ¿Cuál era el nombre del equipo que Selma empleó para iniciar sesión de forma remota en su puesto de escritorio el 18 de marzo a las 6:35PM?

TeamViewer deja un log de las conexiones realizadas en el fichero:

C:\Program Files (x86)\TeamViewer\Connections_incoming.txt

Si lo localizamos con FTK Imager y lo abrimos, tenemos la respuesta:

136892318 ZBOOK 25-02-2019 20:43:35 27-02-2019 17:43:35 SelmaBouvier RemoteControl {52D6D8F5-36FF-47FA-9D62-2A9A9EF7D1BD}

1127661203 DESKTOP-B63488L 14-03-2019 19:40:13 14-03-2019 20:25:01 SelmaBouvier RemoteControl {0750C7DA-C452-410A-9751-99A4FC4D9AE8}

136892318 ZBOOK 18-03-2019 17:59:12 18-03-2019 18:14:54 SelmaBouvier RemoteControl {66628225-9782-49F3-A0CE-DA62F44F2AB9}

1222215886 JHYDE-SP 18-03-2019 18:34:18 18-03-2019 18:36:43 SelmaBouvier RemoteControl {9C67DA8F-EA96-4A5D-A4A4-E8693EACE7B3}

1222215886 JHYDE-SP 18-03-2019 18:36:48 18-03-2019 19:02:19 SelmaBouvier RemoteControl {B51BA739-ED49-4D23-9BD9-54576ABB5BF6}

A las 18.35h podemos ver que la conexión activa proviene del equipo JHYDE-SP, que nos da la respuesta correcta.

* Respuesta: JHYDE-SP

7. ¿Cuántas máquinas únicas han accedido al equipo a través de TeamViewer?

Me encantan los combos de respuestas. La pregunta anterior nos da también la solución. Si revisamos el fichero anterior observamos que tenemos 3 equipos:

- ZBOOK

- DESKTOP-B63488L

- JHYDE-SP

* Respuesta: 3

8. ¿Cuál es el número de serie del volumen en el que se guardó el fichero descargado de Sharepoint (formato: número decimal)?

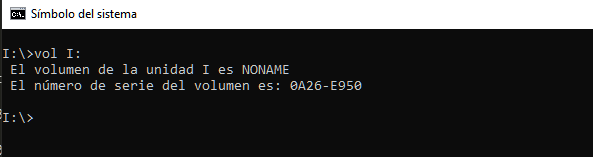

Dado que ya tenemos montado el BitLocker, tan solo tenemos que tirar del comando vol:

Eso sí, el valor aparece hexadecimal. Tendremos que usar un convertidor () para pasarlo a decimal.

* Respuesta: 2935122090

9. ¿Otra notificación fue entregada de nuevo el 18 de marzo a las 18:08:57 ¿Qué decía esta notificación?

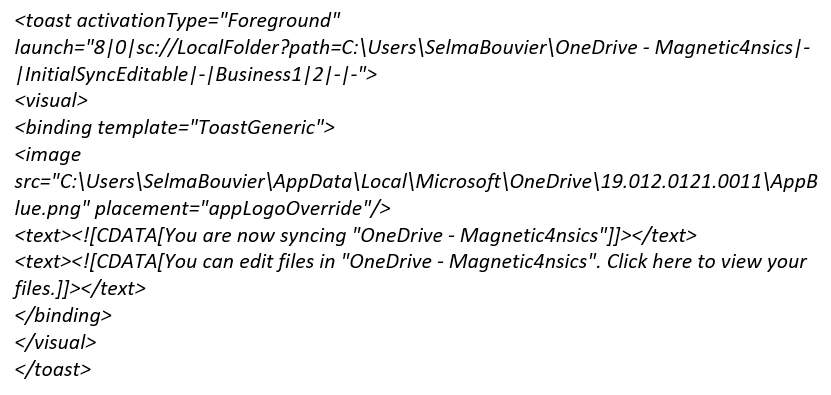

Repetimos la jugada de la pregunta 3, aunque en este caso nos cuesta un poco más encontrar la que corresponde a la fecha correcta (en este caso, la que tiene id 329). El contenido de la notificación se guarda en el campo “Payload”, que en nuestro caso nos ofrece un XML que maquetado un poco para hacerlo más visible es:

Tenemos dos campos de texto. Probamos a meter el primero y nos lo da como correcto, así que cogemos los puntos y salimos corriendo… :D

* Respuesta: You are now syncing “OneDrive – Magnetic4nsics”

10. ¿Cuántos bytes fueron enviados a través de la red por el servicio de TeamViewer?

Por culpa de esta pregunta no he terminado el reto en el fin de semana, que era mi objetivo marcado (ahora son las 23:58h del lunes, así que tampoco nos hemos desviado tanto). Pero no iba a dejar una respuesta sin resolver si podía evitarlo…

Me ha vuelto literalmente loco, principalmente porque estaba seguro de que había una solución y que tenía que ser SENCILLA. Cosas que he hecho para que veáis mi nivel de locura:

- Revisar el fichero C:\Program Files (x86)\TeamViewer\TeamViewer14_Logile.log de forma obsesivo-compulsiva.

- Rebuscar ficheros en el perfil de la usuaria (llegando hasta a hacer carving con Autopsy)

- Hacer mil búsquedas en Google para saber cómo c******* sacar la respuesta.

En un momento dado me doy cuenta de que mi escritorio de casa (que desde estas navidades es un Windows 10), tiene la posibilidad de decirme el ancho de banda gastado por aplicación si vamos a Configuración -> Red e Internet -> Uso de Datos -> Ver uso por aplicación.

Si lo sabe Windows, no tiene que ser algo que esté en un perfil de usuario, tiene que estar en Windows. Pierdo un buen rato más cacharreando con Procmon y cargando la vista para ver si soy capaz de ver qué puñetera clave del registro y/o fichero sin dar con la tecla correcta.

Continuo con las búsquedas en Google y, tras un montón de clicks, encuentro una página que es como maná caído del cielo:

https://www.tenforums.com/network-sharing/104299-capture-network-usage-command-line-powershell.html

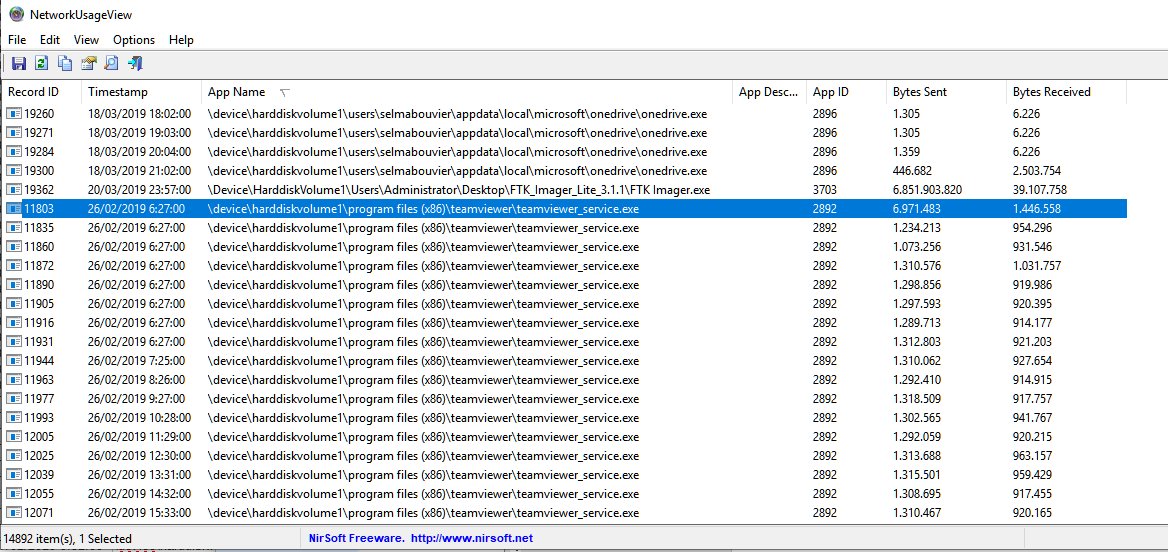

En este página dan una utilidad de Nirsoft que no conocía hasta ahora: NetworkUsageView, que te permite hacer justo lo que estábamos buscando: medir el uso de internet por aplicaciones. E incluso te dice la base de datos que Windows utiliza para guardar estos datos:

C:\Windows\System32\sru\SRUDB.dat

Extraemos el fichero con FTK Imager, lanzamos la herramienta y lo cargamos, y obtenemos una preciosa imagen:

Aquí aparecen todas las conexiones realizadas, pero podemos exportarlas todas a .csv. Nos marcamos un grep por “teamviewer_service”, la volcamos a otro CSV y ahí ya es cuestión de hacer una suma con LibreOffice y darnos la respuesta final al reto que tanto estaba buscando…

* Respuesta: 95681804