Actualmente, los ataques de ingeniera social son unos de los vectores de entrada más explotados debido a su gran efectividad.

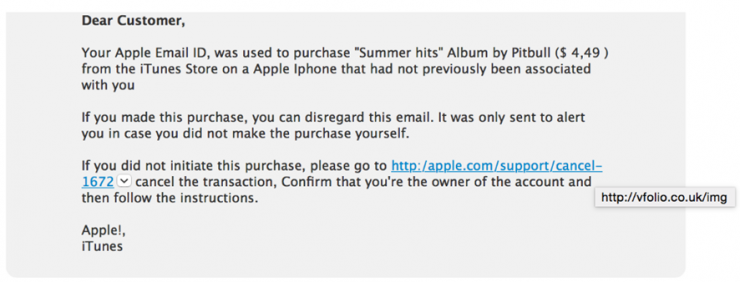

Pero ¿qué es el phishing? Entendemos como phishing un ataque de ingeniera social con el objetivo de captar o robar datos privados de los usuarios afectados: nombres de acceso, contraseñas, datos de las tarjetas de crédito, etc, normalmente mediante el uso de correos electrónicos fraudulentos genéricos.

Veamos a continuación diferentes tipos de phishing y sistemas utilizados por los criminales para este tipo de ataques.

Tipos de phishing

Spear Phishing

Es un tipo de phishing más dirigido, a diferencia del phishing genérico, este normalmente se dirige a un tipo de target específico, como por ejemplo, el administrador de sistemas de una empresa, el encargado de Recursos Humanos o incluso el conserje de un edificio.

El objetivo del spear phishing es alcanzar únicamente al target definido, por lo que, el tipo de correo electrónico generado, buscara principalmente persuadir a este a través de sus intereses, responsabilidades dentro de una organización o gustos personales.

Whaling Phishing

Similar al spear phishing, debido a que se trata de un ataque mucho más dirigido que un phishing corriente, pero con diferencias entre estos dos últimos.

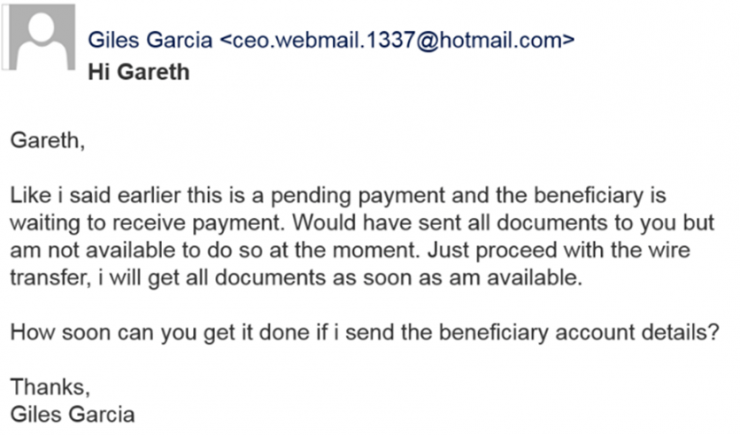

El whaling busca afectar a personas con responsabilidades en una empresa o organización simulando, normalmente, ser un correo enviado por el CEO o CFO de la empresa o por alguna entidad importante vinculada a la organización. Para llamar la atención de este tipo de usuarios, se suelen utilizar métodos de persuasión más avanzados, como por ejemplo, spoofear el origen del correo para generar confianza en el usuario y que crea que el correo es legítimo, tratar temas sensibles para la empresa o la organización, como procesos judiciales, etc.

Zombie phishing

Este proceso de phishing es algo más complejo, ya que requiere de disponer de una cuenta de correo legítima y de confianza para la víctima previamente comprometida.

Este tipo de phishing busca “reanimar” una conversación antigua completamente legítima con su víctima, para añadirle una URL maliciosa y persuadir al usuario para que caiga en la trampa.

Al tratarse de una conversación legítima, este tipo de phishing se convierte en uno de los métodos más eficaces, puesto que el usuario dispone de un lazo de confianza con el sender del correo.

Smishing

Este tipo de phishing, a diferencia de los demás, no utiliza el correo electrónico como vector de entrada. El smishing se caracteriza por ser un ataque a través de mensajes SMS.

Estos SMS suelen ser mensajes cortos y concisos, buscando generar el máximo de estrés al usuario para que caiga.

Un ejemplo de smishing podría ser un SMS que simula ser de tu entidad bancaria, informando que tu cuenta ha sido comprometida, y que se requiere que accedas inmediatamente al link del SMS para verificar la información de su cuenta y poder desbloquearla.

Vishing

El vishing, se caracteriza por ser un tipo de phishing que se realiza a través de una llamada de voz, aunque el objetivo final sigue siendo el mismo, adquirir información sensible o corporativa del usuario afectado.

Volviendo al ejemplo anterior, pero enfocado en el vishing, podría tratarse de una llamada telefónica suplantando la identidad de un trabajador de tu entidad bancaria, informando de que tu cuenta ha sido comprometida. De esta forma, el atacante podría solicitar información sensible del usuario para validar que se trata del titular de la cuenta afectada. Este método es muy eficaz para conseguir información como por ejemplo el DNI, fecha de nacimiento del usuario, etc. Gracias a estos datos, un atacante podría generar un diccionario para realizar un posterior ataque de fuerza bruta o incluso para generar un phishing mucho más dirigido y creíble hacia la víctima.

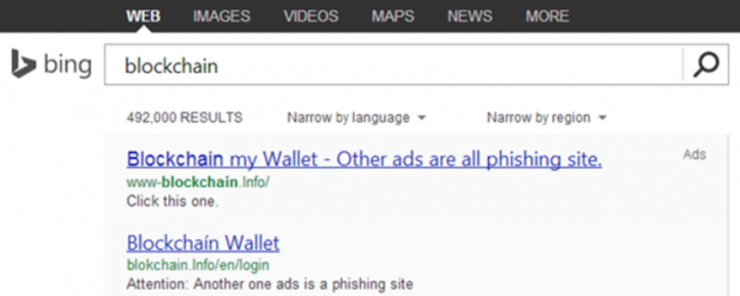

Search Phishing

Este tipo de phishing suele ser utilizado en paralelo con otros tipos de phishing. La idea detrás del search phishing, es utilizar los motores de búsqueda legítimos como Google, para posicionar una web fraudulenta mediante SEO en los primeros resultados de estos motores de búsqueda. El motivo por el cual es un método bastante efectivo, se debe a la confianza que los usuarios tienen sobre estos servicios, por lo que, normalmente, no desconfiara de los resultados obtenidos tras realizar una búsqueda en alguno de estos motores.

Haciendo uso de esta técnica, el atacante puede conseguir que el usuario descargue software malicioso, introduzca sus datos en un formulario malicioso, o que utilice códigos de descuento fraudulento en la compra de un producto popular y conocido.

Angler phishing

Debido a la extensión del uso de las redes sociales en nuestro día a día para generar lazos de confianza, el Angler phishing busca aprovechar estos nuevos métodos de comunicación para engañar a los usuarios de las redes sociales.

Un atacante podría crear un perfil en Twitter simulando ser una organización, para posteriormente, una vez ha ganado la confianza de los usuarios, generar un post con una URL maliciosa.

Un ejemplo de Angler phishing, podría ser la generación de un perfil falso de una empresa de venta de productos electrónicos, que ofrece a través de sus redes sociales una oferta sobre un producto popular, para que los usuarios accedan a la URL donde se realiza esta oferta e introduzcan sus datos personales.

Metodologías

Estos serían los principales tipos de phishing existentes, pero ¿Qué técnicas utilizan los atacantes para que estos ataques de ingeniera social sean tan efectivos y generen la suficiente confianza en la víctima para que caiga en la trampa?

Existen múltiples técnicas que, combinadas entre ellas, podrían marcar la diferencia entre un phishing efectivo y un phishing mediocre. A continuación, vamos a poner algunos ejemplos de estas técnicas sin entrar en mucho detalle.

OSINT

La primera sería hacer uso de los distintos procesos de OSINT, para obtener el máximo de información pública disponible sobre la entidad, empresa, organización o persona a la que queramos realizarle el phishing.

Esto permitirá al atacante generar un phishing mucho más consistente y con menos margen de error. ¿Quién caería en un phishing de una entidad bancaria de la que nunca ha sido cliente?

Gracias a esto, podríamos llegar a identificar logotipos, localización de una organización, nombre de los empleados, etc. Estos datos podrían ser de gran ayuda a la hora de generar, por ejemplo, una firma de correo corporativa de la empresa a la que se realice el phishing.

Dominio

Adquirir un dominio sobre el que configurar el servicio de correo y enviar el phishing es siempre una buena idea. En muchos casos y dependiendo del tipo de phishing que estemos realizando, puede ser válido e incluso coherente utilizar un correo de hotmail o gmail, aunque en la mayoría de los casos, si queremos realizar un phishing de calidad, es recomendable adquirir un dominio similar al dominio de la empresa u organización sobre la que queramos realizar el ataque.

Esto se podría realizar adquiriendo un dominio igual al de la entidad, pero con un TLD distintos, o incluso, generar un dominio con alguna letra codificada en Unicode que simule una letra del abecedario, y que, a simple vista no es distinguible, como, por ejemplo, utilizar el carácter “ƿ” en lugar del carácter “p”.

Spoofing

La suplantación de identidad siempre es un buen aliado para generar un phishing consistente, dependiendo del tipo de phishing que estemos generando, se podrá realizar un tipo de suplantación u otra, siempre vinculado a la tecnología que utilicemos. No es lo mismo spoofear el sender de un correo electrónico, a suplantar el caller ID en una llamada telefónica o SMS, estas diferencias están directamente vinculadas al funcionamiento de cada una de las tecnologías que se utilizan para la ejecución del phishing.

URL Shortener

Utilizar un acortador de URL para modificar la url visible en el phishing, de esta forma, se genera un falso estado de confianza en el usuario que recibe el correo electrónico o el SMS. No es lo mismo identificar en el correo una URL de bit.ly, a que, mediante código HTML, a primera vista se identifique el dominio legitimo suplantado mientras que la URL te redirige a la web fraudulenta generada.

Aplicando todas estas metodologías, los cibercriminales han hecho del phishing y los ataques de ingeniera social uno de los vectores más potenciales, por lo que cada vez es un vector más utilizado. Han existido casos muy famosos de phishing como, por ejemplo, el ataque a Paypal en 2003, el ataque a Sony Pictures en 2014 y el ataque a la campaña presidencial de Hillary Clinton en 2016 entre otros.

Para finalizar, os dejamos algunas estadísticas de ataques de phishing de los últimos años:

- Google bloquea alrededor de 100 millones de correos electrónicos de phishing todos los días.

- Para el primer trimestre de 2022, LinkedIn fue la empresa más imitada para los intentos de phishing a nivel mundial. Las empresas más imitadas en el 2022 fueron:

- LinkedIn (52%)

- DHL (14%)

- Google (7%)

- Microsoft (6%)

- FedEx (6%)

- El 45,56% de los correos electrónicos enviados en 2021 fueron spam.

- Junio de 2021 tuvo el mayor porcentaje de correos electrónicos no deseados enviados, con un 48,03%.

- Noviembre de 2021 tuvo el porcentaje más bajo de correos electrónicos no deseados enviados, con un 43,7%.

- El 24,77% de los correos electrónicos no deseados se enviaron desde Rusia. Otro 14,12% de los correos electrónicos no deseados se enviaron desde Alemania. Los 5 principales países de origen de correos electrónicos no deseados en 2021 fueron:

- Rusia (24,77%)

- Alemania (14,12%)

- Estados Unidos (10,46%)

- China (8,73%)

- Países Bajos (4,75%)

- El 90% de los ataques de phishing enviados a través de aplicaciones de mensajería se envían a través de WhatsApp. El siguiente porcentaje más alto es Telegram, con un 5,04%.