El mundo de la ciberseguridad cada vez se vuelve más complejo y desafiante. Con cada nueva amenaza, desde capacidades dañinas como malware o 0 days, hasta los cambios en las infraestructuras, habiendo pasado de entornos on-premise a híbridos o full-cloud, surge la urgente necesidad de esquemas y metodologías que ayuden a enfrentar estas adversidades. No solo buscamos minimizar el impacto de cualquier amenaza, sino también de alcanzar un nivel de detección y neutralización con el que nos sintamos confiados, aunque a menudo esto puede dar una sensación de falsa seguridad.

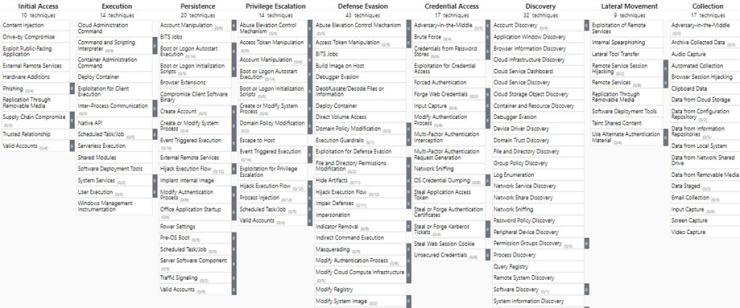

Hoy día encontramos diversos esquemas que nos ayudan a entender y contextualizar el modus operandi de los actores hostiles. Desde el ampliamente reconocido MITRE hasta el Malware Behavior Catalogue (MBC), pasando por Microsoft Attack Kill Chain y Lockheed Cyber Kill Chain, estas herramientas nos ofrecen una guía para comprender y enfrentar las tácticas, técnicas y procedimientos (TTPs) utilizados por los adversarios. Dentro de este panorama MITRE ATT&CK el esquema más reconocido. Su matriz desglosa las distintas técnicas, tácticas y procedimientos (TTPs) utilizados por los actores hostiles.

En el caso de las tácticas, se presentan las fases que un atacante puede seguir para ejecutar una operación ofensiva contra cualquier organización. Esto, además de servir como punto de partida para los analistas de seguridad, permite comprender y neutralizar el impacto lo más rápido posible. Sin embargo, en la actualidad, estamos observando cómo múltiples proveedores de herramientas de seguridad o servicios utilizan esta matriz como una competencia, en la que aquel que cubra más casillas de la matriz, se lleva el “gran premio” o es “el mejor”.

Este enfoque ha llevado a una situación donde, como advierten los expertos, el uso de ATT&CK se está saliendo de control. Por ejemplo, un proveedor puede afirmar que cubre el 100% de la técnica T1055 – Inyección de procesos. Esto sugiere que sus capacidades de detección no solo cubren técnicas básicas, como el uso de WinAPIs para inyectar código como VirtualAlloc, VirtualProtect o CreateThread, sino que van más allá, cubriendo mecanismos más customizados que evitan el uso de WinAPIs, como podría ser el uso de punteros para funciones que ejecutan shellcode ((*(VOID(*)()) pBadJuJu)(); ), o el uso de APIs no documentadas u otras de las múltiples variantes de inyección de procesos. Lo mismo ocurre con el resto de técnicas, como T1027 – obfuscating file or information, ya que existen cientos de mecanismos y herramientas que se pueden encontrar con simples búsqueda en google o en github

No obstante, existen algunas otras técnicas que, o bien ni si quiera aparecen en la matriz, o bien el procedimiento no está abordado con claridad, como es el caso, por ejemplo, de las técnicas Ghostly Hollowing, API Unhooking, Halo’s gate o Bypassing AzureAD and CA. Estas, evidencian que, aunque los proveedores indiquen que cubren un 100% de ATT&CK, no es suficiente para garantizar la seguridad de las organizaciones, por lo que se crea una falsa sensación de seguridad. Pensemos en los retos a los que los analistas de malware y Threat Hunters tienen que enfrentarse. Los adversarios utilizan increíbles formas de evadir defensas, o exfiltrar información, por lo que, aunque ATT&CK tenga documentada X técnica, muchas veces resulta casi imposible para un ingeniero de detección desarrollar los mecanismos suficientes para identificar la actividad maliciosa. Por ejemplo, algunos casos reales que hemos visto es cuando GHOST BLIZZARD exfiltra información mediante IMAP a un servicio de correo de una empresa de fachadas de UAE o a un buzón de algún ministerio ucraniano cuando su víctima es ucraniana. Al final, son escenarios complejos y específicos que los esquemas de seguridad no son capaces de cubrir, por lo que es necesario dotar a los equipos de más capacidades basadas en otras bases de conocimiento

Imagina por un momento que un proveedor afirma cubrir el 100% de una técnica en ciberseguridad. ¿Significaría eso que sus capacidades de detección y neutralización son impecables, dejándonos, como analistas de seguridad, sin trabajo?… La realidad es que nos enfrentamos a cientos de alertas con un porcentaje alarmante de falsos positivos y equipos de seguridad saturados ante la avalancha de alertas sin contexto y que carecen de visibilidad para entenderlas.

Con toda esta información, es importante destacar el valor de esquemas como ATT&CK, que hacen un trabajo excepcional recopilando información sobre las tácticas, técnicas y procedimientos de los actores hostiles. Esta información es inestimable para modelar amenazas, comprender los objetivos de las campañas de los ciberataques, clusterizar actividades similares y desarrollar estrategias de detección y neutralización entendiendo los objetivos de las TTPs, pero al final del día se trata de un repositorio de información que forma parte de los recursos necesarios para enfrentar las amenazas.

Así que, sí, como expertos de ciberseguridad, animamos y recomendamos encarecidamente el uso de estos esquemas, pero siempre con la precaución de mantener una perspectiva equilibrada. Es crucial recordar que estos esquemas son herramientas para guiar al analista, no el santo grial de la ciberseguridad.