En el dinámico y siempre cambiante panorama de la ciberseguridad, las Amenazas Persistentes Avanzadas (APTs, por sus siglas en inglés) se destacan como uno de los desafíos más relevantes. Estas amenazas, caracterizadas por su sofisticación y su capacidad para evadir las defensas tradicionales, pueden infiltrarse en las redes corporativas y gubernamentales, manteniéndose indetectables durante largos periodos. La detección efectiva de APTs es, por tanto, una prioridad crítica para proteger la integridad y la confidencialidad de la información.

Las APTs se caracterizan por su alta sofisticación y persistencia en los sistemas objetivo. Los atacantes, a menudo respaldados por recursos significativos, implementan tácticas complejas para obtener acceso no autorizado a los sistemas y extraer datos sensibles o causar daños prolongados. Estas tácticas incluyen el uso de malware personalizado, explotación de vulnerabilidades desconocidas (zero-day), y técnicas avanzadas de ingeniería social. En el plano defensivo, la matriz MITRE ATT&CK proporciona un marco integral que detalla los distintos métodos y técnicas que los atacantes utilizan en cada fase del ciclo de vida de un ciberataque, permitiendo una mejor comprensión y defensa contra estas amenazas avanzadas.

En este contexto, la inteligencia artificial (IA) emerge como una herramienta prometedora para fortalecer las capacidades de detección de APTs. La IA, con su capacidad para analizar vastas cantidades de datos y detectar patrones anómalos, ofrece una solución avanzada frente a las técnicas tradicionales de ciberseguridad. A diferencia de los métodos convencionales, que a menudo dependen de firmas predefinidas y reglas estáticas, la IA puede adaptarse y aprender de nuevas amenazas en tiempo real.

A lo largo de esta publicación, se mostrará de qué manera se está aplicando en S2 Grupo la IA para la detección de APTs en el marco del proyecto R2D2 – Reliability, Resilience and Defense technology for the griD, examinando tanto los desafíos actuales como los beneficios potenciales. Se llevará a cabo un análisis de las características distintivas de las APTs, los obstáculos en su detección, y cómo las soluciones basadas en IA pueden superar estos retos.

Comprendiendo las APTs

Las APTs están diseñadas para infiltrarse y permanecer dentro de las redes durante largos periodos sin ser detectadas. Entre sus principales características se encuentra la persistencia en el tiempo, el estar dirigidas a objetivos muy concretos, los recursos significativos con los que cuentan y la utilización de técnicas avanzadas para evitar ser detectadas.

Su ciclo de vida puede dividirse en varias fases, cada una con sus propias tácticas y técnicas. Este ciclo es ampliamente representado en la matriz MITRE ATT&CK, que desglosa las diferentes etapas y métodos utilizados por los atacantes:

- Reconocimiento: Recopilación de información sobre el objetivo para identificar posibles vulnerabilidades y vectores de ataque. Esto puede incluir la exploración de redes, ingeniería social y la búsqueda de información pública.

- Infiltración: Acceso inicial al sistema objetivo mediante técnicas como phishing, explotación de vulnerabilidades o el uso de credenciales robadas.

- Escalados, Puentes y Privilegios: Una vez dentro, se establecen puntos de apoyo persistentes, utilizando malware personalizado y técnicas de escalada de privilegios para garantizar su presencia continua.

- Expansión Lateral: Movimiento lateral dentro de la red, comprometiendo otros sistemas y cuentas para ampliar su acceso y recopilar más información.

- Exfiltración y Mantenimiento: Los datos sensibles son extraídos lentamente para evitar la detección, mientras que los atacantes continúan manteniendo su presencia en el sistema objetivo.

- Cobertura y Evasión: Para evitar la detección, eliminación de rastros de su actividad y utilizan técnicas avanzadas para ocultar su presencia.

Detección de APTs

La detección de APTs presenta múltiples desafíos debido a la sofisticación y adaptabilidad de estos ataques. A continuación, se describen algunos de los principales obstáculos que dificultan la identificación y mitigación de APTs:

- Técnicas de Evasión: usan malware muy específico, técnicas de cifrado y ofuscación para ocultar su actividad, explotan de vulnerabilidades desconocidas, tienen comportamientos lentos y meticulosos que pasan desapercibidos…

- Limitaciones de las Técnicas Tradicionales de Detección: con reacciones tardías, dependencia de firmas estáticas, mucho ruido en forma de falsos positivos…

- Necesidad de un Enfoque Holístico y Dinámico, que integre múltiples fuentes de datos y tecnologías avanzadas que puedan evolucionar junto con las amenazas.

Sin embargo, la inteligencia artificial y el aprendizaje automático están revolucionando la manera en que se detectan y mitigan estas amenazas. El poder de estas tecnologías permite desarrollar soluciones que refuercen enormemente las capacidades de defensa.

Inteligencia de Amenazas

A lo largo de los años, el equipo de seguridad de S2 Grupo ha recopilado una vasta cantidad de inteligencia de amenazas, que incluye información detallada sobre las tácticas y técnicas empleadas por diversas APTs, estructuradas según los estándares de la matriz MITRE ATT&CK. Esta base de datos, correctamente normalizada, proporciona un recurso de valor incalculable para identificar patrones y comportamientos asociados con actividades de estos grupos.

A ello hay que sumarle la herramienta interna, Carmen, enfocada en la detección de APTs y en facilitar el proceso de Threat Hunting. Esta herramienta incorpora, entre otras capacidades, una serie de analizadores diseñados para identificar indicios de presencia de APTs dentro de una organización.

Inteligencia Artificial

Para mejorar la precisión y eficacia en la detección de APTs de Carmen, se plantea el desarrollo de un módulo de Inteligencia Artificial como complemento. Este módulo recibe como input tanto la inteligencia de amenazas histórica como los resultados estandarizados de los analizadores de Carmen, para realizar una correlación entre ambas fuentes de información. Es importante estandarizar primero la salida de los analizadores para que esta se alinee con la inteligencia de amenazas. Dicho módulo consta de dos fases principales.

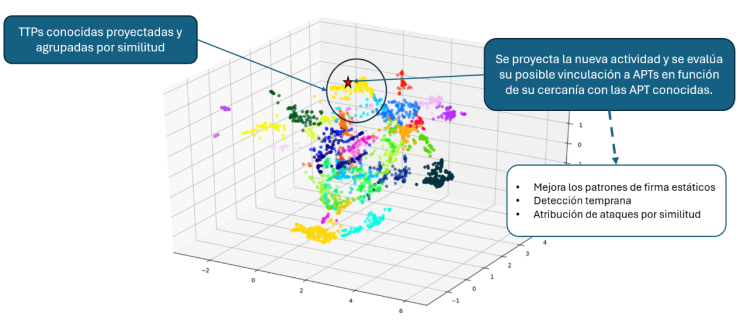

1. Proyección en un Espacio N-dimensional: Utilizando técnicas de Procesamiento del Lenguaje Natural (NLP, por sus siglas en inglés), se proyecta cada táctica y técnica de la base de datos de inteligencia de amenazas en un espacio n-dimensional. Este mismo proceso se aplica a los resultados de los analizadores de Carmen. Al representar estos datos en un espacio común, podemos medir las distancias y relaciones entre ellos. Si los resultados de un analizador de Carmen se encuentran cerca de alguna de las amenazas conocidas en este espacio, se identifica una posible correlación, señalando indicios de una APT.

2. Correlación y Detección de APTs: En la segunda fase, se correlacionan todas las alertas generadas. Esta correlación se realiza mediante un algoritmo que actúa como un calculador de probabilidad de cara a estimar el riesgo de una APT. Al correlacionar múltiples indicios y alertas, el algoritmo proporciona una estimación del riesgo asociado, permitiendo una evaluación más precisa y rápida de la situación. Este enfoque no solo aumenta la precisión de detección, sino que también permite una identificación temprana de amenazas, brindando a las organizaciones la oportunidad de responder antes de que se produzcan daños significativos.

Como conclusión, dado que la detección de APTs es una necesidad imperiosa en la era digital actual, la IA se perfila como una gran aliada en esta lucha. El módulo aquí descrito, desarrollado en el marco del proyecto europeo R2D2, presenta un enfoque innovador que combina inteligencia artificial, NLP y una base de datos de inteligencia de amenazas, y permite dotar a la herramienta Carmen de nuevas capacidades con las que favorecer la identificación temprana de amenazas, aspecto crucial para prevenir y mitigar daños significativos. La implementación de estas nuevas tecnologías representa un paso vital hacia una ciberseguridad más proactiva y robusta, asegurando la resiliencia de las infraestructuras digitales frente a las amenazas más avanzadas.

Funded by the European Union. Views and opinions expressed are however those of the author(s) only and do not necessarily reflect those of the European Union. Neither the European Union nor the granting authority can be held responsible for them. Horizon Europe – Grant agreement Nº 101075714.