Hace años, los que nos dedicábamos de una u otra forma a seguridad solíamos hablar mucho de la seguridad informática: aspectos exclusivamente lógicos, que aglutinaban contraseñas, cortafuegos, sistemas de detección de intrusos, permisos de archivos… importando poco o nada lo que hubiera por encima (usuarios, instalaciones físicas, organizaciones…). Tiempo después pasamos a hablar de la seguridad de los sistemas de información, que venía a ser muy similar pero ya era un concepto en el que se introducía la palabra “información” (un buen avance, ya que la seguridad per se es difícilmente defendible). Con el paso del tiempo, nos fuimos dando cuenta de que lo que que realmente importaba proteger era la información —no exclusivamente los sistemas que la tratan—, tanto desde el punto de vista de lógico como desde otros muchos puntos de vista (humano, organizativo, seguridad del papel…), y dejamos de hablar de seguridad de los sistemas para pasar a hablar de seguridad de la información, algo que se mantiene casi hasta la actualidad.

Hace años, los que nos dedicábamos de una u otra forma a seguridad solíamos hablar mucho de la seguridad informática: aspectos exclusivamente lógicos, que aglutinaban contraseñas, cortafuegos, sistemas de detección de intrusos, permisos de archivos… importando poco o nada lo que hubiera por encima (usuarios, instalaciones físicas, organizaciones…). Tiempo después pasamos a hablar de la seguridad de los sistemas de información, que venía a ser muy similar pero ya era un concepto en el que se introducía la palabra “información” (un buen avance, ya que la seguridad per se es difícilmente defendible). Con el paso del tiempo, nos fuimos dando cuenta de que lo que que realmente importaba proteger era la información —no exclusivamente los sistemas que la tratan—, tanto desde el punto de vista de lógico como desde otros muchos puntos de vista (humano, organizativo, seguridad del papel…), y dejamos de hablar de seguridad de los sistemas para pasar a hablar de seguridad de la información, algo que se mantiene casi hasta la actualidad.

De un tiempo a esta parte, estamos empezando a dejar de hablar de seguridad de la información para hablar de seguridad de los procesos de negocio, intercalando en muchos casos el adjetivo “integral”. El resumen es muy sencillo: las organizaciones actuales están —o suelen, o deberían estar— orientadas al proceso de negocio, y así una organización ejecutará unos determinados procesos para poder sobrevivir. Si alguno de estos procesos falla de forma considerable, sin importar el porqué, se degrada la seguridad global y la organización se somete a un riesgo determinado, también global. De esta forma, el riesgo global de la organización, R, puede definirse como el sumatorio ponderado de los diferentes riesgos a que están sometidos sus procesos.

¿Y cuáles son los riesgos de estos procesos, y por extensión, los de la propia organización? Cada proceso, para ser ejecutado de forma correcta, completa y continua (esto es, que funcione tal y como debe hacerlo y de forma continuada en el tiempo), necesita de una gestión determinada (riesgo organizativo) para que unas personas de la organización (riesgo humano) puedan ejecutarlo satisfactoriamente con una técnica —o tecnología— concreta (riesgo técnico) y bajo unas condiciones de contorno establecidas (riesgo físico y riesgo legal); por encima de estos tipos de riesgos, tenemos riesgos adicionales, no englobados en ninguna de las categorías anteriores —por ejemplo, el riesgo semántico—, muchas veces fuera del control de la organización pero que puede degradar de forma significativa no sólo su imagen o marca, sino también su capacidad de operación. Así, el riesgo que afecta a un determinado proceso no es más que el sumatorio ponderado de los riesgos anteriores.

Obviamente, el escenario ideal sería llegar a nuestra oficina y ver el nivel de riesgo R; si es bajo, asumible, podemos ir a tomar un café. Si es medio, debemos ver qué proceso puede degradar nuestra seguridad y, si corresponde, tomar acciones al respecto, y si es alto, preocupémonos de forma inmediata. Pensemos que al Director General de una organización le importa que sus procesos comerciales, de facturación, de operación… funcionen bien (sean seguros); si se degradan, probablemente le dará igual que sea por culpa de un pirata informático, de un servidor caído, de un butronero o de la caída de la bolsa: en cualquier caso, el negocio está en riesgo y hay que tomar acciones para mitigarlo.

Ahora la pregunta del millón: ¿cómo podemos cuantificar cada riesgo que afecta a un determinado proceso? Se admiten ideas (yo os pasaré las mías en otro post :)

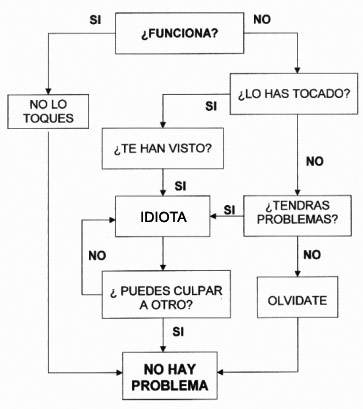

Muy bueno el gráfico. Los que nos dedicamos a esto creo que cada vez somos más conscientes de la importancia que va a tener la “seguridad de la información” en las empresas del futuro. La seguridad es una disciplina “horizontal” que trata de hacer que la empresa no se vea alterada por los agentes externos. Como tal, sólo aspiramos a hacer que todo funcione normalmente. Es la causa principal por la que se valora poco nuestro trabajo porque todos suponemos que las cosas funcionan y funcionarán. En el dibujo sería la linea que corresponde al ¿Funciona?->No lo toques->No hay problema.

Lo deseable en cualquier caso es como bien apuntáis que al llegar al despacho se dispusiera de un panel del nivel de riesgo y según su variación poder tomar acciones. Sin embargo si de algo nos debe valer la presente crisis es para aprender de los errores del pasado. La gestión del riesgo es una disciplina nueva para el área de la seguridad de la información, pero una herramienta vieja para otras áreas de conocimiento. En esta url (http://blog.ca-grc.com/2009/02/financial-crisis-what-areas-of-risk-management-actually-failed/ )se pueden encontrar documentos que reflexionan sobre qué ha podido fallar en la gestión del riesgo para no haber precedido la actual crisis.

En nuestro sector vamos a tener la suerte posiblemente antes de final de año de contar con ISO 27004, que establece qué medir y cómo. Básicamente determina un subciclo PDCA vinculado a la medición y cómo establecer de forma correcta y completa indicadores fiables. Es la vuelta de tuerca que necesita un SGSI para no caer en los malos vicios de la “calidad”. Sistemas de gestión que no mejoran o no obtienen buenos resultados no son buenos sistemas.

La suerte que tenemos en la seguridad es que los datos por suerte no mienten y no se basan en valoraciones subjetivas. Son los que son y la seguridad será determinada por los datos que vayamos obteniendo según el transcurrir de nuestras actividades y procesos. Lo que no tengo muy claro es si las empresas y organismos van a darle transparencia a estos indicadores para que sus clientes puedan valorar de forma objetiva si una empresa es o no digna de confianza. Los que tengan buenos resultados seguro que si lo harán y por ello podrán ser más competitivos. El resto, puede que se vean arrastrados por esta inercia y tengan que sufrir ese yugo.