Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.

Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.

De un tiempo a esta parte, a nadie se le escapa que la seguridad informática ha comenzado a tener su pequeño rincón en los medios generalistas, saliendo de ese nicho geek en el que permanecía hasta hace poco. Presencia lógica por otra parte, derivada de a) la popularidad que Facebook, Tuenti, Twitter, e Internet en general van teniendo y b) de las preocupaciones sobre la privacidad, los datos personales, el comercio electrónico y etc. La consecuencia es que cualquier pérdida de datos, intrusión, robo de contraseñas/tarjetas de crédito o similar aparece al poco tiempo no sólo en Kriptópolis sino también en las páginas de tecnología de El Mundo y El País, por citar algunos —dejemos aparte la exactitud con la que se abordan las noticias, que no es el tema de hoy—. Por supuesto, las especificidades técnicas de los ataques siguen siendo terreno privado del personal especializado, y ni falta que hace que deje de serlo.

Resumiendo lo anterior, a medida que Internet entra en la vida de las personas y las empresas, y sus datos circulan por la red (porque esos datos son a todo lo que se reduce esto de la seguridad informática, ya ven que somos así de simples), de la misma forma lo hace la seguridad. Al respecto, aunque no estoy seguro de hasta qué punto es correcto, ni soy un experto en la historia del automóvil, me gusta comparar la evolución de la automoción con el de la informática, y pensar en cómo los adelantos técnicos (que hasta que el CO2 hizo su aparición solía ir asociada al incremento de velocidad) han ido siempre acompañados de mecanismos de seguridad pasiva y activa.

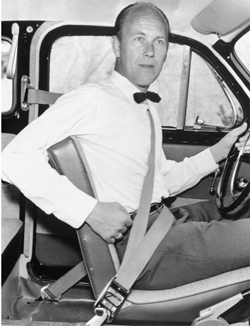

Al respecto, a pesar de que si mira uno alrededor parece encontrarse en una época ultra-tecnologizada, opino que no es más que una impresión relativa, e Internet y la informática en general no se encuentran comparativamente mucho más allá de dondes estaban los coches por allá por la Etapa Pre-Guerra, justo entre la Gran Depresión de 1929 y la Segunda Guerra Mundial (fíjense lo que nos queda por recorrer, sin ABS, Airbags, ESP, y demás inventos). A día de hoy tenemos los elementos básicos para “rodar” por las carreteras: antivirus, cortafuegos, segmentación de redes, antispyware, copias de seguridad, etc., pero las consecuencias de cualquier impacto suelen ser desastrosas. Sólo ahora estamos empezando a aplicar lo que podría ser el cinturón de seguridad de la informática (corporativa): la norma ISO 27001. Pero al igual que con este dispositivo de seguridad cuando surgió, lejos estamos de su estandarización, y de su correcta aplicación: piensen en aquel que lo lleva puesto doblado, para que no moleste, en aquel que se lo pone sólo cuando ve a la Guardia Civil para evitar la correspondiente sanción, en aquel que no se lo pone porque piensa que le provocará algún tipo de lesión, sin olvidar al que lo lleva sólo en los asientos delanteros pero no en los traseros. Seguro que encuentran muchas otras analogías.

Sólo es cuestión de tiempo que este cinturón de seguridad figurativo se implante, evolucionando quizá como en su día lo hizo su contrapartida automovilística, y adaptándose a las circunstancias de cada organización, dentro de unos mínimos (i.e. tres puntos de anclaje en utilitarios, y cinco puntos en deportivos o sillas para niños). A lo largo de posteriores entradas entraré a analizar los distintos “puntos de anclaje” de dicha norma que en mi opinión (y en la de muchos otros) son de vital importancia para cualquiera que pretenda gestionar datos, sean de la naturaleza que sean. Por mi experiencia profesional y diferentes estadísticas y estudios que aparecen periódicamente, pocas son las organizaciones que, a pesar de la “velocidad” a la que funcionan, hacen algún tipo de utilización de cifrado, tienen estandarizados aspectos de cláusulas de confidencialidad / privacidad, gestionan incidencias y/o la disponibilidad de sus sistemas, disponen de un diseño adecuado de las salas de servidores (incluyendo controles ambientales), tienen controles de acceso físico apropiados, han desarrollado y prueban regularmente sus planes de continuidad, o estudian la aparición de incidencias repetitivas, entre muchos otros. Por supuesto, nadie les va a sancionar por no disponer de dicha norma (aunque es obvio que puede considerarse una ventaja competitiva, el mercado no está preparado aún para que carecer de un SGSI conlleve una penalización cuantificable, excepto probablemente no poder optar a determinados concursos públicos), pero las consecuencias en caso de sufrir una colisión son mucho menores, aunque todos pensemos siempre que nunca nos tocará a nosotros (y sigamos acelerando). Eso, por supuesto, siempre que uno se preocupe de mantenerlo a punto y lo utilice correctamente.

Después de todo, estarán de acuerdo en que todo esto de Internet está empezando a tomar una velocidad que es necesario tomarse en serio, y sólo hemos empezado. Aunque estaremos de acuerdo en que la analogía que he utilizado tiene sus pegas, seguro que para el ABS, o los airbags pueden encontrar otros “elementos”, tales como ITIL o la norma BS25999 (Gestión de la Continuidad de Negocio), pero si les parece, dejaremos eso para una futura serie de entradas. De momento, nos centraremos en el cinturón de seguridad, considerado el sistema de seguridad pasiva más efectivo jamás inventado.

Genial, como siempre Manuel

¡¡Gracias!!