(La entrada de hoy corre a cargo de Xavi Morant, colaborador de Security Art Work)

La nueva intrusión de la red interna de Sony no pasará a la historia por las técnicas utilizadas por los atacantes, ni por la dificultad en su ejecución, ni por el volumen de datos expuestos.

La nueva intrusión de la red interna de Sony no pasará a la historia por las técnicas utilizadas por los atacantes, ni por la dificultad en su ejecución, ni por el volumen de datos expuestos.

Esta intrusión se recordará por la escenificación que han planteado los atacantes. En sí parece una película de suspense; tiene de todo lo que se podría buscar en una novela de género: mensajes extraños, imágenes con calaveras, amenazas manifiestas, referencias al 11S, un primer aviso con un listado de todo a lo que han tenido acceso y posteriormente la publicación paulatina y meticulosa de información interna que compromete a varios grupos dentro de Sony: presupuestos, discusiones, información de sistemas informáticos y claves de acceso, además de información de los propios trabajadores (claves, número de la seguridad social, etc.), información de actores (pasaportes de Angelina Jolie y Cameron Diaz, el móvil de Brad Pitt). Después, descalificaciones expresas sobre personajes del mundillo de las películas que teniendo en cuenta que este tipo de personajes son muy propensos a aparecer en cierta clase de prensa, es evidente que amplía sobremanera la publicidad que se ha dado a esta intrusión y a los distintos grupos de personas a los que les llegará la noticia (hasta la camarera del bar de la esquina me ha preguntado por el tema este: ¿Es verdad que ha salido Brad Pitt en paños menores? En fin…).

Bromas aparte, si recapitulamos podemos recordar que Sony ya sufrió una gran intrusión en PlayStation Nerwork allá por el 2011 y se filtraron datos personales de 80 millones de usuarios. Tras este incidente se supone que tendrían un gran toque de atención y que prepararían concienzudamente sus sistemas. De hecho Sony dispone de un equipo de respuesta a incidentes GSIRT, pero ¿es suficiente?, ¿lo tiene todo bajo control? Pues no.

Basta saber que el 17% de los sistemas de sus redes son opacos para este centro (no monitorizan 127 de unos 923 dispositivos de red) con lo cual su conocimiento de la situación de seguridad de sus sistemas es parcial. Del 17 de septiembre de 2013 hasta el 30 de junio de 2014 han sufrido 195 incidentes. Sin ir más lejos, el 16 de enero de 2014 sufrieron una intrusión en el portal www.sonypictures.de en la que los atacantes tuvieron acceso a información de 47.740 usuarios que estaban registrados en esta página y consiguieron modificar la página web para que infectara con un malware a los internautas que accedieran.

Un usuario se quejó de este incidente a través de la página de Facebook de Sony pero se puede comprobar que en los correos de los directivos de Sony, que han sido hechos públicos, se decidió ignorar la queja de esta persona además de no hacer ningún tipo de anuncio o declaración sobre este incidente. Posteriormente en febrero de este mismo año tuvo lugar otra intrusión en la que se consiguió acceder a información de cines en Brasil. En agosto la red PlayStation Network sufrió un ataque de denegación de servicio pero no afectó a los datos de sus 53 millones de usuarios y solo duró un día.

Como podemos ver, la seguridad de sus sistemas y la protección de los datos que gestiona Sony no ha sido una prioridad en los objetivos de la empresa.

Veamos la sucesión de eventos:

- Viernes 21 de noviembre: Cinco altos cargos de Sony reciben un correo firmado por “God’sApstls” indicando que han sufrido un gran daño y que Sony debe pagar económicamente por ello, caso contrario Sony será ‘bombardeada’.

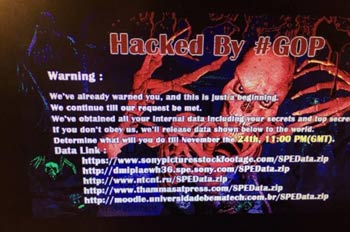

- Lunes 24 de noviembre: La amenaza empieza a ejecutarse. En un grupo de ordenadores de empleados de Sony Pictures aparece una imagen con una calavera y un mensaje: “Hacked by #GOP” que indica que sus peticiones deben satisfacerse. En caso contrario harán pública toda la información que aparece en un listado descargable por redes torrent. Algunas cuentas de redes sociales también son utilizadas por los atacantes y acusan a los directivos de Sony de criminales.

Sony opta por enviar a los empleados a casa e indicarles que no se conecten a la red interna ni al correo, además de apagar la Wifi de los dispositivos móviles. - Lunes 1 de diciembre: Aparecen torrents de las películas ‘Corazones de acero‘ (‘Fury‘, David Ayer, 2014), la nueva ‘Annie‘ (Will Gluck, 2014), ‘Mr. Turner‘ (Mike Leigh, 2014), ‘Siempre Alice‘ (‘Still Alice‘, Richard Glatzer y Wash Westmoreland, 2014) y ‘To Write Love On Her Arms‘ (Nathan Frankowski, 2015). Salvo la primera que ya había sido estrenada en Estados Unidos, el resto aun no habían sido estrenadas oficialmente.

Sony Pictures empieza a sospechar que el origen de la intrusión es la comedia ‘The Interview’ en la que dos supuestos periodistas atentan contra la vida de Kim Jong-un, el líder de Corea del Norte. Esta película ha provocado un conflicto diplomático entre Corea del Norte y Estados Unidos.

El FBI empieza a investigar el incidente. - Martes 2 de diciembre: Aparece el primer conjunto de enlaces de descarga de información privada de Sony entre la que se encuentran datos en hojas de cálculo con los salarios de empleados, números de la seguridad social, direcciones, etc. También se puede encontrar el salario de los altos ejecutivos de la empresa.

El FBI hace público un comunicado en el que previene a empresas norteamericanas sobre cierto tipo de malware que parece haberse utilizado en este ataque aunque no lo menciona expresamente. - Miércoles 3 de diciembre: Se publica el segundo conjunto de enlaces entre los que destacan varios ficheros en claro con claves de distintos sistemas y credenciales de acceso, así como certificados de firma digital.

- Jueves 4 de diciembre: Nuevos enlaces para la descarga de 34Gb con presentaciones sobre la estrategia de la empresa, la justificación de ciertas películas y mucho más.

- Viernes 5 de diciembre: Aparece un nuevo correo en el que se amenaza a los empleados de Sony y a sus familias. Se les insta a indicar su nombre por correo si no quieren que les hagan daño. Así mismo indican que no tienen nada que ver con Corea del Norte.

- Domingo 7 de diciembre: Corea del Norte niega cualquier relación con el ataque a Sony Pictures pero celebra la ejecución del mismo. Por su parte Sony publica un comunicado sobre el incidente. El FBI y la empresa de seguridad Mandiant (recientemente adquirida por FireEye) investigan si está involucrada Corea del Norte y si pudiera haber tenido ayuda interna.

- Lunes 8 de diciembre: Nuevo conjunto de ficheros con información de campañas publicitarias de películas, presupuestos, alias que utilizan los famosos para registrase, incluso el teléfono móvil de Brat Pitt.

- Martes 9 de diciembre: Se detecta malware firmado con las claves de seguridad de Sony (de esta forma pasa desapercibido y se instala como programa legítimo). GOP (Guardians Of Peace) advierte a Sony que no divulgue la película ‘The Interview’. Indica que les advierte nuevamente con lo que los avisos anteriores se debían a la distribución de esta película y el origen del incidente viene a ser el mismo.

Se publican los buzones de correos de ejecutivos de Sony en los que aparece información de la cancelación de la película de Steve Jobs.

El FBI niega que el ataque provenga de Corea del Norte. - Miércoles 10 de diciembre: Sony parece estar publicando torrents falsos o incompletos de las películas y datos filtrados para evitar que la gente se descargue los originales. También se le acusa de realizar ataques de denegación de servicio contra los portales que publican la información filtrada.

- Sábado 13 de diciembre: Sony Pictures cancela la producción de ciertas películas por problemas económicos. Los atacantes publican nuevos datos de la empresa. Indican que las siguientes filtraciones irán en forma de ‘regalos’ y quieren que la gente solicite qué es lo que quieren que se publique.

- Domingo 14 de diciembre: Sony envía correos a distintos medios para que dejen de publicar noticias sobre la información que les ha sido robada o caso contrario tomará acciones legales contra ellos al hacerse partícipes de la intrusión.

- Lunes 15 de diciembre: Los atacantes amenazan a los cines que vayan a proyectar la película ‘The Interview’ con atentados terroristas.

- Martes 16 de diciembre: Los empleados de Sony presentan una demanda contra la empresa por no haber protegido suficientemente su información personal.

- Miércoles 17 de diciembre: Las cuatro grandes distribuidores se niegan a gestionar la película ‘The Interview’.

- Jueves 18 de diciembre: Sony pospone la conflictiva película hasta nuevo aviso.

- Viernes 19 de diciembre: El FBI nombra a Corea del Norte como origen de la intrusión y Obama indica que es decepcionante que se claudique ante los atacantes.

- Sábado 20 de diciembre: Los atacantes se mofan del FBI por indicar que el responsable es Corea del Norte.

- Domingo 21 de diciembre: Parece ser que Sony decide ofrecer la película gratuitamente a través de su servicio de streaming.

Según el último comunicado del FBI, el malware utilizado en la intrusión de Sony es muy similar a un espécimen utilizado en un ataque a medios de Corea del Sur en 2013, además de que se ha utilizado direccionamiento IP asociado con ciberataques orquestados por Corea del Norte. Mientras tanto Corea del Norte lo niega y propone crear un equipo de investigación conjunto para investigar el incidente.

Si todos piensan que tras el ataque se encuentra el gobierno de una nación, entonces la investigación criminal muere. Tras las declaraciones del FBI pasa a ser un caso de terrorismo internacional ante el que el presidente de Estados Unidos ha expresado su intención de dar una respuesta ‘proporcionada’, sin especificar en qué términos, pero seguro que será una respuesta cibernética. Curiosamente el lunes día 22 la red de conexión a Internet de Corea del Norte ha sufrido un corte de 10 horas.

Por los datos filtrados de Sony, parece claro que la empresa no tiene una cultura de seguridad implantada. No es un simple despiste o un eslabón débil de la cadena, se trata de un fallo amplio y considerable de toda la organización a la hora de implantar algo parecido a una razonable arquitectura de seguridad. En la situación actual, Sony tiene pocas opciones más que empezar de cero. Cada clave, cada certificado debe revocarse y ser sustituido dentro de un nuevo esquema. Es la peor pesadilla para una organización y debe ser utilizado como la lección definitiva que instruya sobre lo imprescindible que es la seguridad y lo mucho que pueden complicarse las cosas si no se afrontan con la importancia debida.

Muchas veces la gente que trabajamos en seguridad nos ponemos muy pesados con las medidas preventivas pero es que resulta indispensable. Si disponemos de una categorización de la información con separación de roles definidos que puedan acceder a ella, tendremos un sistema DLP que limitará una posible filtración en caso de que tenga lugar. De hecho, una de las posibles técnicas preventivas es disponer de información falsa o viciada al alcance de los intrusos, porque asumimos desde un principio que con el estado actual de las amenazas avanzadas o APT y con el estado actual de nuestro entorno, se trata de un riesgo que no podemos cubrir completamente. Por esto se dejan señuelos que, o bien nos permiten detectar a los intrusos, o bien hacen que los atacantes se retiren puesto que ya han conseguido información ‘valiosa’. Con el entorno tecnológico actual, basta con que un grupo tenga la motivación suficiente para que pueda llegar a obtener información privilegiada de una organización.

Hay quien opina que de vez en cuando deberíamos tener intrusiones de este tipo porque nos permite aprovechar el tirón de la noticia y llegar al gran público para concienciar a más gente sobre la necesidad de las medidas de seguridad. Y si no tenemos intrusiones, nos las fabricamos nosotros. Me comentaba Javier Cao que una muy buena medida es hacer ataques de phishing internos. De esta forma puedes saber el personal interno más susceptible de tener un incidente de este tipo y asignarle formación dirigida. Recordemos que la seguridad no es solo un problema técnico sino también un problema humano y deben entrenarse y actualizarse.

Decía Schneier que esto es como lo de Snowden, pero esta vez le ha tocado a Sony. Después de todo esto, ¿tendremos más noticias de Sony? Seguro, es un culebrón.

Si Sony aprovecha la situacion, además de aprender, podría hacer una buena película sobre su propia intrusión, y con esta cronología creo que da para Serie…

Buen articulo!

Gracias por la mención Xavier. Los simulacros, al igual que en prevención de riesgos laborales, sirven para entrenar al personal y tenerlo siempre atento. También, como segunda lectura, proporciona información de aquellos usuarios que pueden no estar bien capacitados para proteger a la organización y que serán el “eslabón debil”. Coincido con Joseba Enjuto en los comentarios que realizó en esta entrada de su blog http://secugest.blogspot.com.es/2009/03/autogestion-de-la-seguridad-basada-en.html sobre el documento de Edgar Ansola y su “Autogestión de la seguridad basada en el comportamiento del usuario” que se puede leer en http://www.docstoc.com/docs/document-preview.aspx?doc_id=4107506

Gracias a ti Javier por los enlaces ;)

Un saludo