Este post ha sido escrito en colaboración con Joan Soriano.

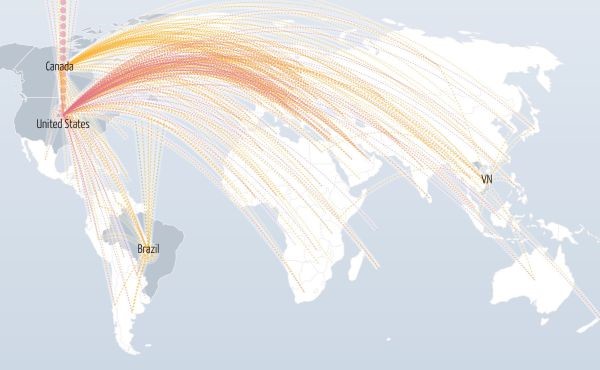

Y finalmente ocurrió. La red de dispositivos IoT que se llevaba expandiendo desde mediados de Agosto mediante la difusión del malware Linux Mirai, fijó el pasado viernes su objetivo en DynDNS, proveedor de soluciones DNS y, tal y como se ha comprobado, uno de los eslabones más críticos en la cadena de funcionamiento de Internet.

Así lo confirmó el pasado viernes el proveedor de servicios Level 3 Communications, el cual estaba monitorizando los ataques y cree que el 10% de las cámaras DVR y otros dispositivos infectados por Mirai estuvieron involucrados en los ataques del viernes que provocó la caída de sitios web tan conocidos como Whatsapp, Twitter, Paypal, Netflix o Github.

Irónicamente, uno de los ataques más graves que ha sufrido Internet en su historia, no se ha llevado a cabo mediante técnicas complejas ni sofisticadas herramientas, pues como ya comentamos, la vulnerabilidad que aprovecha este malware es la exposición de un servicio TELNET y el uso de credenciales por defecto y, sin embargo, ha supuesto la pérdida de millones de dólares.

En cuanto al culpable, todas las acusaciones recayeron en un primer momento sobre Wikileaks y la comunidad Anonymous, relacionando el ataque a una respuesta a los rumores de la muerte de Julian Assange. Esta información fue desmentida por la cuenta oficial de Wikileaks, la cual publicó un tweet donde aclaraba que Assange seguía vivo y hacía un llamamiento a parar este ataque.

Así pues, todas las hipótesis siguen abiertas de momento y, tal y como informa el New York Times, el FBI y el Departamento de Seguridad Nacional han abierto una investigación y no se descarta ningún tipo de origen, tanto criminal como gubernamental.

Cómo ya hemos mencionado, a pesar de que Linux Mirai lleva desde finales de agosto detectado, no ha sido hasta este viernes cuando hemos visto el potencial que tiene actualmente.

Esta vez ha sido DynDNS, pero si el objetivo hubiera sido otro similar, el resultado habría sido idéntico, dejando fuera de servicio los sistemas DNS, los cuales son una parte muy crítica del funcionamiento de Internet.

Debido a la naturaleza de este tipo de ataques, las soluciones para detener los ataques DDoS son bastante escasas, y ninguna de ellas totalmente mitigadora, ya que a medida que el ancho de banda generado en el ataque aumenta, las medidas tienen que ser mayores.

Las soluciones más factibles para defendernos de estos ataques son las siguientes:

- Replicación de sistemas, de forma que se pueda distribuir la carga entre varios nodos replicados.

- Sistemas IPS y DDS para detectar ataques y bloquearlos.

- Varias configuraciones de routers y firewalls, donde podamos filtrar los equipos que conozcamos de antemano que estén afectados.

Aun así, el problema fundamental que ha hecho que esta botnet apareciese, han sido las credenciales por defecto en estos sistemas, por lo que se deben aplicar medidas inmediatas en la gestión de las mismas.

Ahora la duda es, ¿cuál será el siguiente objetivo?: ¿servidores DNS principales de algún país? ¿ataques dirigidos hacia alguna infraestructura crítica?

Este suceso es el pistoletazo de salida de una nueva era, pues sólo un pequeño porcentaje de los dispositivos infectados han realizado peticiones contra el proveedor de soluciones DNS (se estima que ya cuenta con 550.000 nodos e irá en aumenta).

El número de dispositivos IoT que nos rodean crece día a día y su seguridad brilla por su ausencia.

Tenemos que ser conscientes que la cafetera con la que todos los días nos hacemos nuestro ristretto, podría ser parte de una de estas botnets, y que en cualquier momento podría estar atacando cualquier sistema del planeta.

Puede que haya un gusano en tu nevera y no esté en la fruta.

Joan Soriano y Adrián Antón

Referencias:

- http://www.microsiervos.com/archivo/internet/internet-derribada.html

- https://threatpost.com/mirai-fueled-iot-botnet-behind-ddos-attacks-on-dns-providers/121475/

- http://www.elandroidelibre.com/2016/10/ataque-ddos-internet-de-las-cosas.html

- Imagen 1: https://i1.wp.com/hipertextual.com/files/2016/10/ddos-map.jpg?resize=600%2C370&ssl=1

- Imagen 2: https://pbs.twimg.com/media/CvXhcJsWIAA4CVs.jpg:large