Como todos los meses, desde el laboratorio de malware queremos compartir con vosotros lo que se está cociendo en el mundo del malware. En este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas. Este mes destacaremos Torrentlocker y PowerShell WMIOps

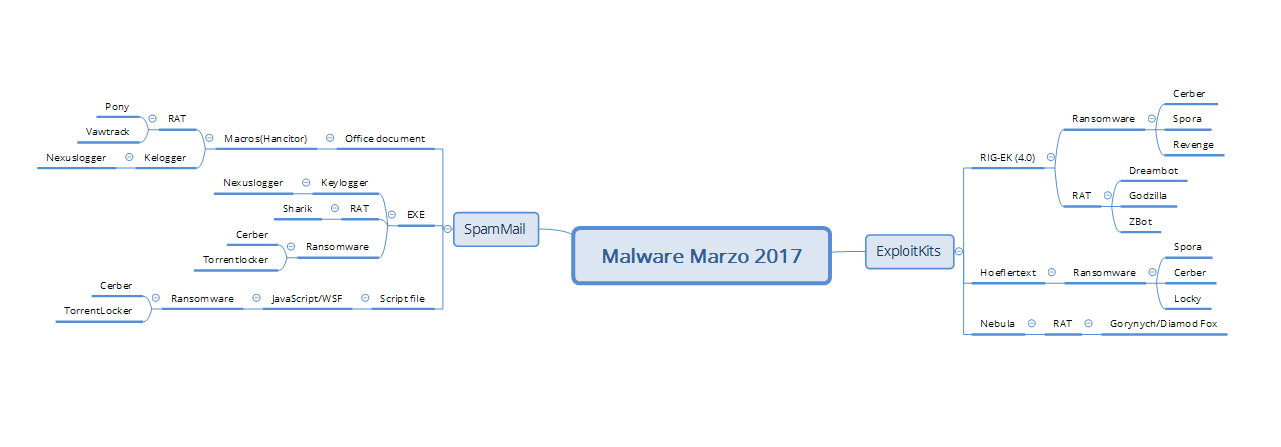

A continuación, mostramos un diagrama con la información recopilada este mes desde el laboratorio:

Este mes traemos algo nuevo que esperamos que os guste y nos ayude a ver de un modo más visual determinadas tendencias. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y fuentes propias, direcciones IP de command and controls (en adelante C2). Vamos a ver la información recopilada y a representarla de la siguiente manera:

Este mes traemos algo nuevo que esperamos que os guste y nos ayude a ver de un modo más visual determinadas tendencias. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y fuentes propias, direcciones IP de command and controls (en adelante C2). Vamos a ver la información recopilada y a representarla de la siguiente manera:

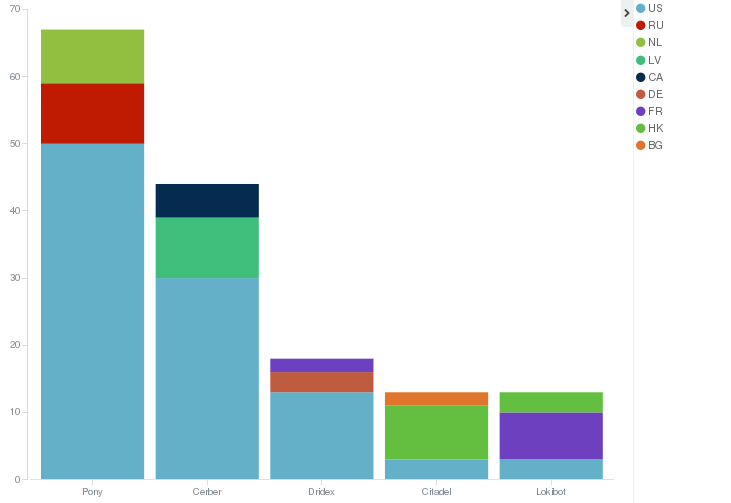

La primera consiste en el TOP 5 de C2 distintos encontrados por un mismo tipo de malware, lo cual nos ayuda a hacernos una idea de su nivel de actividad durante este mes:

Además, los diferentes colores identificados en la leyenda de la derecha, muestran el país al que corresponden cada una de las direcciones IP de dichos C2.

Además, los diferentes colores identificados en la leyenda de la derecha, muestran el país al que corresponden cada una de las direcciones IP de dichos C2.

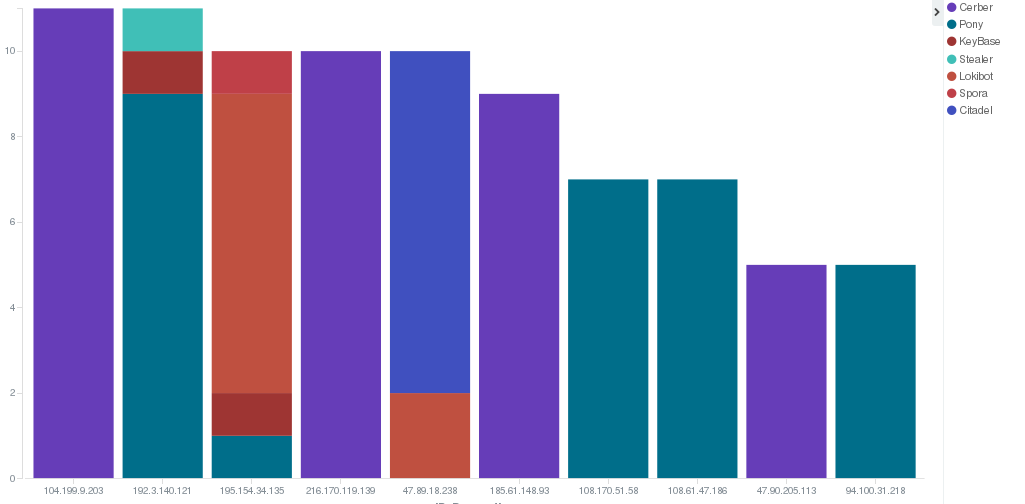

En segundo lugar, hemos organizado el TOP10 de direcciones IP con mayor cantidad de dominios de C2 distintos que hemos recopilado, llegando hasta 11 dominios a los que contactan distintas muestras para un solo servidor.

Esta vez, los colores nos muestran el tipo de malware al que corresponde cada dominio de dichas IP, es curioso lo poco que le gusta compartir server al ransomware Cerber. ;)

Esta vez, los colores nos muestran el tipo de malware al que corresponde cada dominio de dichas IP, es curioso lo poco que le gusta compartir server al ransomware Cerber. ;)

Comentado esto, lo que queremos repasar este mes, es una campaña de infección de malware a través de intentos de Phishing con correos que hacen referencia a facturas pendientes. El detalle más interesante es que en lugar de traer un documento con macros o algún “dropper” de otro tipo adjunto en el mail, contiene en el cuerpo del mensaje un link a un fichero compartido a través de Dropbox. De esta forma, pasan los filtros de adjuntos y de dominios maliciosos de muchas organizaciones sin problemas. Dependiendo del caso, desde ese link llegan “droppers” en formatos comunes o directamente la muestra de malware final, que generalmente ha sido el ransomware Torrentlocker o Cerber en casos menos comunes.

Por otro lado, este mes queremos repasar algo que no es exactamente malware, aunque creemos solo por ahora, debido a sus capacidades. Se trata de una herramienta diseñada para RedTeams que actúa como RAT. Aprovechándose de una característica de Windows llamada “Windows Management Instrumentation” (WMI) que como en la propia web de Microsoft explican:

Windows Management Instrumentation (WMI) is the infrastructure for management data and operations on Windows-based operating systems. You can write WMI scripts or applications to automate administrative tasks on remote computers but WMI also supplies management data to other parts of the operating system and products, for example System Center Operations Manager, formerly Microsoft Operations Manager (MOM), or Windows Remote Management.

Es decir, Microsoft nos proporciona herramientas legítimas para efectuar tareas que requieren cierto nivel de privilegios en máquinas remotas. Y en todo esto se basa WMIOps, un script de PowerShell que apoyándose en WMI, permite realizar gran cantidad de acciones típicas en un RAT, entre otras:

- Iniciar nuevos procesos.

- Listar los procesos en ejecución.

- Apagar, reiniciar o hacer login diferentes usuarios en el Sistema.

- Listar el contenido de directorios.

- Obtener el contenido de ficheros.

Está claro que ya hay muchas herramientas que realizan este tipo de acciones. La principal ventaja de técnicas como la que utiliza este script es que se basan en utilidades del sistema operativo, con lo cual no va a generar ni la mitad de ruido, ni va a hacer saltar las alarmas de los antivirus, pues todo es perfectamente legítimo.

Para terminar, como siempre, nos gustaría repasar la actividad reciente de los ExploitKits(EK) con más impacto durante este mes. En este caso RIG y Nebula.

RIG EK ha seguido instalando en sus víctimas distintas muestras de Ransomware como Locky, Cerber o Revenge y ha vuelto a repartir muestras el troyano bancario Zbot/Zloader (el cual hereda mucho código de Zeus) y Godzilla, un malware con características de RAT pero que generalmente se encarga de instalar otros tipos de malware como Trickbot.

También ha habido actividad de otro EK conocido como Nebula el cual parece ser una variante de Sundown. Este ha estado infectando a sus víctimas con muestras de “Diamond Fox/Gorynych” otro troyano bancario que lleva algunos años en venta por foros de la Deepweb.

Recordad que una de las mejores medidas para evitar infecciones a través de este vector de ataque consiste en mantener actualizado tanto el navegador como cada uno de sus componentes.

Desde el laboratorio de malware de S2 Grupo esperamos que les sea de utilidad esta información que compartimos cada mes.