Como todos los meses, desde el laboratorio de malware queremos compartir con vosotros lo que se está cociendo en el mundo del malware. Recordar que en este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

A continuación, mostramos un diagrama con la información recopilada este mes desde el laboratorio:

Para poder observar de un modo más visual determinadas tendencias relativas a la infraestructura de algunas amenazas actuales, una vez más queremos mostraros unas gráficas que consideramos interesantes. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y de fuentes propias, direcciones IP de Command and Control (C2 a partir de ahora).

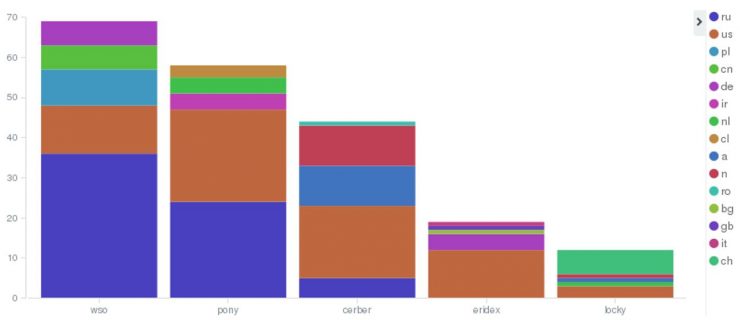

TOP 5 C2

La primera consiste en el TOP 5 de C2 distintos encontrados por un mismo tipo de malware, lo cual nos ayuda a hacernos una idea de su nivel de actividad durante este mes:

Los diferentes colores identificados en la leyenda de la derecha, muestran el país al que corresponden cada una de las direcciones IP de dichos C2.

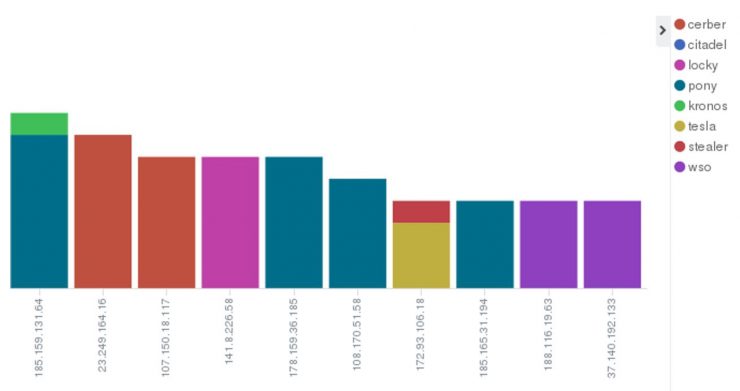

TOP10 de direcciones IP con dominios de C2

En segundo lugar, tenemos organizado el TOP10 de direcciones IP con mayor cantidad de dominios de C2 distintos que hemos recopilado, llegando hasta 16 dominios a los que contactan distintas muestras para un solo servidor.

Esta vez, los colores nos muestran el tipo de malware al que corresponde cada dominio de dichas IP.

NotPetya, ExPetya, WanaPetya, etc.

Sin duda, lo más destacado este mes ha sido este ransomware, del cual, a pesar del gran impacto mediático, aun no se saben a ciencia cierta muchas cosas, como los vectores de entrada exactos y su finalidad, ya que dado que en principio no parece que se puedan generar claves de descifrado, se descarta la posibilidad de recuperar los ficheros perdidos.

Tiene varios detalles destacables, como la utilización de varias técnicas distintas para el movimiento lateral (desde Psexec hasta EternalBlue), disponer de su propia versión reducida de mimikatz para la obtención de credenciales en memoria, hasta el hecho de que además de cifrar ficheros, también cifra el sector de arranque del sistema, al igual que su supuesto predecesor Petya.

Podéis encontrar un análisis más en profundidad al respecto en este mismo blog o en otros externos muy recomendables como este de malwarebytes o el de McAfee.

Además de NotPetya, este mes nos gustaría resaltar lo que indican los analistas de Unit42 en su artículo titulado “Decline in Rig Exploit Kit”. Según parece, apuntan a que los ExploitKits como vía de infección están usándose cada vez menos, y están cogiendo fuerza los ataques por ingeniería social, donde se engaña al usuario con actualizaciones falsas de Flash, Mozilla, etc. En estos momentos estos engaños y el malspam están siendo la principal vía de infección a los usuarios. En el artículo también advierte que esto va a temporadas, y puede que en unos meses vuelva el ExploitKit a subir “de popularidad” (los Exploit Kit se siguen usando, pero en menor medida).

Desde el laboratorio de malware hemos realizado varios análisis relacionados con Kovter, donde la vía de infección era la descarga de una actualización falsa de Mozilla Firefox y de Flash Player.

ExploitKits (EK) más activos

Para terminar, repasamos la reciente actividad de los distintos ExploitKits (EK) con más impacto durante este mes, que según hemos visto ha sido RIG EK. Este mes ha habido mucha menos actividad por parte de los EK en general, y en concreto RIG se ha centrado mucho en campañas de RATs ya típicos en el como Chthonic, Ramnit o Bunitu, y no hemos visto casos de ransomware por primera vez en mucho tiempo.

Como siempre, recordar que una de las mejores medidas para evitar infecciones a través de este vector de ataque, consiste en mantener actualizado tanto el navegador como cada uno de sus componentes.

Desde el laboratorio de malware esperamos que les sea de utilidad esta información que compartimos cada mes.