El pasado día 14 de septiembre, S2 Grupo presentó en sus oficinas de Madrid ante la prensa el informe del proyecto de investigación iHoney.

El pasado día 14 de septiembre, S2 Grupo presentó en sus oficinas de Madrid ante la prensa el informe del proyecto de investigación iHoney.

Este proyecto, que comenzó en 2014, está orientado al desarrollo de herramientas específicas para la protección de sistemas de control industrial financiado por el Ministerio de Industria, Energía y Turismo, dentro del Plan Nacional de Investigación Científica, Desarrollo e Innovación Tecnológica 2013-2016. En el desarrollo del iHoney ha trabajado un equipo multidisciplinar formado por ingenieros industriales, de telecomunicaciones e informáticos.

Uno de los elementos esenciales del proyecto ha sido la creación de un honeypot que simula una planta de tratamiento de aguas, con todos los procesos que se llevarían a cabo en una infraestructura real. De este modo se consigue una fuente de información fiable sobre la tipología de ataques que cabría esperar en una infraestructura industrial, de forma que, junto al conocimiento procedente de la experiencia del equipo de S2 Grupo, se disponga de información valiosa para el diseño de herramientas de seguridad específicas para los entornos industriales, así como la creación de estrategias de defensa de estos entornos.

Otro aspecto importante de este proyecto ha sido conocer la tipología de ataques que cabría esperar en un entorno industrial, descubrir qué individuos están interesados en realizar ataques a infraestructuras industriales, de qué conocimientos disponen y cuáles son sus objetivos.

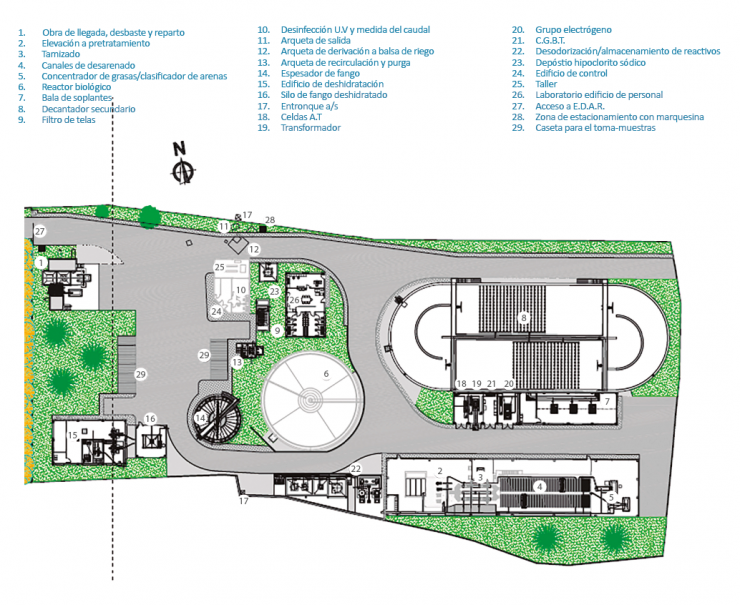

Planta de tratamiento de aguas simulada

En el informe presentado (https://s2grupo.es/es/publicaciones-y-descargas/) se recogen las diferentes fases por las que ha atravesado este proyecto. Durante el planteamiento inicial se fijaron unas premisas básicas que el honeypot necesitaba cumplir para no levantar sospechas a posibles atacantes. Para ello, el honeypot debía basarse en una infraestructura pública que permitiese un grado de interacción lo suficientemente elevado para permitir el desarrollo de ataques sofisticados y, además, estar monitorizado de forma prácticamente invisible para no generar sospechas, ya que no es habitual encontrar despliegues sofisticados en infraestructuras de este tipo.

La creación del iHoney ha supuesto todo un reto debido a la complejidad de simulación de un entorno industrial completo. Debido a esto, la fase de diseño se puede diferenciar en tres módulos.

- El primer módulo simula los procesos físicos de una planta de tratamiento de aguas, donde se ha tenido en cuenta el dimensionado de los procesos, la selección de equipos y todas las actividades necesarias para la simulación de una planta real.

- El segundo es la implementación de un sistema de control análogo al que realizaría el control de una planta real, de manera que se especifican los PLC a utilizar y el diseño de la interfaz de supervisión del SCADA.

- Por último, el tercer módulo implementa un sistema de monitorización para detectar los ataques que se recibiesen, incluyendo la arquitectura, el software y los medios físicos de conexión a Internet. Para recolectar la información acerca del comportamiento de los ataques al honeypot, se desplegó una sonda a modo de sistema de monitorización pasiva que fuese transparente para los usuarios y atacantes. Además, se desarrolló un agente específico para la recogida de logs, que utilizaba un programa tapadera para exfiltrar la información, mediante el uso del canal de comunicaciones utilizado por el protocolo de comunicaciones S7 de Siemens.

Algunas de las dificultades encontradas durante la realización del proyecto fueron, entre otros:

- La complejidad del modelado de los procesos físicos de la planta, debido a la complejidad de las expresiones matemáticas y lógicas que relacionan las distintas variables del proceso.

- La selección de una infraestructura lo suficientemente atractiva como para atraer ataques, pero cuya entidad no disuadiera a posibles atacantes.

- La integración del módulo de cálculo de simulación que ejecuta los algoritmos de cálculo de variables del proceso con las herramientas SCADA.

- La construcción del honeypot de forma que los componentes en los que reside la simulación fuesen ‘invisibles’.

Una vez terminada la fase de diseño e implementación, se inició la fase de investigación sobre el honeypot. La duración de esta fase fue de 15 meses (julio de 2015 a septiembre de 2016), siguiendo una metodología de trabajo cíclica para el análisis de la información y la mejora de las herramientas de detección.

Durante esta fase, y para dotar de verosimilitud al proyecto, se recreó un sistema de mantenimiento de la planta de tratamiento de aguas como si de una real se tratase. En este, se inducían averías en la planta y se realizaban paradas programadas para el mantenimiento de los equipos para dotar de un mayor realismo al honeypot. Durante la fase de investigación se registraron más de tres millones de alertas procedentes de seis mil ataques dirigidos al honeypot desde diferentes orígenes. Algunos países que destacan por haber realizado un mayor número de ataques son EE.UU, Holanda, Reino Unido y Rumania.

Para finalizar, algunas de las conclusiones que se pueden extraer del informe son las siguientes:

- La mayor parte de las alertas que se detectaron durante la campaña de investigación procedían de herramientas automatizadas. Este tipo de ataques se producen debido a los servicios que se encuentran expuestos a Internet en el iHoney, no por tratarse de una infraestructura industrial.

- Se descubrió que la mayoría de las IP analizadas que no reportaron actividad abusiva se centraban en realizar conexiones a servicios como FTP. Por el contrario, debido a que el iHoney presenta un servicio web expuesto, se detectaron una serie de direcciones IP catalogadas como maliciosas que probablemente realicen barridos sistemáticos por Internet para encontrar servicios web expuestos.

- Algunas de las direcciones IP que accedieron a los servidores FTP, consiguieron descargar algunos documentos con información de acceso a los servicios de la planta sin una interactuación posterior. Por otro lado, algunas consiguieron subir algunos archivos al servidor, lo que ha abierto una nueva línea de investigación sobre los archivos que se han recogido.

- Se ha comprobado que el factor humano es una parte importante para que un ataque pueda desencadenar consecuencias más graves. Al no disponer de este factor humano, se redujeron las tipologías de ataques registradas, ya que cada vez más los ataques se centran en la ingeniería social y no tanto en el ataque a los sistemas.

Estas son solo algunas de las conclusiones recogidas en el informe, que se puede descargar de forma gratuita en la siguiente dirección.