Las informaciones que han salido a la luz en los últimos meses, en especial la acusación de Mueller, han identificado diferentes tácticas y técnicas del GRU, algunas de ellas conocidas previamente -y en muchos casos ligadas a APT28- y otras que, aunque todos nos podíamos imaginar, nadie había confirmado con anterioridad. Se muestran resumidas en la siguiente tabla dichas TTP, basadas en una adaptación de las tácticas y técnicas que publica MITRE en su framework ATT&CK:

| TÁCTICA | TÉCNICA |

| Reconocimiento | OSINT |

| Reconocimiento | Reconocimiento activo |

| Intrusión | Relaciones de confianza: explotación de terceros para llegar al objetivo final |

| Intrusión | Uso de credenciales válidas, obtenidas en algunos casos gracias a los ataques de spearphishing |

| Intrusión | Spearphishing mediante enlaces dañinos en correos electrónicos, con acortadores de URL |

| Intrusión | Spearphishing mediante anexos dañinos (MS Office) |

| Intrusión | Close Access |

| Ejecución | Explotación de vulnerabilidades en el cliente |

| C2 | Uso de proxies para dificultar la traza de comunicaciones |

| Descubrimiento | Rastreo y búsqueda de archivos y directorios |

| Adquisición | Recolección automática de información, tanto técnica -de la infraestructura de la víctima- como de interés de inteligencia mediante herramientas públicas |

| Adquisición | Captura de datos introducidos por el usuario, por ejemplo vía keylogging |

| Adquisición | Captura de correos electrónicos directamente de servidores Microsoft Exchange |

| Adquisición | Adquisición de archivos de endpoints, vía forfiles |

| Adquisición | Capturas de pantalla en las víctimas |

| Exfiltración | Compresión de datos previa a la exfiltración, mediante herramientas públicas |

| Evasión | Borrado de archivos para evitar detección o extracción de inteligencia técnica, con CCleaner |

| Evasión | Borrado de registros en sistemas comprometidos, para evitar detección o extracción de inteligencia técnica, mediante wevtutil (wevtutil cl System y wevtutil cl Security) |

| Persistencia | Robo de credenciales mediante herramientas públicas y desarrollos propios |

| Destrucción | Cifrado y borrado de objetos |

Como hemos adelantado, la mayor parte de las técnicas anteriores habían sido atribuidas previamente al GRU, en concreto a APT28 (un buen detalle puede obtenerse en [1]), y entran dentro de las consideradas “normales” en cualquier operación CNE; no obstante, de todas ellas hay una que oficialmente NO se asociaba con este grupo -tampoco aparece en la acusación de Mueller-, y por tanto con el GRU, hasta el momento: las operaciones close access, que si bien se vienen ejecutando desde hace años por los servicios de inteligencia no se habían documentado en el caso de APT28. En 2018 se ha confirmado que el GRU aborda operaciones de proximidad: de los cuatro miembros del Servicio detenidos en Holanda dos pertenecen a la Unidad 26165, pero los otros dos no. Uno de ellos, MININ, se identifica como miembro de la Unidad 22177: el “Conservatorio”, la Academia Militar del Ministerio de Defensa ruso donde se forman los oficiales de inteligencia. De esta forma, y siempre aparentemente, los dos oficiales de la Unidad 26165 se encargarían de los aspectos tecnológicos de la operación, mientras MININ y SOTNIKOV de los aspectos HUMINT y de apoyo. Estas operaciones close access del GRU son similares a las que ejecuta el Special Collection Service estadounidense: operativos de la CIA y de la NSA trabajando conjuntamente para implantar en sitios de difícil acceso.

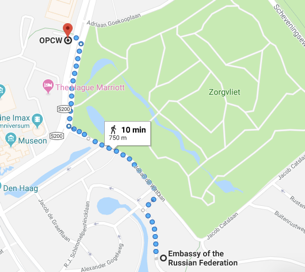

¿Por qué el GRU decide abordar una operación de este tipo para comprometer a la Organización para la Prohibición de las Armas Químicas? Quizás la OPCW fuera un objetivo duro, difícil de comprometer con técnicas puramente ciber (spear phishing, watering hole…) y eso motivó que el Servicio desplazara a cuatro personas a Holanda para la operación. O quizás aprovecharan una inspección de seguridad de la embajada rusa en Holanda, muy cercana a la sede principal de la OPCW como muestra la imagen, para intentar comprometer a esta Organización. O simplemente los cuatro miembros del GRU estaban, en realidad, haciendo una inspección de seguridad, coartada oficial pero hipótesis menos probable si atendemos al análisis de los dispositivos incautados… En cualquier caso, las pobres medidas de seguridad operacional dan a entender que los agentes del GRU en ningún momento consideraron la operación como de riesgo ni imaginaron que podrían ser detenidos y expulsados, como finalmente pasó.

También resultan interesantes para los analistas las actividades CNA puras contra Ucrania; si nos ceñimos a las tácticas expuestas por MITRE deberíamos englobar estas acciones en el ámbito de la táctica “ejecución”, también explotando vulnerabilidades en los sistemas comprometidos pero no para persistir, elevar privilegios o exfiltrar información, sino para destruir los objetivos. Pero como las relaciones que expone MITRE no son completas (es, como casi todo, un excelente trabajo en proceso continuo), para ser técnicamente correctos estaríamos hablando de una táctica nueva, por ejemplo “destrucción”: el GRU -o APT28, como prefiramos- ejecuta acciones destructivas ciegas, que no requieren persistencia ni mando y control y que por tanto no entran en las tácticas “estándar” de las amenazas orientadas al robo de información (ámbito CNE); y las técnicas del GRU para abordar esta destrucción pasan por el borrado o el cifrado no reversibles de ficheros. Recordemos de nuevo que el GRU es un servicio de inteligencia militar, por lo que no es de extrañar la ejecución de operaciones destructivas puras, independientes del robo de información, contra un objetivo.

Referencias

[1] Paul Pols. Modeling Fancy Bear Cyber Attacks. Fox IT Cyber Security Academy. Diciembre, 2017.