Continuando esta serie de posts relacionados con el cloud, hoy toca hablar sobre cómo enfrentarse ante el mundo de posibilidades que la nube ofrece. Este artículo busca arrojar un poco de luz ante tan enorme empresa y mostrar diferentes aspectos a tener en cuenta. Es un camino interesante, con múltiples opciones y que puede llegar a aportar un valor enorme, tanto al negocio como a nuestra calidad de vida, siempre y cuando se plantee desde un punto de vista objetivo, realista y crítico. No hay que ser reticentes al cambio, pero tampoco afrontar el cambio por el cambio en sí.

Dejando mantras filosóficos aparte, afirmar que el cloud es la panacea tiene el mismo poco sentido que decir que el cloud no nos aporta valor.

Como siempre, y perdón por la insistencia, dependerá de cada organización y sus necesidades. Lo que es fundamental, dentro del análisis del caso de negocio y en el cálculo del retorno de inversión de la implementación de estos nuevos paradigmas tecnológicos, es que se tengan en cuenta las consecuencias, necesidades y capacidades de la seguridad. Tanto en procesos de migración a la nube, como ante cualquier cambio tecnológico.

Dicho esto, y yendo al grano, no hay ninguna duda de que migrar al cloud tiene un coste significativo. Que este coste sea mayor o menor dependerá de con lo que se compare, pero se puede afirmar que no es una decisión “barata”. Si se hace el ejercicio simple de comparar un servidor físico con un servidor en la nube, obviamente no hay color. Ahora bien, si se pone todo en contexto, y sobre todo, haciendo hincapié en la seguridad, hay muchos costes a valorar.

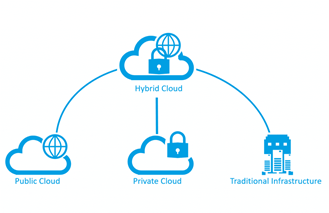

Hoy en día cualquier proveedor de cloud, de la naturaleza que sea, ofrece un sinfín de opciones interesantes, y la tendencia muestra que nos dirigimos hacia un escenario de infraestructura híbrida multicloud, en el que convivan activos o servicios en diferentes CSP, junto con servicios cuya localización desconocemos, además de infraestructuras on premise.

Ahora bien, para cada uno de esos servicios e infraestructuras, es necesario considerar la protección de la información. De nada sirve disponer de un firewall en un CPD superbastionado, si luego se publica en Internet desde la infraestructura en la nube un escritorio remoto, con múltiples vulnerabilidades, y que además ofrece acceso directo al repositorio de información local. La estrategia de seguridad, y su aplicación al diseño e implementación de la infraestructura ha de ser global; la seguridad debe participar de cada ámbito y cubrir todo nuestro perímetro de seguridad.

Para ello, es necesario conocer cómo trabajan en materia de seguridad todos los actores implicados. Las herramientas que ofrecen, cómo se distribuyen las responsabilidades, si podemos asumir las necesidades de seguridad de cada plataforma, o si el gasto entra en nuestros presupuestos.

Otro aspecto a valorar y que cada vez se tiene más en cuenta son los aspectos legales de alojar la información de manera deslocalizada, lo que puede ser determinante a la hora de escoger un servicio u otro. Si por ejemplo, la organización requiere alojar información de entornos sanitarios, es necesario conocer las limitaciones geográficas existentes, lo que puede determinar la infraestructura y el proveedor escogido para dar servicio. En esta línea, la propia Unión Europea está desarrollando un programa, llamado GAIA-X, para evitar la dependencia tecnológica en materia de cloud de empresas no europeas, pero sobre todo para que sea Europa quién controle e impida el acceso a los datos e información de las empresas europeas.

En cuanto a los aspectos técnicos, algo que iremos desglosando en futuros artículos, es necesario, como siempre en materia de seguridad, hacer un balance de las necesidades y el presupuesto disponible. Todos querríamos tener un Firewall-IPS-WAF-AntiDDoS-CASB-IDS-(insértese aquí cualquier herramienta de seguridad perimetral) en cada una de las puertas de acceso a la infraestructura, pero la realidad es que el presupuesto es limitado. Ello obliga a estudiar bien las necesidades y criticidad de los activos y datos, los servicios que demanda el negocio, las posibilidades existentes, y definir con todo ello la estrategia de seguridad para disponer de una infraestructura con garantías.

Por otro lado, la definición de herramientas transversales que cubran nuestras necesidades globales es imperativo. Si se opta por desplegar un escáner de vulnerabilidades, es necesario que este pueda cubrir toda la infraestructura; si se utiliza una herramienta para monitorizar la disponibilidad, es recomendable que pueda abarcar toda ella, y no tener 5 herramientas diferentes para cada entorno. Si se establece una política específica para máquinas virtuales con un sistema operativo determinado, debe ser transversal a todas las máquinas virtuales, estén donde estén, con sus correspondientes especificidades para cada entorno. Si es necesario controlar los usuarios, accesos y permisos de un usuario concreto, será necesaria una herramienta que permita hacerlo de manera global, no disponer de 10 usuarios para la misma persona y con control de permisos en cada plataforma. Si defino una política de actualizaciones determinada, deberá ser aplicable y abarcar a toda la infraestructura. Y así es posible enumerar infinidad de casos.

Hay que tener en cuenta, además, que el cloud ofrece múltiples herramientas adicionales a las existentes en la infraestructura on-premise, ya sea con versiones gratuitas o de pago, por lo que conocer cada opción y valorar lo que ofrece para cada caso es imprescindible. Aunque he buscado gráficos que muestren las diferentes herramientas de seguridad de los proveedores cloud más usados, he desistido al ver el volumen de posibilidades ofertadas.

En definitiva, migrar a cloud sí, pero con cabeza, y siempre teniendo en cuenta sus implicaciones y las necesidades que se derivan en materia de seguridad. En última instancia, la organización es la responsable de proteger la información, la aloje donde la aloje.