En el mundo de la ciberseguridad existe una vulnerabilidad ampliamente conocida como Path Traversal, que puede afectar a los servidores web, entre ellos los Nginx. Esta representa una amenaza significativa para la integridad y seguridad de la información.

¿En qué consiste?

Esta vulnerabilidad permite que un atacante pueda acceder y leer archivos fuera del directorio raíz designado. Por lo tanto, un atacante podría manipular las solicitudes de archivos para llegar a recursos que no deberían ser accesibles.

¿Cómo se aprovecha dicha vulnerabilidad? Esto se consigue mediante la manipulación de rutas de directorio en las URLs de solicitudes HTTP.

En la siguiente imagen se puede ver un ejemplo de cómo se accedería al archivo passwd del servidor a través de la web. Los símbolos de “..” indican la cantidad de directorios que hay entre los archivos mostrados en la web y la ubicación de la carpeta raíz del servidor.

Impacto en Servidores Nginx

En los servidores Nginx, independientemente de la versión instalada, la vulnerabilidad se puede originar por varios motivos: una incorrecta configuración de la directiva “location”, una falta de validación de datos de entrada o la presencia de permisos inadecuados.

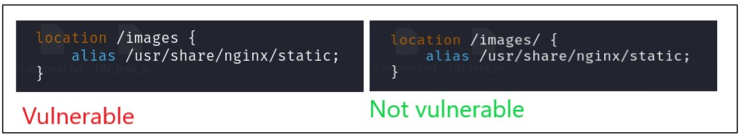

Vamos a explicar el caso en el que la vulnerabilidad se produce por una configuración incorrecta la directiva “location”. Esta define cómo responderá el servidor a las solicitudes que coincidan con un determinado patrón de URI. Es decir, permite configurar cómo Nginx va a manejar las peticiones de recursos específicos en el servidor web.

Por ejemplo, para especificar la localización de las imágenes, se definiría una directiva location “/images/” donde se especificaría en qué ruta del servidor se encuentran, mientras que en la URI solamente se indicaría de la siguiente forma:

- https://example.com/images/nombre_de_la_imagen.jpg

En la siguiente imagen puede comprobarse como sería:

El acceso a archivos no autorizados puede provocar el acceso no autorizado a información sensible, como el historial de comandos ejecutados, usuarios, contraseñas, etc.

Además, según la configuración de los accesos, podría suponer un riesgo para la integridad de la información ya que un atacante podría tratar de modificar archivos críticos, provocando la interrupción de los servicios, pérdidas de datos irrecuperables o manipulación de información con fines maliciosos.

Mitigación y prevención

Hay que tener en cuenta varios factores a la hora de configurar un servidor web:

- Mantener una configuración segura: se debe tener en cuenta las especificaciones y la documentación del software que se está instalando.

- Actualización regular del software: independientemente de la tecnología que se utilice, hay que tratar de mantener las actualizaciones al día, lo máximo posible.

- Filtrado y validación de entradas: se recomienda la implementación de medidas de filtrado y validación de datos de entrada para evitar que los atacantes manipulen solicitudes HTTP y accedan a recursos no autorizados.

- Auditorías de seguridad regulares: es necesario conocer cómo la actividad de un atacante podría impactar en una empresa, por lo que, la simulación de un escenario real es la manera más eficaz de mantener la seguridad de la información.

- Educación y concienciación del personal: los empleados deben ser conocedores y estar capacitados para identificar posibles ataques cuando sucedan, ya que son el primer objetivo para un atacante.

vayaweb.es

La seguridad en la creación de páginas web es crucial para proteger datos sensibles y garantizar la confianza de los usuarios. Implementar protocolos como HTTPS, firewalls y copias de seguridad regulares ayuda a prevenir ataques y mantener la integridad del sitio.