Cómo te levantan 100.000€ sin pestañear – Análisis forense de una “Estafa al CEO” (I)

DEFCON DFIR CTF 2019 (IV): Triage VM Questions

Las evidencias son un precioso fichero .7z (que en Debian no se puede abrir con unzip, hay que usar p7zip, ojo), que una vez descomprimido nos deja los siguientes ficheros:

# ls -laht total 27G drwxr-xr-x 2 root root 4.0K Aug 27 18:10 . drwxr-xr-x 5 root root 4.0K Aug 27 17:43 .. -rw-r--r-- 1 root root 4.0G Mar 22 22:21 DFA_CTF_Triage-0.vmdk -rw-r--r-- 1 root root 23G Mar 22 22:21 DFA_CTF_Triage.vmdk -rw-r--r-- 1 root root 2.0K Mar 22 22:14 DFA_CTF_Triage.vmx

Podríamos arrancar la máquina virtual en VMWare, pero vamos a tratar la VM como una evidencia muerta, para ver si somos capaces de sacar todas las evidencias de un modo más formal.

La forma más rápida de montar en Debian un .vmdk es, si tienes qemu instalado, la siguiente: [Read more…]

DEFCON DFIR CTF 2019 Writeup (III): Memory Forensics

1. ¿Cuál es el hash SHA1 del fichero triage.mem?

Un poquito de sha1sum para empezar a calentar…

# sha1sum adam.mem c95e8cc8c946f95a109ea8e47a6800de10a27abd adam.mem

* Respuesta: c95e8cc8c946f95a109ea8e47a6800de10a27abd

2. ¿Qué perfil de memoria es el más apropiado para esta máquina (ej: Win10x86_14393)

Volatility nos da la información gracias al plugin imageinfo: [Read more…]

DEFCON DFIR CTF 2019 writeup (II): Linux Forensics

Como habíamos visto en la parte de Windows, la adquisición forense del equipo Horcrux nos había dejado una tabla de particiones cargadita, siendo una de ellas una de Linux. Siendo Linux, parece tener sentido el realizar el forense desde otro Linux.

En primer lugar vamos a montar la partición como es debido para poder ver lo que tenemos dentro (si estáis en un sistema Linux necesitaréis las ewftools, y aquí [https://www.andreafortuna.org/2018/04/11/how-to-mount-an-ewf-image-file-e01-on-linux/] tenéis un tutorial estupendo sobre cómo hacerlo):

Montamos el contenedor: [Read more…]

DEFCON DFIR CTF 2019 writeup (I): Crypto + Deadbox Forensics

Como ya parece ser una (estupenda) tradición dentro de la DEFCON, se ha vuelto a lanzar un reto forense no oficial. Este año se lanzó el día en el que me iba de vacaciones, así que llegamos con retraso para resolverlo, pero llegamos.

Lo primero son los datos con los que tenemos que trabajar. Las evidencias están disponibles en este enlace de Dropbox:

https://www.dropbox.com/sh/4qfk1miauqbvqst/AAAVCI1G8Sc8xMoqK_TtmSbia?dl=0

y aquí tenéis el enlace al sitio web del CTF:

El reto es más largo que un día sin pan (83 preguntas si he hecho bien las cuentas), así que para no volverme loco me he puesto un límite temporal: tengo una semana para dedicarle al reto, writeup incluido. El domingo 25 ya descargué todas las evidencias y dejé todo listo para empezar, así que el lunes 26 empezamos con ganas. [Read more…]

MUS CTF DFIR – Desktop (Nivel 4)

1. ¿Cuál es el hash SHA1 de la imagen forense del puesto de escritorio?

Si la captura forense no tiene hashes, no es una captura forense. Revisamos el fichero MUS-CTF-19-DESKTOP-001.E01.txt y encontramos en un periquete el hash:

[Computed Hashes] MD5 checksum: c0d0eaf2c981cd247bf600b46e6487c3 SHA1 checksum: a20c2f43a80ddcad35b958b701a6cdd4b67e535c

* Respuesta: a20c2f43a80ddcad35b958b701a6cdd4b67e535c

2. ¿Quién adquirió la imagen forense del puesto de escritorio?

El mismo fichero de logs de la adquisición forense del apartado anterior nos da la respuesta.

Examiner: Powers

* Respuesta: M Powers

[Read more…]

MUS CTF DFIR – Activity (Nivel 3)

1. ¿Cuántos ficheros fueron descargados del Sharepoint de magnet4nsics?

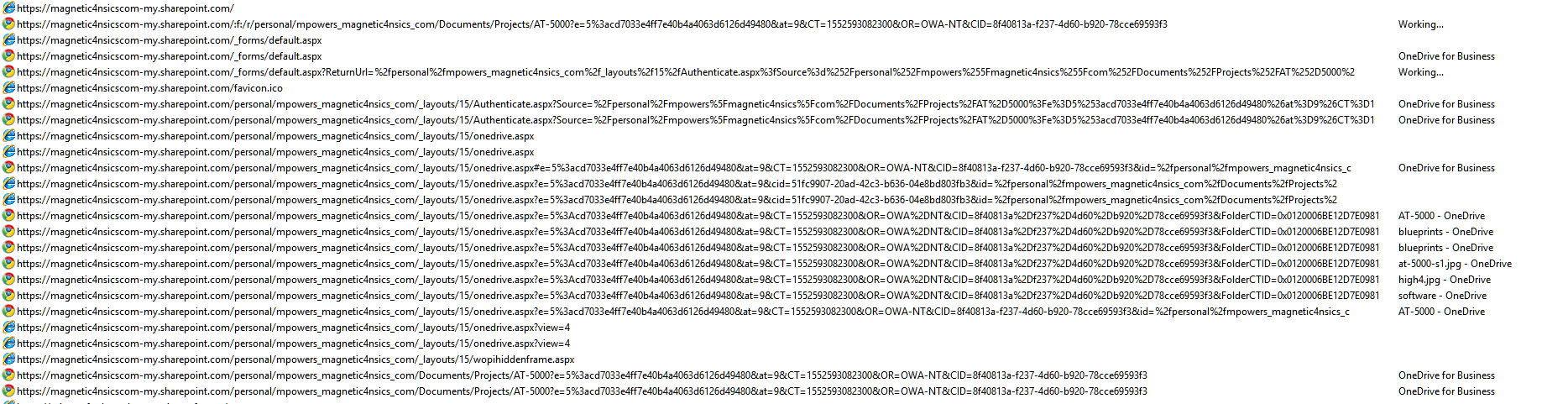

Esta parece fácil: cargamos con BrowsingHistoryView de Nirsoft (a este gente habría que comprarles un jamón por la maravilla de utilidades que tienen para nuestro uso y disfrute) el historial de los usuarios y lo revisamos, obteniendo un listado de los accesos a Sharepoint:

Si contamos los ficheros que parecen almacenados en el OneDrive nos salen 7 … que resulta ser un precioso Fail. Si nos fijamos un poco, solo tenemos dos descargas reales de ficheros: at-5000-s1.jpg y high4.jpg (el resto entiendo que será navegación por carpetas o algo similar).

* Respuesta: 2

¡EXTRA BONUS! Al responder esta pregunta nos aparece otra (y tiene pinta de repetirse unas cuantas veces más, así que vamos a recolocar un poco el orden de las preguntas).

[Read more…]

MUS CTF DFIR – Secret Project (Nivel 2)

En la entrada anterior habíamos encontrado un .zip altamente jugoso, así que vamos a empezar a apalearlo para que cante todas las flags de este nivel…

1. ¿Qué lenguaje ha sido empleado para crear el ejecutable del proyecto secreto?

Esta la vamos a responder con la información de la última pregunta de la parte anterior. Dentro de ese estupendo .zip podemos encontrar un ejecutable cuyo icono es bastante delator:

* Respuesta: Python

* Respuesta: Python

!Extra Bonus! Cuando respondemos esta pregunta se abren 5 preguntas más. Esto parece que va para largo…

MUS CTF DFIR – MOBILE (Nivel 1)

Este fin de semana se pronosticaba un tiempo de perros en Madrid, y todavía estaba arrastrando un malware elegante que no terminaba de curar, así que tocaba casa y manta. Y el mismo viernes por la tarde me entero que la gente de Magnet había abierto al público el reto forense que habían jugado en el MUS (Magnet User Summit), junto con una licencia de prueba de Magnet Axiom para poder probarlo y cacharrear al gusto.

Un poco de AC/DC, leche con miel y whisky (ambos son buenos para currar el catarro, o eso dicen) y un buen reto forense no son un mal plan para el finde ;-)

Enlaces de interés:

- URL de la plataforma CTFd del reto – https://mus2019.ctfd.io/

- Evidencias – https://drive.google.com/drive/u/0/mobile/folders/1E0lELj9NouMwSMGZCI7lXWRqYE2uQCpW?usp=sharing

Cómo escribir informes de incidentes de seguridad

Los incidentes de seguridad son un caso muy interesante de informe técnico, ya que tienen unas características particulares que debemos tener en cuenta a la hora de plasmarlas en un informe.

Os mostramos a continuación unos consejos (adicionales a los ya vistos en artículos anteriores) para que vuestros informes de incidentes de seguridad salgan “niquelados”.

Conoce tus tipos de informe

Los incidentes de seguridad tienen varias fases, existiendo varios tipos de informe en función de la audiencia y el objeto del mismo. Conocer qué es lo que esperan recibir en su informe es la mitad del éxito. [Read more…]