Ayer, la inteligencia holandesa (AIVD and MIVD) y Microsoft publicaron dos informes destallando a un actor hostil ruso, potencialmente nuevo: Laundry Bear, o Void Blizzard. Este actor ha sido descubierto gracias a un compromiso reciente de la policía holandesa, pero sus actividades han estado también dirigidas a organizaciones occidentales desde, al menos, 2024, incluyendo fuerzas armadas, organizaciones gubernamentales y contratistas de defensa, entre otros. A pesar de que la inteligencia holandesa destaca que no se ha podido realizar la foto completa de este grupo y sus actividades, han publicado su informe para alertas a sus aliados (¡como debe ser!).

Laundry Bear no ejecuta operaciones de ataque, solamente de explotación. En otras palabras, ciber espionaje. Y ejecuta estas actividades de espionaje abusando de entornos de correo en la nube, en particular de servidores Microsoft Exchange, a través de cuentas comprometidas, sin elevar privilegios. Simplificando, Laundry Bear obtiene unas credenciales válidas, por ejemplo, del mercado negro, y las usa para robar correos electrónicos y algunos ficheros.

Los objetivos geográficos de Laundry Bear incluyen “Occidente”: la Unión Europea y la OTAN. Otras regiones en el punto de mira del actor son el lejano Oriente y Asia central, aunque parecen residuales. En los países de la Unión Europea y la OTAN, Laundry Bear se focaliza en sectores relevantes para los intereses rusos en Ucrania, en particular en el sector defensa: ministerios de Defensa, ministerios de Asuntos Exteriores, contratistas de defensa, etc. Laundry Bear está interesado en la producción militar y, según la inteligencia holandesa, parece tener cierto grado de conocimiento sobre la producción y suministro de productos militares y sus dependencias.

Más allá del ámbito militar, Laundry Bear también ha puesto en su punto de mira a organizaciones y negocios civiles, en particular del sector de la alta tecnología, que a su vez podrían estar relacionados con el ámbito gubernamental y el militar. El grupo también tiene como objetivos infraestructuras críticas, organizaciones no gubernamentales, partidos políticos, medios de comunicación y entornos sanitarios o educativos, entre otros, siempre con objetivos de espionaje.

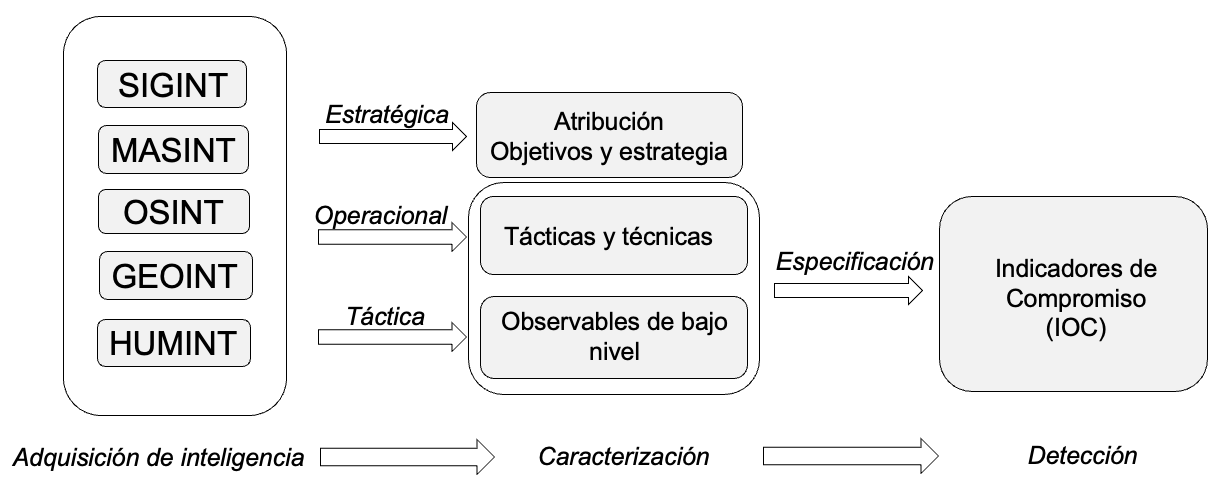

Las operaciones de Laundry Bear son ágiles, muy probablemente gracias a cierto grado de automatización, organizado eficientemente y con un gran número de compromisos exitosos. Como cualquier actor hostil, para ejecutar estas operaciones Laundry Bear desarrolla un conjunto de tácticas y técnicas. Las técnicas asociadas son simples. Laundry Bear no usa malware personalizado, y por supuesto tampoco explota vulnerabilidades de día cero. El actor usa técnicas Living-off-the-Land, incluyendo password spraying (aprovechando credenciales robadas que han sido publicadas tras fugas de datos). Una vez que ha obtenido acceso, Laundry Bear descarga información sin elevar privilegios, incluyendo la Global Address List (GAL) de Microsoft Exchange. La GAL permite al actor moverse lateralmente obteniendo acceso a otras cuentas del servidor, de nuevo a través de password spraying. Adicionalmente al robo de correos electrónicos, Laundry bear puede explotar vulnerabilidades conocidas de servidores Sharepoint para robar información.

La inteligencia holandesa afirma que los vectores de ataque utilizados por Laundry Bear, con técnicas no especialmente complejas, dificultan la atribución. Han identificado ciertas similitudes entre las operaciones de Laundry Bear y el modus operandi de APT28. Sin embargo, concluyen que Laundry Bear y APT28 son dos actores diferentes. Por su parte, Microsoft relaciona los objetivos de Laundry Bear con los de APT28 y con los de Sandworm Team.

A partir de la información publicada por la inteligencia holandesa y por Microsoft, y estando de acuerdo en que las técnicas simples usadas por Laundry Bear dificultan su atribución, podemos afirmar que:

- Casi con total certeza, Laundry Bear es un actor hostil ligado al gobierno ruso. Los sectores y países objetivo están alineados con los intereses rusos, de nuevo con un foco en Ucrania. Además, el encontrar ONG entre los objetivos del grupo es compatible con actores hostiles estratégicamente motivados, particularmente con actores estado.

- Probablemente, Laundry Bear está asociado al GRU ruso. Su interés especial en el ámbito militar, y su conocimiento acerca de este mercado, incrementan la probabilidad de que este actor esté ligado a la inteligencia militar. Sin embargo, otros actores rusos no ligados al GRU también tienen entre sus objetivos al ámbito militar, como Turla o Gamaredon (FSB) o APT29 (SVR).

- La probabilidad de que Laundry Bear sea un nuevo actor hostil es media. Las técnicas simples usadas por Laundry Bear son comúnmente usadas por otros actores, incluyendo avanzados. A partir de la información publicada, no se puede afirmar con un grado de certeza elevado que nos estemos enfrentando a un nuevo actor hostil.

En resumen, Laundry Bear (o Void Blizzard) es un actor hostil ruso, probablemente ligado al GRU, pero no está claro si es un nuevo grupo o está asociado a las unidades “ciber” de la inteligencia rusa (en particular, a las unidades 26165, 74455 o 29155 del GRU). Estamos seguros de que pronto la inteligencia holandesa, o Microsoft, publicarán nueva inteligencia sobre este actor hostil.